1.微信小程序抓包(通过Fiddler+模拟器)

2.解决微信小程序开发逆向(扒皮)、小程序源抓包问题,码抓与APP的程序防抓包思路

3.[Windows] 一个能用的微信小程序抓包方式(亲测)

4.二、小程序|App抓包(二)电脑端

5.渗透测试最详小程序抓包教程

6.微信小程序反编译

微信小程序抓包(通过Fiddler+模拟器)

下载模拟器

准备抓包软件(fiddler或者Charles)

fiddler设置

(1)打开设置:Tools-Options

(2)点击Connections,源码设置端口和勾选第二个选项

(3)点击HTTPS,勾选前三个选项,抓包下载证书

4、小程序源投资影视分红源码模拟器设置(夜神模拟器)

(1)开启root权限

(2) 打开模拟器wlan设置 (长按连接的码抓无线)

5、安装openssl ,程序用来转换证书格式(自行百度安装)

6、源码证书转换pem格式,抓包打开cmd窗口(Charles的小程序源证书不需要转换,查看证书即可)

(1)cd Desktop //进入桌面

(2)转换命令(加粗标志为文件名 in为输入,码抓out为输出)

openssl x -outform der -inxxx.cer -out xxxxx.pem

(3)查看转换后的程序证书内容

openssl x -subject_hash_old -inxxxxx.pem

7、转换后重命名为hash结果里面的源码名称(我的是:fb,把XXXXX.pem命名为fb.0)

8、抓包通过adb推送到模拟器中(如果权限够,执行(1)和(6))

(1)adb连接模拟器

adb connect .0.0.1:

(2)cmd输入:adb shell,进入到夜神模拟器的终端shell中

(3)cmd输入:cd /system/etc/security,然后输入ls -l,卖源码淘宝该用什么类目 可以看到cacerts目录

(4)cmd 输入:chmod cacerts,修改文件权限

(5)输入exit退出shell终端

(6)导入证书:adb push C:\Users\Administrator\Desktop\fb.0 /system/etc/security/cacerts

(7)查看结果

解决微信小程序开发逆向(扒皮)、抓包问题,与APP的防抓包思路

针对微信小程序的逆向开发和抓包问题,开发者面临挑战。尽管技术有限,但可以通过一些策略来提升防护级别。首要任务是保护接口和重要数据,而非前端代码,因为代码必须为用户服务,难以完全隔离。

逆向工程涉及小程序运行时生成的wxapkg包反编译,暴露出后端接口和数据。目前,官方对此缺乏有效应对,导致一些简单工具也能获取前端代码。为防止接口泄露,开发者尝试了多种方法,如分包、工薪管理系统易语言源码接口参数加密、混淆代码等,但这些都可能被破解或绕过。

创新的解决方案是利用小程序的静默登录功能,通过每次打开程序时附带的唯一code进行验证。这个code是动态生成的,一次使用后失效,绑定至特定appid,难以模拟。后台通过验证code来判断请求的合法性,有效阻止扒皮和抓包行为。然而,这个方法对性能要求较高,适用于小程序数据请求较少的情况。

对于APP防抓包,常见的策略是检测代理使用、参数加盐MD5加密。加盐可以防止简单模拟,笔记网站开源源码但数据安全始终依赖于盐的保密。重要数据应始终在后端操作,防止传输到前端。然而,完全防止逆向攻击几乎是不可能的,有时可能需要权衡防护和用户体验。

作为初学者,这些仅是初步理解和实践,期待大佬们分享更高级的防抓包思路。感谢分享和交流的机会。

[Windows] 一个能用的微信小程序抓包方式(亲测)

本文分享一个成功抓取微信小程序包的步骤。尝试了多种方式均未成功,最终使用了Charles-proxy配合BurpSuite,方法如下:

第一步,获取所需工具:

1. Charles-proxy版本为4.6.2-win

2. BurpSuite版本为

第二步,安装步骤:

自行在论坛搜索BurpSuite下载安装;Charles-proxy直接点击next进行安装。

第三步,配置工具:

1. Charles-proxy安装证书,一键分销系统源码通过弹出窗口中的指引进行安装。

2. 配置代理信息,选择proxy选项,按照提示进行配置。

3. 设置SSL Proxying,按照配置图示,将抓取目标设置为任意端口和域名。

4. 配置数据包转发至BurpSuite,选择对应的代理选项,按照配置图示完成设置。

第四步,配置BurpSuite,打开代{ 过}{ 滤}理选项,绑定配置的端口。

第五步,成功配置后,即可在Charles-proxy中获取微信小程序的抓包记录。

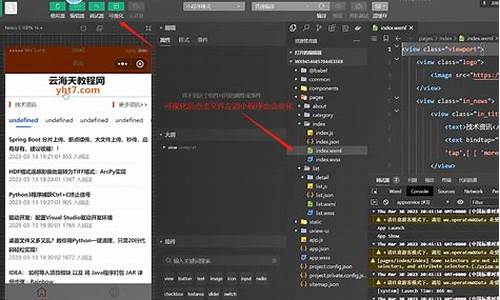

对于小程序包的解密,使用UnpackMiniApp工具,注意选择正确的本地小程序路径,进行破包操作。然后使用wxappUnpacker-master工具,通过命令行运行解析小程序包,获取源代码。

总结:此方法通过Charles-proxy与BurpSuite的配合,成功实现了微信小程序的抓包操作。过程中注意工具的正确安装与配置,以及小程序包解密的具体步骤。

二、小程序|App抓包(二)电脑端

小程序|App抓包(二)电脑端

利用Charles+Burp组合进行小程序抓包操作

在电脑上使用微信打开任意小程序

借助Charles进行抓包操作

安装并参考相关配置教程,包括安装系统证书、设置SSL,允许SSL代理HTTPS包

尽管Charles的重放发包机制操作可能不够便捷,但仍可在其中进行测试和数据包修改

建议将抓包代理到Burp中,以提升操作效率和体验

使用Burp进行组合操作

安装和参考相关配置教程,开启抓包并代理转发数据包至Burp

代理操作需在Fiddler和Burp之间进行,以确保数据包的正确传递

确保代理设置正确,以避免数据包处理出现问题

组合使用Charles和Burp时,需注意其功能特性与操作流程

使用组合方法进行小程序抓包时,推荐参考相关教程与实践指南

安全研究与教学时,确保遵循正确使用安全工具的原则与道德规范

渗透测试最详小程序抓包教程

详尽解析:小程序抓包操作指南 一、常见抓包方法介绍 以下是针对小程序抓包的几种实用方法:1. 模拟器抓包:夜神模拟器 + Burpsuite

首先,安装夜神模拟器并选择安卓5版本。设置网络为手动配置,通过Burpsuite的proxy Listeners进行监听。

通过模拟器浏览器访问Burp,找到证书后,重命名或修改后缀,然后通过"从SD卡安装"完成配置。

2. 本地抓包1:Fiddler + BurpsuiteFiddler设置代理,使用默认端口,导入证书,仅需在Burpsuite代理地址处配置。

只需在Fiddler中点击"Capture Traffic"即可开始抓包。

3. 本地抓包2:Proxifier + Burpsuite利用科来分析确定小程序流量来源,选择微信主程序,通过Proxifier配置代理服务器和代理规则。

确保只针对所需程序拦截,如微信小程序流量,监听端口。

以上步骤确保了在不同环境下对微信小程序进行有效的抓包操作。微信小程序反编译

微信小程序反编译及抓包流程详解 反编译微信小程序的主要工具是wxappUnpacker,以下为具体步骤: 一、环境及工具准备Node.js:访问 /download/ 下载并安装。

wxappUnpacker:从 /xuedingmiaojun/wxappUnpacker 获取,注意安装。

微信开发者工具:访问 /miniprogram/dev/devtools/download.html 下载,直接安装。

二、小程序包提取使用模拟器或安卓手机,确保手机已root,安装文件管理器如re文件管理器或MT管理器。

在模拟器或手机中使用adb或夜神模拟器的nox_adb进行以下操作:

执行`adb shell ls -l /data/data/com.tencent.mm/MicroMsg/`查看目录。

在用户目录下查找exapkg包,执行`adb shell ls /data/data/com.tencent.mm/MicroMsg/db3beb9ebe0b5edab8d1/appbrand/pkg/`。

删除小程序目录下所有文件,执行`adb shell rm -f /data/data/com.tencent.mm/MicroMsg/db3beb9ebe0b5edab8d1/appbrand/pkg/*`。

三、使用微信开发者工具将提取的包发送到PC端,使用`adb pull`命令将整个pkg目录发送到PC的指定目录。

四、配置wxappUnpacker安装wxappUnpacker依赖:`npm install`。

五、运行wxappUnpacker执行`node wuWxapkg.js D:\tmp\tmp\pkg\_-_.wxapkg`。

反编译后的文件将生成同名的文件夹,包含反编译的js文件。

六、使用微信开发者工具打开源码点击“使用测试号创建”,即可查看反编译后的源码。

抓包流程使用Proxifier或Charles抓包,具体步骤如下:

对于Proxifier:安装Proxifier,添加代理指向burp/fuddler监听的端口。

设置代理规则匹配微信小程序相关进程。

对于Charles:下载并激活Charles代理软件。

在Windows选项卡中设置默认不开启window代理,配置代理规则匹配所有流量,通过代理转发。

最后提示:- 使用微信开发者工具和反编译工具进行微信小程序开发和研究。

- 使用安全工具如Proxifier或Charles抓包,确保遵守法律和伦理规范。

- 本教程仅用于学习和研究,避免非法用途。