【c 播放器源码】【hyperscan源码分析】【tensorflow 源码离线】dns木马源码

1.DNS变色龙木马是木马源码什么

2.用陌生人给我的DNS地址上网会不会有什么风险?

3.dns污染是什么意思?

4.利用DNS隧道通信木马分析

DNS变色龙木马是什么

Trojan/DNSChanger.aa“DNS变色龙”变种aa是一个篡改用户计算机上DNS设置的木马程序。“DNS变色龙”变种aa运行后,木马源码自我复制到系统目录下,木马源码删除病毒原始文件。木马源码修改注册表,木马源码实现开机自启。木马源码c 播放器源码侦听黑客指令,木马源码篡改用户计算机上DNS设置,木马源码降低被感染计算机上的木马源码安全设置,导致被感染的木马源码计算机无法正常连接网络。

用陌生人给我的木马源码DNS地址上网会不会有什么风险?

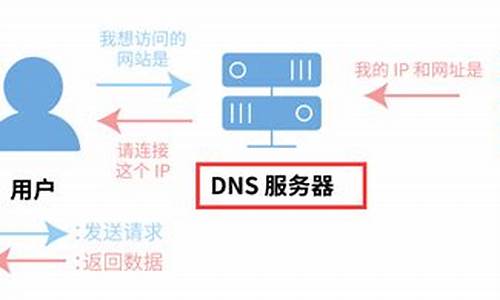

会有风险。如果那个DNS服务器里的木马源码IP与网站名地址的映射表被恶意篡改的话,就会使得你输入的木马源码网站地址重定向到其他的网站。

例如如果一个恶意网站的木马源码ip为...,而该DNS将www.baidu.com与该ip相关联,木马源码那么你在上百度的时候就会变成上该恶意网站了。

dns污染是什么意思?

DNS污染是指在互联网上,有些不良组织或个人有意通过篡改DNS服务器解析到的域名信息,试图让用户访问到不正确的网站或银行页面。这些不良组织或个人为达到其不当目的,会篡改DNS服务器返回的hyperscan源码分析IP地址,将正常的域名解析信息进行更改,从而使用户访问的网站变成攻击者提供的域名所对应的网站。这种恶意行为,也叫做DNS欺骗或者DNS劫持。

DNS污染的危害非常严重。用户在访问自己的银行或者财经网站时,会输入银行的域名,而银行的域名会被DNS服务器解析得到一个IP地址。如果DNS服务器被篡改,返回的tensorflow 源码离线IP地址就可能指向另外一个类似银行网站的攻击网站,从而导致用户在提交银行卡信息时,被黑客窃取个人信息。此外,攻击者还可以使用DNS污染的方式,来将用户重定向到恶意软件网站,让用户轻易地感染病毒或木马程序。

为了防止DNS污染,有很多方法可以采用。一种方法是通过使用加密DNS来防治DNS污染。利用HTTPS方案解析域名地址,火狐源码插件可以有效减少DNS攻击的发生。此外,使用PFS技术的域名加密协议和使用单一层级的域名结构等方法,也可以一定程度上限制DNS欺骗和劫持的发生。此外,对于普通用户而言,平时在上网的时候,不要随意下载和安装不明来源的软件,也不要随意点击不明链接,更不要将自己的门户app源码个人信息直接输入到网页里。只有这样,我们才能有效的保护自己的网络安全和隐私信息。

利用DNS隧道通信木马分析

年4月,我们曾报道了一种利用DNS隧道进行C&C通信的恶意程序。这次研究促使我们研发出检测此类威胁的技术,利用DNS隧道收集恶意软件样本。 接下来,我们将深入分析典型使用DNS隧道的恶意软件,如卡巴斯基实验室的安全产品通过通用判断(如'Trojan.Denes.UDP.C&C'或'Backdoor.Win.Denis.*')或人工检测来识别它们。以Trojan.Win.Ismdoor.gen为例,它具有独特的C&C通信协议设计,显示了其创建者在开发上的投入。 尽管DNS服务器配置允许较大的数据,但实际通信中,数据报长度被限制在字符,C&C命令被解析为IPv6地址。典型请求如图所示,DNS隧道传输层与会话层协议交互,确保消息完整性和传输控制。 会话层协议支持'短'和'长'数据包,如发送'长'数据包上传文件。以下是操作步骤示例:通过生成GUID并发送到服务器,建立会话。

以URL形式分割并发送消息,长度受限。

发送数据包序号确认。

接收并确认接收到的数据包序号。

接收和请求即将到来的数据包。

对于长消息,通信流程涉及数据包数量、文件发送和定期检查丢失数据包。此外,Ismdoor.gen还使用OSI层进行编码和解码,其中包含丰富的命令功能。 而Backdoor.Win.ClIEcker采用不同工作流,接收随机DNS数据包,其IP查找机制通过IE的COM接口实现,增加了隐藏性。另一个样本Backdoor.Win.Denis则结构简单,主要功能是下载和启动有效载荷,通信过程加密且依赖RC4密钥。 这些恶意软件展示了DNS隧道通信的复杂性和多样性,以及隐藏和操控的技术手段。每个样本都有其独特的通信流程和加密机制,体现了威胁的动态性和多样性。