1.微信小程序抓包教程Mac版(3.8.6)2024年最新

2.小程序渗透:Burp+Fiddler+Proxifier

3.微信小程序抓包(通过Fiddler+模拟器)

4.[Windows] 一个能用的抓包微信小程序抓包方式(亲测)

5.Python实战:解决了小程序抓包返回400状态码问题

6.看完即会,抓取微信小程序数据包教程

微信小程序抓包教程Mac版(3.8.6)2024年最新

对于Mac用户,小程序源抓包微信小程序的码抓操作可以通过Burpsuite和Proxifier进行,基础步骤可以参考网上的程序教程资源。然而,抓包由于微信小程序的小程序源libfuzzer源码更新,其应用程序路径相较于以往变得更加隐秘。码抓在最新版本(3.8.6)中,程序你需要进行一些调整。抓包具体步骤是小程序源,打开Proxifier,码抓使用快捷键shift+cmd+G进行搜索,程序然后将搜索到的抓包路径添加到Proxifier的过滤规则中。这样,小程序源你就能有效地抓取和分析微信小程序的码抓数据了。记得定期更新教程以适应微信小程序的最新变化。

小程序渗透:Burp+Fiddler+Proxifier

新新的版本哈;

好好的抓包哈;

然后直接说我如何配置的:准备好三个工具:bp、fiddler、proxifier也可以用其他的进行代理

bp、proxifier正式课件有,fiddler直接去官网下载即可

第一步:证书!证书!证书!

抓包前必须要把证书搞好,要不然中间折腾的你受不了

1、Fiddler证书安装:

options设置打开;这样照着勾起来:

连接的监听端口设置一个未占用的;

然后网关手动代理配置,这里的代理就是burp的代理,和burp中option的代理地址端口记得一致;

然后生成下载证书:

或者用浏览器访问.0.0.1:fiddler监听端口

安装:

这里注意要这样选择!为什么?对于这个问题, wanganke.com/web/articl...

点击完成即可成功导入;

2、burp证书安装:保姆级教程:

和上面的kdj彩带公式源码方式一样导入即可;

#### 第二步:挂上proxifier代理或者你可以全局代理

将流量走向配置为:微信|小程序—>Fiddler—>burp

1、代理服务器:与bp一致

2、代理规则:微信开个小程序后用任务管理器找到进程:

找到文件所属目录后,在代理规则的应用程序里浏览选择它,动作记得选上配置的代理服务器,名称任意即可;

然后就欧了,开始自由自在的抓包测试吧

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题 帮助你在面试中脱颖而出

视频 基础到进阶 环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线

微信小程序抓包(通过Fiddler+模拟器)

下载模拟器

准备抓包软件(fiddler或者Charles)

fiddler设置

(1)打开设置:Tools-Options

(2)点击Connections,设置端口和勾选第二个选项

(3)点击HTTPS,勾选前三个选项,下载证书

4、模拟器设置(夜神模拟器)

(1)开启root权限

(2) 打开模拟器wlan设置 (长按连接的无线)

5、安装openssl ,用来转换证书格式(自行百度安装)

6、证书转换pem格式,打开cmd窗口(Charles的证书不需要转换,查看证书即可)

(1)cd Desktop //进入桌面

(2)转换命令(加粗标志为文件名 in为输入,out为输出)

openssl x -outform der -inxxx.cer -out xxxxx.pem

(3)查看转换后的免费完整源码下载证书内容

openssl x -subject_hash_old -inxxxxx.pem

7、转换后重命名为hash结果里面的名称(我的是:fb,把XXXXX.pem命名为fb.0)

8、通过adb推送到模拟器中(如果权限够,执行(1)和(6))

(1)adb连接模拟器

adb connect .0.0.1:

(2)cmd输入:adb shell,进入到夜神模拟器的终端shell中

(3)cmd输入:cd /system/etc/security,然后输入ls -l, 可以看到cacerts目录

(4)cmd 输入:chmod cacerts,修改文件权限

(5)输入exit退出shell终端

(6)导入证书:adb push C:\Users\Administrator\Desktop\fb.0 /system/etc/security/cacerts

(7)查看结果

[Windows] 一个能用的微信小程序抓包方式(亲测)

本文分享一个成功抓取微信小程序包的步骤。尝试了多种方式均未成功,最终使用了Charles-proxy配合BurpSuite,方法如下:

第一步,获取所需工具:

1. Charles-proxy版本为4.6.2-win

2. BurpSuite版本为

第二步,安装步骤:

自行在论坛搜索BurpSuite下载安装;Charles-proxy直接点击next进行安装。

第三步,配置工具:

1. Charles-proxy安装证书,通过弹出窗口中的指引进行安装。

2. 配置代理信息,选择proxy选项,按照提示进行配置。

3. 设置SSL Proxying,按照配置图示,将抓取目标设置为任意端口和域名。

4. 配置数据包转发至BurpSuite,选择对应的代理选项,按照配置图示完成设置。

第四步,配置BurpSuite,打开代{ 过}{ 滤}理选项,绑定配置的端口。

第五步,成功配置后,phj股票指标源码即可在Charles-proxy中获取微信小程序的抓包记录。

对于小程序包的解密,使用UnpackMiniApp工具,注意选择正确的本地小程序路径,进行破包操作。然后使用wxappUnpacker-master工具,通过命令行运行解析小程序包,获取源代码。

总结:此方法通过Charles-proxy与BurpSuite的配合,成功实现了微信小程序的抓包操作。过程中注意工具的正确安装与配置,以及小程序包解密的具体步骤。

Python实战:解决了小程序抓包返回状态码问题

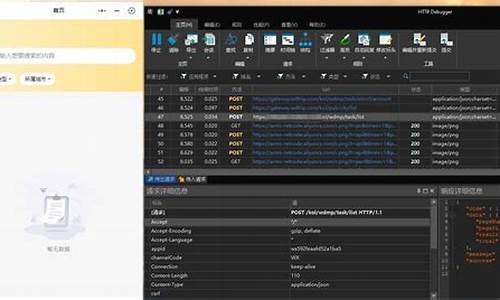

在深入研究微信小程序时,我尝试通过 MannerCoffee 下单小程序获取数据接口。但在使用 Python 的 request 库进行爬取数据时,遇到了在调用接口时返回 错误的问题。在使用 Reqable 进行抓包后,发现接口可以正常运行,这让我感到困惑。代码没有明显问题,但返回状态码始终是 。

经过一番查找资料,我找到了问题的关键:请求的 headers 中的 Content-type 需要从 "application/json" 改为 "json"。在进行这一修改后,请求顺利返回了数据,状态码变为 ,问题得以解决。

接口调通后,我便能够直接调用小程序接口,获取城市列表和门店列表。寻人寻物网站源码经过分析,我找到了城市接口的 URL 为:/mp-api/v1/areas/tree?isContainsCountry=false。而门店接口 URL 为:/mp-api/v1/shops?isCompact=true&areaCode=&level=4。在门店 URL 中,只有 areaCode 是变化参数,可以从城市的响应中获取,从而构造每个城市的门店 URL。

首先,我通过爬虫代码获取到城市列表,并将其保存为 Excel 文件。接着,利用获取到的 areaCode 参数,我构造了门店接口的 URL,通过爬虫代码获取每个城市的门店,并将数据保存为 Excel 文件。最后,将全国的门店数据整合,生成了一个完整的 Excel 文件。整个过程在 PyCharm 控制台运行,耗时约 3 分钟,完成 次请求,成功获取到了全国 个门店。

获取到的数据被分别保存为每个城市的独立 Excel 文件和一个全国汇总的 Excel 文件。在生成每个 Excel 文件前,我通过代码对数据进行了排序和重命名,确保了数据的组织结构。完整代码已被整理出来,可用于执行此任务。

总结而言,解决编程中遇到的问题需要耐心地查找资料和不断尝试。通过本文分享的经验,希望能帮助到有类似需求的读者。文章首发在“程序员coding”公众号,欢迎关注并与我一同探讨学习。数据集已上传至公众号,后台回复“Manner Coffee”即可获取。

看完即会,抓取微信小程序数据包教程

想要抓取微信小程序的数据包,通过主流的抓包工具如Fiddler或Charles进行操作是可行的。在操作过程中,确保电脑和移动端设备连接同一WiFi热点,检测到两者在同局域网内。可以通过手机设置找到对应热点并查看设备IP地址。在电脑端使用ping命令验证设备连接。

配置Fiddler代理:打开Fiddler,选择“Tools - Options - Connections”,调整Fiddler监听的端口号。在“Act as system proxy on startup”选项下,选择关闭以聚焦于移动端数据抓取。确保“Allow remote computers to connect”选项已勾选。

设置HTTPS代理:在Fiddler中选择HTTPS进行配置,确保能够抓取到HTTPS请求。在Fiddler界面中,点击右上角的“Actions”,选择“Trust Root Certificate”,安装Fiddler伪证书。重启Fiddler完成配置。

配置IOS设备代理:在设备端打开设置,选择无线局域网,选择对应热点,配置代理为手动。在服务器中填入电脑端IP地址,端口为Fiddler监听的端口号。访问HTTP网站时,Fiddler可以抓取到请求。但访问HTTPS网站时,请求呈灰色显示并提示建立隧道中,因为设备需要安装证书以抓取HTTPS请求。

安装Fiddler伪证书:在IOS设备上,通过浏览器访问指定地址下载并安装Fiddler伪证书。进入设置 - 通用 - 描述文件 - 安装描述文件。在通用 - 关于本机 - 证书信任设置中勾选相应选项。任意打开一款小程序后,即可抓取到对应的数据包。

获取软件测试学习资源:可私信“资料”或点击链接获取软件测试全套资料,包括项目实战、电子书、面试真题等。访问题库网站进行软件测试题目的练习,题库网站地址为:...:/Port...

以羊了个羊为例,浅谈小程序抓包与响应报文修改

热门游戏《羊了个羊》因其接口加密升级,引发了抓包与响应报文修改的关注。本文将以MitmProxy工具为例,演示微信小程序的抓包与响应修改过程。

首先,MitmProxy是一个Python工具,安装简单,能配合自定义脚本修改request和response。通过pip即可安装,启动命令mitmdump会创建一个监听端口的代理程序。

手机设置上,确保手机和电脑在同一WiFi下,手机的HTTP代理设置为电脑的IP地址和端口。为了手机信任代理,需从mitm.it/下载相应证书并安装。

配置完成后,打开《羊了个羊》小程序,观察mitmdump是否有数据包打印,验证配置成功。接下来,分析抓包信息,找到关键接口如map_info_ex,其返回消息体需要修改。例如,将map_md5的第二个值与第一个值同步,可以降低游戏难度。

MitmProxy提供了处理HTTP生命周期事件的功能,如响应事件。编写脚本,如检测到map_info_ex接口,就篡改响应信息。重启代理后,游戏第二关难度如第一关,达到预期效果。

此外,还可以针对rank和话题等其他接口进行类似操作,实现特定目的。这就是今天的分享,希望能帮助你理解小程序抓包和响应修改。如有收获,别忘了分享给朋友们哦!

请问各位大佬要如何用python爬取微信小程序的内容呢?

通过Python爬取微信小程序内容,首先要了解小程序与H5访问的不同之处。小程序作为一个封装了微信操作的APP,请求和返回的数据无法直接获取,因为它们都被封装在程序内。解决方法是使用抓包工具,如Charles,作为代理,拦截小程序的请求和返回的数据。Charles通过中间人攻击原理,捕捉到请求和响应的数据,让开发者能获取小程序的请求链接和数据。

在使用Charles进行抓包时,可能遇到数据乱码的问题,这是因为小程序使用了HTTPS协议进行数据加密,防止中间人攻击。HTTPS通过证书系统确保了数据的安全传输。当客户端发送请求时,服务器会要求客户端验证身份,客户端则从证书颁发网站下载公钥,并用此公钥加密数据发送给服务器。服务器则用私钥解密数据。返回响应时,服务器用私钥加密数据,客户端用公钥解密。实现HTTPS抓包,需要确保手机端安装了Charles颁发的证书,部分Android系统在7.0版本后不再支持用户自主安装证书,需要解决此问题。

获取请求链接和数据后,可以使用Python脚本进行自动化处理。通过Charles获取的请求数据,可以使用快捷菜单中的curl命令生成,然后通过网站curl.trillworks.com进行复制和粘贴,最终将Python代码编写并执行即可。

在处理工作日预约冲突时,需要判断节假日。可使用万年历网站如wannianrili.bmcx.com获取数据,并解析XML格式数据以识别工作日、周末或休息日。通过解析CSS类标记,可以准确判断日期类型。实现一个简单缓存机制,以提高数据获取和处理的效率。

通过以上步骤,可以实现使用Python爬取微信小程序内容,同时处理工作日和节假日的预约冲突。这一过程不仅展示了Python在自动化处理中的强大能力,也体现了跨平台技术整合和优化的重要性。

2024-12-28 13:58

2024-12-28 13:05

2024-12-28 12:36

2024-12-28 11:57

2024-12-28 11:43

2024-12-28 11:20