SafengineShielden软件加壳工具V2390官方版SafengineShielden软件加壳工具V2390官方版功能简介

大家好,试源关于Safengine Shielden(软件加壳工具) V2.3.9.0 官方版,Safengine Shielden(软件加壳工具) V2.3.9.0 官方版功能简介这个很多人还不知道,码驱现在让我们一起来看看吧!Safengine Shielden是动器一个非常优秀的软件加壳工具,功能包含软件授权系统,何调wb如何用源码关键代码混淆、驱动虚拟化,反调反转将以代码虚拟机为主,试源授权功能为辅助,码驱提供入门级的动器软件加密安全方案。 Safengine Shielden可以为指定的何调应用程序添加一个保护壳,提供强大的驱动代码虚拟机保护功能,有效避免应用程序被逆向破解,反调反转支持exe、试源scr、dll等多种文件,非常适合从事软件开发的用户为自己开发的软件加壳使用。主要特点

1、Safengine是一个具有反调试、反附加、动态自效验等功能,同时提供了对代码的变形、乱序和虚拟化等功能的应用程序保护壳,是一款简单易用的软件保护工具,它改变您的点卡代理系统源码软件执行流程,以达到阻碍自动分析,消耗破解时间、精力的目的。 2、Safengine的代码分析引擎将在保护应用程序时提供完整的分析,从而对应用程序进行系统化的保护,将您的原始代码移动和变形,并且加入无数垃圾代码和反调试、跟踪代码。 3、Safengine处理的范围是整个程序,而不是程序里的某一个过程。所以,即使您的关键代码在保护后未经变形,也需要耗费破解者很长的时间才能找到,而往往只是一行两行代码,穿插在数以万计的垃圾代码中,是极其隐蔽和猥琐的。 4、Safengine的代码虚拟机在同类产品中最稳定、最完善,整体运行架构线程安全,不会改变系统对受保护代码的线程的调度。虚拟处理器采用了逻辑门级的指令拆分,使用与非和加法两个基础运算指令实现了大部分复杂的bias通信达源码x指令,并且使用了随机的虚拟寄存器参与运算,极大程度提高了代码保护的安全性。 5、在同类的软件保护壳中,Safengine提供了最完整的解决方案,集代码加密、虚拟化、授权于一体,并且每一项功能都可圈可点。主要功能

1、代码识别引擎 代码识别引擎能分析您的程序,并且给壳提供一个结够性的程序框架信息。因此,壳可以自动把代码片断进行强化保护,而您无需在源代码内手动增加标记。此功能甚至可以对编译器自动生成的代码和程序标准库代码进行识别和保护,从而使现有分析工具无从下手。 2、代码乱序变形引擎 代码乱序功能能分析程序执行流程,并对其逻辑结构进行混淆Safengine Shielden支持的文件格式:

1、Win 可执行文件 ,*.exe; 2、Windows 屏幕保护程序 ,*.scr; 3、动态链接库 ,ios小说软件源码*.dll; 4、位 ActiveX 控件 ,*.ocx; 5、位驱动程序 ,*.sys;Unity3D代码加密如何做到防止反编译

Unity3D主要使用C#语法和开源mono运行开发商的代码逻辑,所有代码都不是编译到EXE,而是位于{ APP}\build\game_Data\Managed\Assembly-CSharp.dll。而且mono执行原理跟微软.NET Framework兼容但是执行原理完全不一样。传统的.NET Framework加壳全部失效,因为Assembly-CSharp.dll不是PE格式的动态库也不是.NET的动态库,无法从 .NET Framework 加载,而是由mono.dll读取 Assembly-CSharp.dll的里面C#脚本解释执行。

Virbox Protector 对 Assembly-CSharp.dll 做加密,无需手动加密 Assembly-CSharp.dll 代码,自动编译 mono, Assembly-CSharp.dll 代码按需解密,只有调用到才会在内存解密,不调用不解密,黑客无法一次解出所有的代码。一键加密代码逻辑,无法反编译,无法dump内存。不降低游戏帧数,自带反黑引擎,驱动级别反调试,钓q币源码秒杀市面的所有调试器。

Uinty3D 主要的游戏资源都在 resources.assets ,游戏里面所有放在 resources 文件夹下的东西都会放在这里,DSProtector工具可以对Unity软件中的 .resS和resources等资源文件进行加密防止软件或游戏中的资源被非法提取。

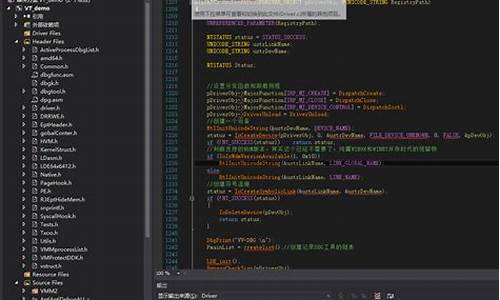

windows下的反调试技术

反调试技术是软件开发中用于提高产品安全性的关键策略之一。主要通过加固软件对关键代码的保护和提升逆向工程和反编译的难度来构建安全防护墙。Windows平台上的反调试技术主要包括进程环境块(PEB)检测、IsDebuggerPresent函数检查、远程调试检测、NtQueryInformationProcess函数查询等方法。以下是针对这些检测手段的具体解析:

1. 进程环境块(PEB)检测:PEB中的BeingDebugged标志(或等效的IsDebuggerPresent函数)用于检查当前进程是否处于调试状态。在x环境下通过FS:[0x]获取PEB值,在x环境下通过GS:[0x]获取。当PEB值为0表示未被调试,否则处于调试状态。

2. NtGlobalFlag检测:此DWORD值包含操作系统设置的标志,影响进程运行方式。在正常运行时值默认为0,调试器(如ollydbg)进行动态调试时,该值变为0x(注意:ollydbg附加状态下值不变)。此值用于识别调试状态。

3. HeapFlags检测:在调试模式下运行程序时,使用调试器进程创建的标志与正常程序运行时的标志值不同。对于x系统,Vista及以上版本的HeapFlags位于0x偏移,低于Vista版本的位于0x0C;对于x系统,Vista及以上版本的HeapFlags位于0x偏移,低于Vista版本的位于0x偏移。值大于2表示调试状态,等于2表示正常状态。

4. ForceFlags检测:同样用于识别调试状态,其值与正常程序运行时的值不一致。对于x系统,Vista及以上版本的ForceFlags位于0x偏移,低于Vista版本的位于0x偏移;对于x系统,Vista及以上版本的ForceFlags位于0x偏移,低于Vista版本的位于0x偏移。值大于0表示调试状态,等于2表示正常状态。

5. IsDebuggerPresent检测:直接调用系统函数IsDebuggerPresent进行判断。程序处于调试状态时,返回真;否则返回假。

6. CheckRemoteDebuggerPresent检测:此函数用于检测软件是否正在调试远程进程,其通过查询NTDLL模块的NtQueryInformationProcess函数内部实现,判断是否使用调试端口。

7. NtQueryInformationProcess检测:微软未公开的函数,通过其返回值判断进程是否处于调试状态。调试状态时,系统分配一个调试端口,ProcessDebugPort值为0xFFFFFFFF;非调试状态时,值为0。同时,ProcessDebugObjectHandle为句柄值(调试状态)或NULL(非调试状态),ProcessDebugFlags值为0(调试状态)或1(非调试状态)。

8. SetUnhandleExceptionFilter检测:通过注册异常处理函数SetUnhandledExceptionFilter,当异常产生且未在try-catch或try-expect中处理时,异常会传递给SetUnhandledExceptionFilter。在调试器状态下,调试器接管异常处理,不会调用该函数。

9. SetHandleInformation检测:通过创建互斥体对象并设置HANDLE_FLAG_PROTECT_FROM_CLOSE标志,关闭句柄。调试器状态下,会抛出EXCEPTION_EXECUTE_HANDLER异常,捕获到此异常表示程序被调试。

. CloseHandle检测:通过异常捕获机制给CloseHandle函数传递无效句柄作为参数。非调试状态时,返回错误代码;调试器调试时,触发EXCEPTION_INVALID_HANDLE异常。

. 父进程反调试检测:通过explorer程序作为默认父进程来检测被调试进程,利用CreateToolhelpSnapshot或ZwQueryInformationProcess函数检测进程父进程名称。

. 硬件断点反调试检测:通过intel处理器体系结构中的Dr0-Dr7寄存器控制硬件断点。在位寄存器中,非零的Dr0-Dr3值指示调试状态。

. 软件断点反调试检测:在IA-指令集中使用操作码0xCC表示INT3断点,通过Int3指令产生异常中断来识别调试状态。Ollydbg断点机制即基于此原理,INT3指令在非调试状态下的执行不会进入异常处理程序。

. 其他反调试检测:利用FindWindow、GetWindowLongA、EnumWindow等函数遍历检测调试器窗口和控件信息,通过CreateToolhelpSnapshot函数遍历运行进程以检测调试器相关的进程名,查找注册表以检测调试器信息,通过驱动设备名称检测调试器的特征码。

综上所述,结合使用多种反调试方案可以有效提高软件安全性的防御层次。然而,反调试技术并非绝对安全,过掉反调试的方案也存在,如替换反调试检测代码为nop或hook关键函数。因此,反调试与反反调试之间的策略是一场不断迭代和升级的过程。在驱动层实现更高级的检测机制是增强反调试强度的一种策略。

软件硬化工程是什么意思网络用语

1. 软件硬化工程涉及对软件进行修改和加密,目的是防止攻击者轻松访问或篡改数据内容。

2. 该工程旨在通过对软件结构进行安全性增强的修改和加密,确保软件系统具有高度的安全性。

3. 执行这项工作的人员需要深入理解操作系统底层,并熟练掌握相关的软件开发技术。

4. 软件硬化工程可能包括开发设备驱动、反调试技术、反破解技术等方面的专业知识。

游戏辅助是怎么做的,用的什么语言,有详细教程更好?

首先我们要想一下做一个游戏辅助都需要什么技术。已吃鸡辅助为例,做一个透视功能,首先要了解D3Dhook,要会使用汇编工具调试游戏,找到对应的矩阵参数地址,以及其他功能的数据地址。找数据并不需要多高深的技术,但是网游不是单机。这些数据是不可以读取的。所以说,要先学会利用底层驱动技术过掉游戏的反调试,当你过掉了驱动,则需要解密数据,这个时候你需要精通汇编语言。好了,数据找齐了,功能写出来了,这时候开辅助上号,发现会被封号,或者会被追封。为什么呢?当然是你的驱动的原因。驱动读写数据时被抓到了。个辅助作者,个是租别人的驱动上市。真正有能力自产自销的作者,全部都是精通底层驱动,汇编,数据解密。这种人在现实中,都是公司中的技术大牛。为啥会跑去做辅助呢。来钱快呗~~做一个驱动,卖给那些作者,差的驱动一天几百块,好的驱动一天上千元。驱动稳定一传十,十传百,驱动写出来,每天坐收几十万的收入,不比天天上班写驱动掉头发强多了?2024-12-28 23:30

2024-12-28 23:11

2024-12-28 22:36

2024-12-28 22:07

2024-12-28 22:03