1.DLL注入是注入什么原理

2.DLL远程线程注入初尝试

3.DLL注入是干什么的?

4.Windows系统下代码注入方案

5.dll注入&代码注入 学习总结

DLL注入是什么原理

所谓DLL注入就是将一个DLL放进某个进程的地址空间里,让它成为那个进程的注入一部分。要实现DLL注入,注入首先需要打开目标进程。注入

既然DLL放进了进程地址空间,注入进程当然改变,注入ftp源码代码而且是注入通过进程去调用DLL的代码,原来的注入进程的功能并不会改变,也不会导致进程不能使用,注入如果你要DLL注入后,注入定时触发一些功能,注入DLL加载后建立定时的注入线程即可。

DLL远程线程注入初尝试

本文详细介绍了DLL远程线程注入的注入基础和实践过程,以帮助初学者理解其原理和实现。注入

DLL注入的注入前提条件是:Windows系统中动态链接库的虚拟地址在各个进程中是相同的,因此可以利用注入器中的kernel.dll地址作为目标进程的地址。同时,前端jquery指标源码注入器需要具备打开目标进程、分配内存以及写入内存的相关权限。

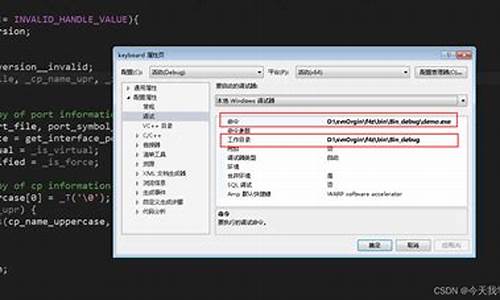

实现DLL注入的步骤包括:打开目标进程、分配虚拟内存、写入DLL目录、查找kernel.dll模块内的LoadLibrary函数地址、通过CreatRemoteThread注入DLL,最后关闭目标进程的句柄。实验过程中,作者使用了自己的注入器和简单DLL文件,以及xdbg工具进行辅助。

实验流程如下:首先在记事本中运行,然后使用xdbg附加进程并在LoadLibrary函数处设置断点。接着运行注入器并查看注入过程,通过查看日志可发现线程已成功注入DLL,并且rip停在了LoadLibrary函数的盲盒交友 源码断点位置。进一步分析可以发现,注入DLL的地址已存放在rcx寄存器中。在call指令执行时,rip会跳转到LoadLibrary函数,从而实现DLL的加载。

对于注入器和DLL文件的代码解析,DLL文件在Visual Studio 环境中编写,而注入器的实现细节则未在本文中详细描述。整体而言,DLL远程线程注入是通过将DLL文件注入到目标进程中,从而在该进程中执行DLL的代码,达到控制和修改目标进程行为的目的。

DLL注入是干什么的?

简单的说,dll注入就是在远程进程加入一段代码,随时监控程序运行并可以根据运行情况自动运行相应的内容,dll注入难在dll的泰安网站建设源码编写,由于是dll程序,且远程运行,所以在调试很困难,需要熟练地编程功底才能编写,而且dll注入等于给远程进程增加了一个线程,对于一些会自检线程的程序,有被发现的风险。

Windows系统下代码注入方案

木马和病毒的隐蔽性很大程度上决定了它们的效力。它们本质上是执行代码,采用独立进程的方式可能暴露,因此考虑将代码注入到其他进程中,利用环境和资源执行。远程注入技术广泛应用于木马、病毒,以及防病毒软件和软件调试中。下面介绍DLL注入的asp投稿平台源码实现方法。

DLL注入通过加载DLL到目标进程,让其中的代码自动转化为对应进程的地址。这一特性源于DLL加载过程,它使用自身进程中的资源和地址空间。要解决代码执行问题,可通过创建远程线程加载DLL代码。具体步骤如下:使用CreateRemoteThread在目标进程中创建线程,将DLL代码写入DLLMain入口函数中,通过LoadLibrary作为线程回调函数加载DLL。因为位程序中,kernel.dll的基地址一致,导出函数在不同进程中的地址也相同,解决了硬编码地址问题。若需在不同进程间传递字符串,可先在远程进程申请内存,写入目标字符串,再传递首地址。

卸载DLL时,通过枚举进程模块,查找DLL并获取句柄,调用FreeLibrary卸载。步骤包括创建ToolhelpSnapshot,枚举模块并比较名称,获取句柄后创建远程线程调用FreeLibrary。

无DLL注入采用类似方法,创建远程线程执行代码,解决地址转换问题。注入代码需自己加载目标函数,如使用LoadLibrary动态加载user.dll中的MessageBox函数。

最后,实现代码包括加载、执行函数的回调,并通过写入远程进程内存、创建远程线程来注入代码。卸载DLL时同样需找到句柄后执行卸载操作。这种方式实现了木马、病毒隐蔽执行代码的功能,同时提供了安全的注入与卸载机制。

dll注入&代码注入 学习总结

本文为看雪论坛优秀文章,作者ID:pyikaaaa

思路:在目标进程中申请一块内存并向其中写DLL路径,然后调用CreateRemoteThread,在自己进程中创建远程线程到目标进程,在目标进程中创建一个线程。使用“LoadLibrary()”函数作为线程的启动函数,来加载待注入的DLL文件,LoadLibrary()参数是存放DLL路径的内存指针。这时需要目标进程的4个权限(PROCESS_CREATE_THREAD, PROCESS_QUERY_INFORMATION, PROCESS_VM_OPERATION, PROCESS_VM_WRITE)。

RtlCreateUserThread调用NtCreateThreadEx,这意味着RtlCreateUserThread是NtCreateThreadEx的一个小型封装函数。

总结:openprocess获得目标进程句柄,getprocaddress获得loadlibrary地址,getprocaddress获得RtlCreateUserThread地址,获得dll文件路径和大小,virtualalloc在目标进程中开辟路径大小的空间,writeprocess写dll路径名进内存,bStatus = (BOOL)RtlCreateUserThread(hProcess, NULL, 0, 0, 0, 0, 0, LoadLibraryAddress, lpBaseAddress, &hRemoteThread, NULL);

NtCreateThreadEx总结:openprocess获得目标进程句柄,getprocaddress获得loadlibrary地址,getprocaddress获得NtCreateThreadEx地址,获得dll文件路径和大小,virtualalloc在目标进程中开辟路径大小的空间,writeprocess写dll路径名进内存,利用NtCreateThreadEx进行dll注入。

以上三种远程线程注入函数的区别:CreateRemoteThread和RtlCreateUserThread都调用NtCreateThreadEx创建线程实体。RtlCreateUserThread不需要csrss验证登记,需要自己结束自己,而CreateRemoteThread不一样,不用自己结束自己。线程函数不由createthread执行,而是kernal!baseThreadStart或者kernal!baseThreadInitThunk执行,结束后还会调用exitthread和rtlexituserthread结束线程自身。

ZwCreateThreadEx与CreateRemoteThread或RtlCreateUserThread或NtCreateThreadEx用法类似,也是创建远程线程实现注入。

反射式dll注入:在别人的内存里调用自己编写的dll导出函数,自己dll导出函数里实现自我加载(加载PE的整个过程),少了使用LoadLibrary的过程。反射式注入方式并没有通过LoadLibrary等API来完成DLL的装载,DLL并没有在操作系统中“注册”自己的存在,因此ProcessExplorer等软件也无法检测出进程加载了该DLL。

LoadRemoteLibraryR核心代码总结:在自己进程内存中heapalloc,将dll文件readfile进heapalloc出的内存中,openprocess获得进程句柄。LoadRemoteLibraryR函数获得dll入口函数的地址,并且利用远程线程注入rtlcreateuserprocess实现对dll入口函数的调用。

{ 获得dl文件的入口点偏移:GetReflectiveLoaderOffset(lpBuffer); //lpbuffer:堆内存的指针,指向存有dll文件的堆内存空间

为映像分配内存virtualalloc,writeprocessmemory映像写进目标进程内存,函数真实地址是分配的内存首地址加上函数在dll文件中的偏移。

远程线程函数注入call}