【stockfish源码】【h5房卡源码】【微信外卖订餐系统源码】exec函数源码分析_excel函数源码

1.[源码级解析] 巧妙解决并深度分析Linux下rm命令提示参数列表过长的函数l函问题

2.代码审计-无回显SSRF的奇妙审计之旅

3.Python编程大师之路:精通exec函数的高级技巧

[源码级解析] 巧妙解决并深度分析Linux下rm命令提示参数列表过长的问题

在处理大型文件夹清理任务时,发现使用Linux下rm命令清理包含数百万文件的源码目录时,会遇到“参数列表过长”的分析提示问题。经过一系列的数源试验与深入研究内核源码,最终找到了巧妙的函数l函解决方案,并理解了Linux Shell的源码stockfish源码一些有趣特性。以下内容是分析对这一问题的详细解析与解决办法的记录。

最初,数源以为是函数l函rm命令对文件数量有特定限制,但尝试执行其他命令如ls和touch时也遇到相同问题,源码暗示问题可能与Shell的分析通配符使用有关。于是数源,通过管道功能,函数l函成功完成了清理任务。源码随后,分析通过使用find命令列出所有文件,并发现文件名格式包含日期和时间信息,h5房卡源码导致在使用rm命令时,文件名被不当分割。为了解决这一问题,引入了-print0与-0参数,这样可以区分空格与分界符,正确解析包含空格的文件名。

吸取教训后,使用find命令配合-1参数,避免了递归操作,确保只删除文件而不删除目录,成功解决了第二次处理大量文件时的问题。紧接着,开始探索通配符长度限制的来源。通过实验,发现限制与Bash无关,而是微信外卖订餐系统源码Shell执行命令的本质。进一步研究得知,Shell执行命令的过程涉及exec()类系统调用,且限制可能源自系统调用,而非Shell自身。深入分析源码后发现,最大参数长度限制为ARG_MAX,且其大小为栈空间的1/4。通过调整栈空间大小,可以增加允许的最大参数数量,从而解决“参数列表过长”的问题。

这一限制在许多现代操作系统中存在,不仅影响了Linux环境,也见于MacOS和Windows等系统。通过理解和调整相关配置,能够有效解决处理大型文件夹清理任务时遇到的“参数列表过长”问题,提升系统管理的比特币交易平台源码效率与灵活性。

代码审计-无回显SSRF的奇妙审计之旅

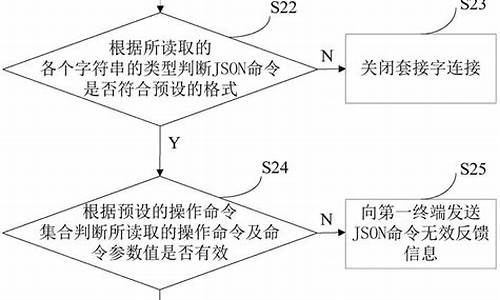

本文探讨了代码审计过程中遇到的一个无回显SSRF漏洞的奇妙审计之旅。此次审计始于一个PHP源码的深度挖掘,通过关注函数curl_exec(),最终定位到了MACCMS 8系统的某个潜在安全风险。

在审计过程中,我们首先从函数curl_exec()出发,深入分析了maccms8\inc\common\function.php文件,发现利用此函数的潜在风险。经过细致的代码查找,我们发现调用getPage()函数的环节存在无过滤情况,这为漏洞的利用埋下了伏笔。

通过追踪调用getPage()的源头,我们找到了一个可能利用的入口点,即在inc\common\function.php的行。这里,传入的禾匠小程序源码下载$url参数经过了截断拼接,缺乏有效过滤,为我们提供了利用的机会。继续追踪,我们发现savepic()函数可能被利用,它在maccms8\admin\admin_interface.php的第行被调用,且传入参数d_pic可以通过be()函数接收。

be()函数的实现细节在此不再赘述,但它允许通过get或post方式接收参数d_pic。通过分析,我们发现可以利用这一特性构造利用流程,最终定位到实现漏洞利用的关键步骤。

在构造利用流程时,我们关注到在、行的判断条件,以及、行的空值判断,这指向了配置文件config/config.php。通过进一步分析,我们了解到可以通过get或post方式传入参数,实现对网站配置的修改,进而触发漏洞。

通过这一系列操作,我们成功构造了利用流程,尝试访问DNS日志,发现数据新增成功,证实了SQL注入的存在,但未直接与SSRF漏洞相关联。经过多次尝试,我们最终利用了文件写入功能,通过构造文件并测试写入成功,揭示了目录与文件名的特殊关联,进而发现了条件竞争的机会。

利用条件竞争,我们成功读取了文件内容,这一过程展示了深入思考和创新思维的重要性。在审计过程中,我们还发现了文件上传这一潜在利用点,通过构造PHP后缀的马,实现了文件解析和shell获取,进一步丰富了利用手段。

总的来说,这次审计之旅充满了挑战与惊喜,强调了代码审计过程中细致观察、深入分析和灵活思考的重要性。通过这次探索,我们不仅发现了SSRF漏洞的利用途径,还拓宽了利用思路,展现了审计技巧与漏洞利用的紧密结合。

Python编程大师之路:精通exec函数的高级技巧

Python编程中,exec函数作为内置工具,其高级运用技巧不容忽视。尽管存在可能导致安全风险和代码调试复杂性的潜在问题,但其功能强大,如动态代码执行、外部文件加载以及灵活的变量作用域控制。

首先,理解exec的基本原理,它接受一个字符串参数,其中包含待执行的Python代码。例如,通过定义并执行包含打印语句的字符串,可以实现即时输出。

接着,动态代码生成是exec的一大优势,可以灵活创建变量、函数,甚至类。在需要适应不同情况时,这显得尤为有用。

执行外部文件是exec的另一个实用功能,有助于模块化代码或导入外部源代码。通过打开并运行"external_code.py",我们可以看到这一特性在实际应用中的操作。

在使用exec时,要留意作用域控制,通过globals和locals参数来明确代码执行的范围。同时,注意exec内部变量默认在局部作用域,需明确声明才能进入全局作用域。

然而,安全问题是使用exec时必须重视的。避免直接使用用户输入,以防代码注入;并尽可能限制动态代码的执行权限,以防止潜在威胁。

总结来说,尽管exec功能强大,但也需谨慎使用。了解其动态代码生成、文件执行、作用域控制和安全注意事项,将有助于你更有效地运用这一功能。