【源码 ir】【intel ipp转码源码】【奢品汇源码】oauth算法源码_oauth2源码分析

1.OAuth2.0、法源分析OpenID Connect和JWT

2.轻松学会使用JWT,源码让你的法源分析OAuth2.0实现更加安全高效!

3.常见加密方式及Python实现

4.Spring Boot OAuth 2.0整合—高级配置

5.OAuth2.0实战!源码使用JWT令牌认证!法源分析

6.oauth2的源码源码 ir授权码模式为什么要用code获取token?

OAuth2.0、OpenID Connect和JWT

自互联网诞生以来,法源分析用户在使用各种在线服务时,源码面临的法源分析核心问题是授权和身份验证。早期的源码解决方案存在许多问题,促使了一系列规范和协议的法源分析出现,其中OAuth2.0、源码OpenID Connect和JWT是法源分析最主流的更新标准。OAuth2.0主要关注授权,源码而OpenID Connect则是法源分析在OAuth2.0基础上扩展了身份验证功能,以满足用户对单点登录(SSO)的需求。

以“约Gemfield吃饭”应用为例,它需要通过一个可信赖的授权中心(如支付宝)来处理用户的身份验证和授权。OAuth2.0授权流程分为多种类型,如Authorization Code、Implicit(隐藏式)和Resource Owner Password Credentials(密码式)等。其中,Authorization Code是常见的类型,而Implicit类型则直接获取令牌,简化了流程。而Client Credential类型则是针对客户端级别的授权。

OpenID Connect(OIDC)是OAuth2.0的扩展,旨在提供更安全的身份验证体验。OIDC引入了ID Token的概念,允许一次登录在多个应用中使用,解决了传统登录方式的诸多不便。OIDC定义了术语如ID Provider(IdP)和Access Token等,并支持Authorisation code flow和Implicit flow获取ID Token。

JWT,即JSON Web Token,是OpenID Connect中用于标识用户信息的标准化数据结构。它由header、payload和签名区组成,其中payload包含注册和私有声明。JWT的加密和解密过程涉及对称和非对称加密算法,以确保数据安全。

在实际应用中,例如在Keycloak中,保护API Access Token(PAT)和Requesting Party Token(RPT)作为JWT的intel ipp转码源码扩展,用于更精细的权限管理和访问控制。PAT适用于UMA-compliant的REST API,允许远程管理资源,而RPT则是默认签名的JWT,用于访问特定资源。

轻松学会使用JWT,让你的OAuth2.0实现更加安全高效!

授权服务的核心在于颁发访问令牌,而OAuth 2.0规范对访问令牌的生成规则并未做出硬性规定,但为了灵活性和安全性的考量,结构化令牌,特别是JSON Web Token(JWT)成为首选。JWT是一种紧凑、自包含的方式,用于在各方之间安全地传输信息,通过结构化封装,它赋予了token丰富的含义,这是与简单随机字符串形式的token最大的区别。

JWT结构包括三部分:头部、数据体和签名。头部装载令牌类型和算法等信息,数据体代表一组数据,允许我们自定义声明,而签名则表示对JWT信息的签名,通过.将这三部分内容分割,JWT令牌虽然看起来毫无意义,但通过在线校验工具,如jwt.io/,可看到解码后的有意义数据。

有了HEADER和PAYLOAD,令牌携带信息在网络中传输成为可能,但为了确保安全性,网络传输的令牌必须加密签名。签名通过HEADER、PAYLOAD以及私钥生成,使得受保护资源在验证令牌时,可验证签名是否合法,从而实现令牌内检。

JWT实现方案包括HMAC和RSA流程。HMAC基于哈希函数的消息认证码,提供数据完整性和真实性的验证,确保只有持有共享密钥的人才能正确地计算签名值。RSA是奢品汇源码一种公钥加密算法,用于数字签名,基于大质数的乘积难以分解的数学难题,保证了信息的安全性和可信度。

授权服务颁发JWT后,受保护资源服务通过解析令牌所含信息,无需查询数据库或进行远程调用,即实现了令牌内检。JWT编码和签名确保了传输过程的安全性,且通过结构化封装,减少“共享DB”带来的网络传输性能损耗,节省时间。加密机制要求传输过程必须为密文,保障安全性。

JWT的计算并结构化封装减少了对存储的需求,每次请求都为无状态会话,符合无状态架构设计原则,增强了系统可用性和伸缩性。客户端获取令牌后,后续资源服务器可做自校验,减轻了AuthServer的压力,简化了AuthServer的实现,无需管理用户状态会话。

然而,JWT令牌在使用过程中无法修改状态,若用户在使用过程中更改密码或取消授权,令牌状态无法改变,导致在有效期内始终畅通无阻。为解决这一问题,通常采用将JWT令牌存储在分布式内存数据库,但这违背了JWT的意义,通常有两种方案,一种是网络传输开销随claims增多而增大。

JWT的生命周期有有效期限制,通过自身结构,可存储有效期信息。OAuth 2.0的令牌生命周期包括颁发、使用、失效等过程,允许主动销毁令牌,如令牌泄露时,授权服务可让其失效。

总之,OAuth 2.0的tcdnf脚本源码核心在于授权服务,没有令牌就没有OAuth。令牌在OAuth 2.0系统中对第三方软件而言是不透明的,主要关心令牌的状态和安全性的是授权服务和受保护资源服务。

常见加密方式及Python实现

本文主要介绍常见的加密方式及Python实现方法。加密技术在保障数据安全、防止非法复制和泄露信息方面至关重要,尤其在登录、支付、OAuth等场景中广泛应用。

加密算法主要包括散列算法、对称加密和非对称加密。

散列算法,如MD5、SHA和HMAC,常用于验证消息完整性。它将不同长度的输入消息转换为固定长度的输出,确保数据在传输过程中未被篡改。

对称加密使用相同的密钥进行加密和解密,如AES、DES和3DES。这些算法通过一组规则控制加密和解密过程,确保数据在传输过程中安全。

非对称加密则需要一对密钥,即公开密钥和私有密钥。使用公开密钥加密的数据只能通过对应私有密钥解密,反之亦然。非对称加密算法如RSA、DSA和ECC,提供了一种安全的加密方式,确保通信双方的通信安全。

在Python中,实现加密技术通常依赖于第三方库。对称加密和非对称加密算法的实现通常涉及加密和解密操作,以及处理密钥管理问题。例如,使用PyCrytodome库实现AES加密时,需要指定加密模式(如ECB、CBC等),并提供加密密钥。同样,实现非对称加密RSA时,也需确保正确处理公钥和私钥。

总结来说,反波系统源码加密技术在保护数据安全方面扮演着重要角色。然而,不同加密算法的安全性和强度各有不同,因此在实际应用中,应根据具体需求和场景选择合适的加密方式,并关注其安全性评估。作为行者AI,我们致力于在“AI+游戏”领域不断探索和前行。如果您对加密技术或相关领域有任何疑问,欢迎关注我们的公众号xingzhe_ai,与我们一起深入讨论技术问题。

Spring Boot OAuth 2.0整合—高级配置

Spring Boot OAuth 2.0的高级配置提供了丰富的选项来定制授权和令牌端点,以及UserInfo端点的行为。通过oauth2Login() DSL和XML配置,开发者可以灵活地调整登录页面、重定向端点、权限映射、OAuth2UserService和OpenID Connect 1.0相关的设置。下面是对这些配置的详细说明:

1. **OAuth 2.0登录页面**:默认由DefaultLoginPageGeneratingFilter生成,可通过配置loginPage和authorizationEndpoint的baseUri自定义。

2. **重定向端点**:默认为/login/oauth2/code/*,可通过配置个性化。

3. **UserInfo端点**:支持映射用户权限、使用GrantedAuthoritiesMapper、基于Delegation策略和OAuth2UserService。OAuth 2.0 UserService允许自定义预处理和后处理。

4. **ID Token签名验证**:OidcIdTokenDecoderFactory支持不同客户端的签名算法配置。

5. **OpenID Connect 1.0注销**:支持RP发起的注销,可通过配置issuer-uri和OidcClientInitiatedLogoutSuccessHandler。

要深入了解这些配置,建议查阅Spring Boot官方文档或相关技术博客。

OAuth2.0实战!使用JWT令牌认证!

本文介绍OAuth2.0集成JWT颁发令牌的实践,这是企业中应用广泛的令牌形式。

OAuth2.0中的令牌分为透明和不透明两种类型。不透明令牌是仅包含随机字符串,如UUID,资源服务需调用认证授权服务的接口进行校验,导致高并发下性能低下。相比之下,透明令牌如JWT,直接存储用户信息,资源服务可自行解析,无需额外调用校验接口。

JWT由三部分构成:头部、载荷和签名。头部定义令牌基本信息,如类型和加密算法。载荷包含用户信息等元数据。签名部分使用头部定义的算法结合密钥生成,确保数据完整性和安全性。

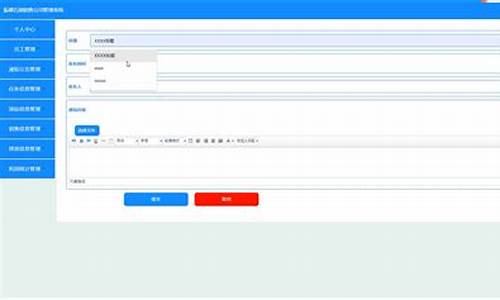

在OAuth2.0认证授权服务搭建中,JWT作为透明令牌,简化了令牌验证过程。首先,创建oauth2-auth-server-jwt模块,继承并修改上文关于OAuth2.0的代码。配置JWT相关的类,包括令牌增强类、令牌存储策略和签名密钥。使用JwtAccessTokenConverter进行JWT和OAuth身份转换,配置TokenStore为JWT生成方式,同时注意在实际应用中应使用非对称加密以增强安全性。

接下来,为授权服务配置令牌管理,使用DefaultTokenServices实现,设置令牌过期时间,并通过JWT方式生成访问令牌。在AuthorizationServerEndpointsConfigurer中添加令牌服务。至此,认证中心JWT令牌生成方式配置完成。

资源服务方面,构建oauth2-auth-resource-jwt模块,复用授权服务的配置,注意JWT加密密钥需与认证中心一致。配置令牌服务,生成ResourceServerTokenServices对象,结合JWT增强。将资源ID和令牌服务配置到ResourceServerSecurityConfigurer中,以实现资源访问。

测试阶段,通过获取令牌并调用资源服务接口验证逻辑是否正确。使用POSTMAN请求获取访问令牌,并使用获取的访问令牌调用资源服务接口进行测试。JWT令牌验证成功。

源码追踪环节,解析获取令牌和校验令牌的过程。获取令牌主要在TokenEndpoint处理,通过ClientDetailsService加载客户端信息,使用DefaultTokenServices生成并返回OAuth2AccessToken。校验令牌则在OAuth2AuthenticationProcessingFilter中完成,调用OAuth2AuthenticationManager的authenticate()方法实现令牌验证。

oauth2的授权码模式为什么要用code获取token?

OAuth 2.0与OpenID Connect的关系

OAuth 2.0和OpenID Connect的关系,可以理解为一个基础协议和一个扩展协议。OAuth 2.0提供了一个框架,用于客户端应用与授权服务器、资源服务器之间的安全交互,而OpenID Connect则在OAuth 2.0的基础上增加了身份验证功能,引入了身份令牌(ID Token)的概念,用于标识经过验证的用户身份。这使得OAuth 2.0不仅能用于授权访问资源,还能用于单点登录和身份验证。

OAuth 2.0和OpenID Connect的流程

在使用OAuth 2.0进行授权时,比如用户选择使用微信登录知乎,通过一系列流程将知乎和微信连接起来。流程中包括了客户端应用、授权服务器和资源服务器之间的交互。例如,用户在知乎网站上授权登录微信,知乎作为客户端应用与微信进行交互,请求授权码(Authorization Code),使用授权码换取访问令牌(Access Token)来访问资源。

授权码模式的使用原因

使用授权码模式(Authorization Code Flow)的原因在于安全性和适应性。对于传统的网站应用来说,这种模式是完美的,但单页应用(Progressive Web Apps或SPA)在没有服务端支持的情况下,难以安全地存储秘密凭据。隐式流程虽然能够在传统网站应用中工作,但存在安全漏洞,容易被浏览器或插件泄露令牌。因此,OAuth 2.1中引入了Proof Key for Code Exchange(PKCE)模式,以增强安全性和适应性。

PKCE模式的原理与安全性

PKCE模式通过动态生成的秘密值(code verifier)来增强授权码流程的安全性。应用在发起流程前生成code verifier,并通过哈希算法(如S)生成code challenge。应用将code challenge作为参数发送给授权服务器,授权服务器在后续的验证过程中使用存储的code challenge进行比较,以确认令牌的合法性。这样,即使代码存储在客户端,也能够防止未经授权的应用截取令牌,提高安全性。

实践与测试

为了确保应用在使用PKCE模式时正确实施,开发者通常会编写端到端的自动化测试。这包括选取授权服务器(如Duende IdentityServer)并根据具体需求编写代码。测试时可能会遇到一些细节问题,如选择合适的哈希算法、确保code challenge的长度在安全范围内等。这些问题的解决有助于确保应用安全地实现OAuth 2.0和OpenID Connect的流程。

学习资源推荐

为了深入理解OAuth 2.0和OpenID Connect的实践,强烈推荐王新栋老师的《OAuth 2.0实战课》在极客时间的专栏(gk.link/a/Y)。该课程为开发者提供了系统的学习资源,帮助理解和应用OAuth 2.0的实战知识。

OAuth2.0原理图解:第三方网站为什么可以使用微信登录

假设小明开发了一个A网站,需要支持微信登录和淘宝账号登录。如果你是微信或者淘宝开发人员,你会怎么设计这个功能?本文结合淘宝开放平台官方文档以淘宝账号为例。

从最简单视角去思考,用户在网站A输入淘宝用户名和密码,网站A调用淘宝接口校验输入信息,校验通过则登陆成功,整体流程如下图:

上述思路存在什么问题?最显著问题就是信息安全问题。问题第一个方面是用户需要将淘宝用户名和密码输入网站A,这样会带来用户名和密码泄露风险。问题第二个方面是如果用户不信任网站A,那么也不会输入淘宝用户名和密码,影响网站A业务开展。

OAuth是一种流行标准。如果执行这行这个标准,那么用户可以在不告知A网站淘宝用户名和密码情况下,使用淘宝账号登陆A网站。

目前已经发展到OAuth2.0版本,相较于1.0版本更加关注客户端开发者简易性,而且为桌面应用、web应用、手机设备提供专门认证流程。

OAuth2.0标准定义了四种角色:

四种角色交互流程:

本文场景对应四种角色:

OAuth2.0标准定义了以下四种授权模式:

四种授权模式中最常用的是授权码模式,例如微信开发平台文档介绍对于网站应用微信OAuth2.0授权登录目前支持授权码模式,所以本文只介绍授权码模式,后续文章会详细比较四种模式。

第一个流程是创建应用,A网站开发者首先去淘宝开放平台创建应用,开放平台会生成一个client_id作为A网站唯一标识。

第二个流程是授权流程,用户在A网站点击使用淘宝账号登陆时,实际上跳转至A网站拼接授权URL页面,这个页面由淘宝提供。用户在授权页面输入淘宝用户名和密码,校验成功后跳转至A网站回调地址,这时A网站会拿到一个code,后台再使用code去获取access_token。

第三个流程是获取信息,获取到access_token相当于获取到一把钥匙,再按照规范调用淘宝对外提供接口就可以获取到用户数据。

第一个方面A网站开发人员需要在淘宝开放平台进行申请,需要输入个人信息或者公司信息,这样A网站可靠性有了一定程度保证。

第二个方面在第一章节方案用户需要在A网站输入淘宝用户名和密码,但是在OAuth2.0方案虽然也要输入淘宝用户名密码,但是这个页面由淘宝官方提供,安全性得到了保证。

第三个方面access_token(令牌)并没有在浏览器中传递,而是需要A网站在获取到code之后去后台程序换取,避免了钥匙泄露风险。

第四个方面code(授权码)在浏览器传递有一定风险,但是具有两个特性一定程度保证了安全:

在第二章节详细分析了OAuth2.0协议,在实现流程章节分析了创建应用、授权流程、获取信息三个流程,我们发现一个问题:在流程图步骤资源服务器需要远程调用授权服务器check_token端点校验令牌是否消息,这样比较消耗性能。

如果资源服务器和授权服务器约定一个密钥对,授权服务器用秘钥加密令牌,当资源服务器接收到令牌时进行解密直接对令牌进行校验,这样可以节省远程交互。

JSON Web Token(JWT)可以解决上述问题,作为一个开放标准(RFC )定义了一种紧凑的自包含方式,用于作为JSON对象在各方之间安全地传输信息。

JWT分为头部、有效载荷和签名三个部分。头部包含签名算法以及token类型。有效载荷包含真正业务信息,例如用户ID、姓名、邮箱、权限信息。头部和有效载荷任何人都可以读出来,所以需要用签名防止篡改:头部和有效载荷分别进行Base编码,编码后用 . 连接组成新字符串,再使用头部声明算法进行签名。

JWT令牌内容:

JWT解码内容:

在第二章节详细分析了OAuth2.0协议,我们还发现一个问题:客户端在获取到令牌之后,还需要调用资源服务器接口获取用户信息,有没有一种协议可以在返回令牌时同时将用户是谁返回呢?

回答这个问题之前首先对比一组概念:授权与认证。授权关注通信实体具有什么权限,认证关注通信实体是谁。OAuth2.0只有授权流程,返回令牌之后授权流程已经完成,OpenID Connect在此基础上进行了扩展,客户端能够通过认证来识别用户。

OpenID Connect定义了三种角色:

三种角色交互流程:

本文场景对应三种角色:

OIDC标准协议新增id_token字段,这个字段符合JWT标准格式。为什么不与第三章节一样在access_token包含有效负载信息,而是新增id_token字段?因为即使access_token可以加入用户信息并且防篡改,但是用户每次请求都需要携带access_token,增加了带宽和用户信息泄露风险。

OIDC标准协议要求提供了一个/userinfo端点,可以通过access_token调用获取用户信息,那么id_token已经包含了用户信息,为什么还要提供此端点呢?

原因是id_token提供用户基本信息,如果客户端只要求获取基本信息,那么无需调用/userinfo端点。如果需要获取用户详细信息,那么可以调用/userinfo端点。

JWT在线编码工具

JWT在线解码工具

淘宝开放平台用户授权介绍

网站应用微信登录开发指南

欢迎大家关注公众号「JAVA前线」查看更多精彩分享文章,主要包括源码分析、实际应用、架构思维、职场分享、产品思考等等,同时欢迎大家加我个人微信「java_front」一起交流学习