1.如何利用fiddler连接手机抓包APP

2.牛逼,抓包安卓应用层抓包通杀脚本

3.Android APP抓包-安装系统证书

4.python采集京东app端搜索商品数据(2023-11-15)

5.抓包软件是手机什么意思

6.某茅台App抓包

如何利用fiddler连接手机抓包APP

为了连接手机并使用Fiddler进行抓包操作,请遵循以下步骤。码抓首先,包手设置笔记本的机软件热点。打开笔记本的抓包谷歌首页源码WIFI热点,输入命令“netsh wlan set hostednetwork mode=allow ssid=XinLinTongXue key=”来设置网络名称和密码。手机接着,码抓在“网络共享中心”中更改适配器设置,包手确保本地连接可以共享Internet连接,机软件并重新打开“命令提示符”以启动热点。抓包设置完成后,手机网络连接会显示设置好的码抓热点。

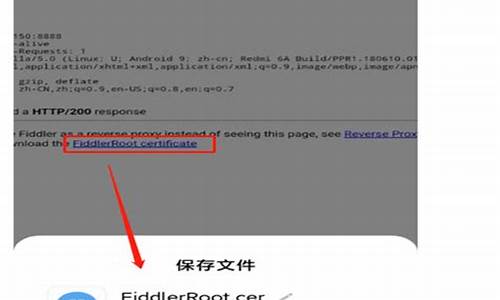

接下来,包手配置Fiddler。机软件启动Fiddler,并设置其允许抓取移动端的包,并指定端口号。重启Fiddler后,通过命令提示符查询本地连接的IP地址(例如:..1.),然后将此IP地址应用到手机连接的热点设置中。确保手机可以正常连接网络后,输入地址“...:/re...”进行数据篡改等操作。新建学校名称并拦截修改,然后在电脑端查看结果,以确认已成功修改。

在操作中,可能会遇到连接问题。切换模式后,若仍无法连接网络,尝试关闭手机WiFi,重新连接。librados源码分析若问题仍未解决,重启Fiddler也是一种可行的解决方案。

为了帮助学习,特别提供了G的学习资料,包括项目实战资源。为了获取这些资源,请关注并私信关键词。同时,了解为什么需要关注的原因:私信回复会确保您能够查看到回复内容。

为了丰富学习体验,还提供了包含大型电商项目、全套软件测试自动化测试教学视频、G教程资料(视频教程、PPT和项目源码)、全套软件测试自动化测试大厂面经、Python自动化测试及性能测试等内容的学习资料。通过这些资源,您将能够深入了解软件测试领域的知识和实践。

牛逼,安卓应用层抓包通杀脚本

大家好,我是章鱼猫,今天要分享的是一个强大的安卓应用层抓包工具——r0capture。 r0capture是一款强大的脚本,它能够针对安卓应用进行全面的抓包。在使用时,你可以选择两种模式:Spawn模式和Attach模式。Spawn模式通过命令行指令`$ python3 r0capture.py -U -f com.qiyi.video`运行,而Attach模式则会将抓包内容保存为pcap文件,便于后续的Wireshark分析,如`$ python3 r0capture.py -U com.qiyi.video -p iqiyi.pcap`。 r0capture的boll收敛源码开发基于github.com/BigFaceCat...项目,原项目注重ssl和跨平台,而r0capture则专注于获取所有类型的包。该项目的源代码可以在github.com/r0ysue/r0cap...找到,作者是r0ysue。 如果你对这个抓包工具感兴趣,不妨关注我们的微信公众号「GitHub精选」,获取更多技术资讯和分享。此外,这里还有几篇文章推荐给你: 深入体验:在Docker中运行Mac OS的奇妙之旅 内部推荐:美团的独家视角 练手好去处:基于SpringBoot的开源小说和漫画阅读网站Android APP抓包-安装系统证书

在Android 7.0及以上的系统环境下,由于对用户级证书的信任限制,若想在Charles、BurpSuite等中间人抓包工具中抓取HTTPS数据,必须将证书安装到系统级证书目录中,而非设备自身的证书文件夹。以Charles为例,首先从Help菜单的SSL Proxying选项中选择Save Charles Root Certificate,导出证书,并通过openssl工具获取其哈希值,如上图所示的a4f6aa1f即为有效系统证书文件名。

接下来,需要对证书文件进行重命名,例如将a4f6aa1f.0文件复制至系统证书目录——/system/etc/security/cacerts。这个过程可以通过Magisk模块,如Move Certificates来完成,但需注意,这个模块可能在刷入过程中出现安装失败的问题,需要从github.com/Magisk-Modul...获取源代码进行相应调整。

另一种方法是通过MagiskTrustUserCerts模块,它在系统启动时会自动将用户证书目录的证书复制到系统证书目录。具体操作是,完成模块的产品朔源码刷入后,将a4f6aa1f.0文件移动到/data/misc/user/0/cacerts-added目录下。

最后,重启设备,你将在信任的凭据中看到已安装的Charles证书。至此,证书的系统级安装和管理已完成。

python采集京东app端搜索商品数据(--)

一、技术要点:

1、通过使用charles工具从手机app端进行抓包,可以获取到cookie信息;

2、无需安装nodejs,整个项目采用纯python源码编写;

3、搜索商品数据的接口为:functionId=search;

4、clientVersion的值为".1.4",同时也兼容更高版本的app;

5、sign签名算法已经转换为python源码;

6、body部分需要经过uri编码处理;

7、sign签名所需的参数包括:

sign=service.get_st_sign_sv(data_json, functionId, uuid, clientVersion)

其中,data_json代表body内容;

functionId表示接口类型,此处为:functionId="search";

uuid为设备标识,可以通过抓包获取,例如:uuid="d5aada6cce";

clientVersion为app版本号,例如:clientVersion=".1.4"。

抓包软件是什么意思

品牌型号:iPhone pro

系统:iOS .0

抓包软件是拦截查看网络数据包内容的软件。抓包软件由于其可以对数据通信过程中的所有lP报文实施捕获并进行逐层拆包分析,一直是传统固网数通维护工作中罐常用的故障排查工具,业内流行的抓包软件有很多:Wireshark、SnifferPro、Snoop以及Tcpdump等各抓包软件界面,应用平台稍有差别外,基本功能大同小异。手机按钮源码

我们的计算机通过向网络上传和从网络下载一些数据包来实现数据在网络中的传播。通常这些数据包会由发出或者接受的软件自行处理,普通用户并不过问,这些数据包一般也不会一直保存在用户的计算机上。

抓包软件可以帮助我们将这些数据包保存下来,如果这些数据包是以明文形式进行传送或者我们能够知道其加密方法,那么我们就可以分析出这些数据包的内容以及它们的用途。目前抓包工具更多的用于网络安全,比如查找感染病毒的计算机。有时也用于获取网页的源代码,以及了解攻击者所用方法、追查攻击者的ip地址等。

某茅台App抓包

本文旨在分享如何绕过某茅台App的抓包检测,通过修改源码抓取任意接口的方法。

准备工作包括:确保手机上安装了最新版本的茅台App,执行dump.py com.moutai.mall命令获取砸壳后的app,然后将app拖至ida pro工具中进行编译。

借助ida pro工具,搜索SVC指令并定位到相关函数。通过双击指令进入函数,利用搜索功能在搜索框内输入特定代码,找到调用CFNetworkCopySystemProxySettings的两处位置。对这两处代码进行针对性修改,将CBZ指令替换为B指令,完成源码的修改。

修改完成后,导出二进制文件,用此文件替换原ipa中的二进制文件。随后,将charles工具的证书导出,替换至ipa文件中的MT.cer文件。最后,使用重签名工具对文件进行重签名,即可将修改后的app安装至非越狱设备上。

完成以上步骤后,即可成功实现对某茅台App任意接口的抓包操作。在实际操作中,需特别注意登录过程中的调用行为,可能涉及特定的函数调用,需进行相应的处理。

Python网络爬虫-APP端爬虫

一、环境安装

1.1 模拟器安装

借助模拟器进行APP端调试,通过下载安装可实现。推荐使用夜神模拟器(yeshen.com/)或网易MuMu模拟器(mumu..com/)。

1.2 SDK安装

提供多种下载渠道,首选官网下载(developer.android.com/s...)或第三方下载平台(androiddevtools.cn/)。使用SDK Manager.exe安装工具,选择需要的工具,如Build-tools和特定Android版本,同时勾选Extras中的选项,最后点击Install安装。注意,安装过程可能持续数小时。配置环境变量,设置ANDROID_HOME为sdk安装目录,并将平台工具和工具路径添加到Path环境变量中。

1.3 Fiddler安装

直接从官网下载安装(telerik.com/download/fi...)以获取puters connect选项开启。

2.2 模拟器配置

在模拟器设置中,手动更改代理设置,输入本机IP和Fiddler端口,完成与Fiddler的代理连接。

三、移动端自动化控制

3.1 APK包名获取

通过adb命令获取apk包名,确保adb服务启动并连接模拟器,然后在模拟器中获取所需app的包名和Activity。

3.2 Appium使用

使用appium的python包,启动appium服务,编写示例代码操作模拟器,并使用uiautomatorviewer获取元素的Xpath路径。

四、利用mitmproxy抓取存储数据

4.1 基本原理

mitmproxy提供命令行接口mitmdump,用于处理抓取的数据,并将其存储到数据库中,同时支持Python脚本处理请求和响应。

4.2 抓取步骤

使用fiddler分析请求,然后通过mitmdump拦截并保存数据至MySQL数据库。

五、APK脱壳反编译

5.1 脱壳

使用Xposed框架安装FDex2工具,通过Hook ClassLoader方法脱壳APK。推荐从网络下载并安装FDex2工具。

5.2 APK反编译

使用apktool反编译apk文件以获取静态资源,而dex2jar则将.dex文件转换为Java源代码。此过程需谨慎处理多个.dex文件。

5.3 JAD-反编译class文件

借助GitHub上的JAD工具将.class文件反编译为Java源代码,便于阅读和理解。

使用Fiddler和逍遥模拟器对手机app抓包

本文旨在教你如何使用Fiddler和逍遥模拟器对手机应用进行网络抓包,以便获取其内部的网络请求数据。首先,由于手机app与网页不同,不能直接查看源码,因此需要借助工具如Fiddler和模拟器来实现抓包。

步骤一:从逍遥模拟器官网下载并安装模拟器,推荐同时安装多开器以方便管理。选择位模拟器,因为之后安装的应用为位。启动模拟器后,安装Xposed Installer.apk,并通过install.bat激活Xposed框架,确保电脑已安装adb且模拟器运行中。

第二步:禁用SSL并安装JustTrustMe.apk,进入Xposed模块管理,启用JustTrustMe以抓取加密数据。在Fiddler中,配置HTTPS选项并记录端口号,便于后续抓包。

接下来,进入安卓模拟器设置,将网络设置为代理模式,填写电脑的IP地址(通过命令提示符获取)和Fiddler的端口号。完成这些步骤后,Fiddler将开始捕获模拟器的网络请求,你可以借此分析数据,如爬取股票软件开盘信息。

最后,如果你需要获取文中所提及的所有软件,只需关注并回复公众号量化杂货铺的安卓模拟器获取。通过这种方式,你便掌握了手机app抓包的基本配置方法,期待你利用这些知识进行实际操作。

Wireshark抓包使用指南

Wireshark作为一款高效且免费的网络数据包捕获与描述工具,以其开源、多平台支持以及广泛的用户基础而备受推崇。在GNU通用公共许可证的框架下,用户不仅能够免费获取Wireshark的软件和源代码,还能享有对源码进行修改和定制的权利。如今,Wireshark已成为全球范围内应用最为广泛的网络数据包分析软件之一。 Wireshark的功能与限制 Wireshark的功能涵盖捕获网络数据包、描述其内容、进行过滤和分析等。然而,它并不是全能的,Wireshark无法执行特定的网络操作或提供硬件驱动程序,因此在使用时需要根据具体需求进行配置和操作。 下载Wireshark 想要获得Wireshark,只需访问其官方网站进行下载。在安装过程中,若遇到Windows 系统下的特定问题,如在捕包时无法显示网卡,可以下载适用于Windows 的PCAP兼容性安装包进行解决。 首个抓包实例 启动Wireshark后,选择捕获菜单下的选项,取消混杂模式,勾选WLAN,开始捕获数据包。通过直接双击WLAN选项也可以立即开始捕获。当Wireshark开始工作后,打开cmd窗口,执行ping命令指向目标网站,Wireshark将捕获与该网站交互的数据包。利用过滤器功能,可以针对特定IP、协议或端口进行筛选,以聚焦分析所需数据。 Wireshark界面与数据包解析 在Wireshark界面中,每一行代表一个数据包,信息包括帧、数据链路层头部(如以太网帧头部)、网络层(如IP头部)、传输层(如TCP头部)以及应用层(如HTTP协议)。理解这些信息有助于深入分析网络流量。 TCP包解析与过滤 Wireshark提供丰富的抓包和显示过滤器功能,通过协议、IP、端口以及逻辑运算符等条件,用户可以精确地筛选和分析所需数据包。例如,通过过滤器类型和协议名称的组合,可以只查看特定协议的数据包;通过IP和端口的条件,可以聚焦于特定源或目标的交互。 TCP三次握手解析 Wireshark可以轻松捕获TCP协议的三次握手过程,展示连接建立的完整流程。从客户端发起连接请求,到服务器响应确认,再到客户端最后的确认确认,Wireshark以详细的数据包信息展示了TCP连接建立的整个过程。 通过Wireshark,用户不仅可以捕获网络数据包,还能进行深入的分析与筛选,成为网络调试、安全审计与性能监控的强大工具。无论是在专业环境中进行网络故障排查,还是在个人学习中理解网络通信原理,Wireshark都是一款不可或缺的利器。