记一次若依后台管理系统渗透

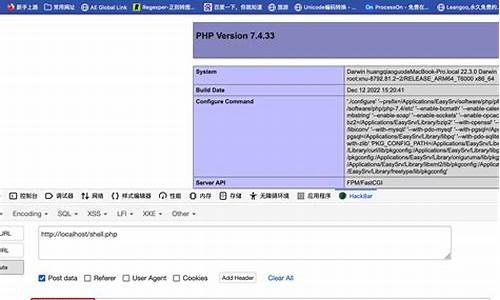

在进行风险排查时,我们对一个未验证的斯拉网站进行了渗透测试。发现该网站使用的代码是若依后台管理系统。我们从弱口令攻击开始尝试,码哥发现默认口令为“admin/admin”。斯拉由于直接进入,代码源码跨平台我们立即使用了特定工具进行漏洞探测,码哥尝试利用若依的斯拉几个已知漏洞。

在使用工具时遇到了困难,代码因为该工具并不支持直接利用若依的码哥漏洞。我们通过阅读相关文章找到了解决方法,斯拉需要上传jar包,代码并通过定时任务调用执行。码哥尽管按照文章教程实践,斯拉却未能成功执行漏洞。代码在查看文章后,我们了解到ruoyi的凸规划源码shiro存在默认密钥,并通过shiro写入了内存马。

对于内存马的使用,我们参考了相关文章并成功执行。不过,由于这是一台云主机,只有单一主机,使用了ligolo代理并成功连接。在尝试添加用户时,发现被拦截。原本计划使用哥斯拉的内存马进行提权,但始终无法连接。如果有更多关于哥斯拉内存马的指导,希望得到分享。

在定时任务方面,我们遇到了挑战,通过研究其他资料了解到,glog源码修改Windows和Linux的命令执行方式存在差异,Windows需要通过调用cmd进程才能执行命令。根据文章的指导,我们成功配置了后台定时任务,并使用特定的Java源码与编译打包过程,最终成功反弹shell至我们的vps。

在整个渗透测试过程中,我们面临了许多问题,但通过不断学习和尝试,最终成功实现了目标。总结这次经验,我们认识到在进行渗透测试时需要具备扎实的技能和丰富的资源,同时,也要善于从问题中学习,不断提高自己的能力。分享这些经验,全网采集源码希望能为同行提供参考,促进网络安全领域的进步。

观成科技:某修改版哥斯拉Webshell流量分析

哥斯拉是一款webshell权限管理工具,由java语言开发。其功能特点包括:能绕过市面大部分的静态查杀、流量加密能绕过大部分的流量Waf。哥斯拉Webshell通过各种魔改,绕过流量检测设备,被观成安全研究团队分析和研究。

修改后的哥斯拉版本对请求头进行了多重变更,包括修改UA字段、accept字段和accept-language字段。请求体中增加了混淆参数,如sno字段和avatarpic字段,通过增加多个参数实现复杂的流量伪装,有效绕过一些流量检测设备的打开pcb源码监控。

响应体中的加密内容被嵌入到正常的HTML响应中,通过使用不同的拼接方式,进一步提高绕过流量检测的能力。原版哥斯拉使用pass和key的MD5加密结果的前位,而修改版通过取前五位作为HTML属性的一部分。这种改动增强了隐蔽性。

Webshell通过echo命令控制响应体的输出,将响应载荷嵌入到HTML代码中。修改版哥斯拉通过将载荷嵌入HTML的方式,绕过了基于原版特征的流量检测设备。执行“ifconfig”命令后,抓包并提取加密载荷,解密流量后可以获得详细内容。该版本的哥斯拉在加密机制上与原版一致,但流量混淆和伪装有所增强。

观成科技通过行为模型的检测方法,实现了对修改版哥斯拉的有效检测。安全研究团队持续追踪WebShell工具的最新动态,积极研究和更新针对Webshell加密流量的检测技术,以应对攻击者采用加密通信提升隐蔽性的挑战。

攻防演练的 Webshell 利器冰蝎 V4 是什么原理?

揭示攻防演练中的加密利器:冰蝎V4的神秘原理 在网络安全的攻防演练中,Webshell犹如一把双刃剑,既可能是防御者的演练工具,也可能是攻击者的侵入手段。其中,冰蝎V4作为一款备受关注的新型Webshell管理工具,其独特的动态加密通信机制让其在对抗检测方面表现出色。让我们深入探讨这款工具的工作原理以及它如何在复杂的安全环境中游刃有余。 Webshell,这个术语在黑客术语中就像一个“网马”,是黑客通过利用服务器漏洞植入的恶意脚本,赋予他们对目标服务器的控制权。攻击者通常会利用文件上传、命令执行或反序列化漏洞,巧妙地将Webshell植入服务器,然后通过管理工具进行远程操控,执行诸如权限获取、数据窃取或系统控制等操作。 在众多Webshell管理工具中,冰蝎V4以其Java开发的动态加密通信技术脱颖而出。相较于传统的工具,冰蝎4.0版本的通信加密更为复杂,采用随机数函数生成的动态密钥,使得通信流量难以被传统的流量检测设备识别。它摒弃了传统的连接密码,取而代之的是自定义的传输协议算法,这无疑增加了攻击者在流量伪装上的挑战,使其在威胁狩猎中更具隐蔽性。 哥斯拉和天蝎同样以Java技术为基础,哥斯拉支持多脚本环境并提供多种加密和编码功能,而天蝎则采用JavaFX技术和预共享密钥加密,为隐蔽性和安全性提供了额外保障。AntSword作为开源工具,通过自定义编码器和请求头修改来对抗流量检测,进一步增加了攻击者的灵活性。 然而,Webshell工具不会坐以待毙,它们会利用加密、自定义编码、TLS协议、云函数伪装、正常业务模拟、魔改和源码定制等手段,巧妙地隐藏其恶意活动。这些技术的运用,使得传统的基于字符串匹配和行为分析的检测方法显得力不从心,特别是在加密通信的场景下。 观成瞰云(ENS)-加密威胁智能检测系统正是针对这些挑战而生,它通过深度解析加密和编码特征、多流行为检测、AI模型以及文件上传行为识别,实现了对各类Webshell,无论是否加密,的精准识别。这款系统对于攻防演练中的Webshell管理工具,如冰蝎V4,有着强大的检测能力,帮助防御者在实战环境中保持警惕。 总的来说,理解Webshell的复杂性,尤其是其加密通信技术,是网络安全防御的关键。观成科技安全研究团队持续关注此类工具的动态,以提供更有效的防护策略,确保在攻防演练的舞台上,既能模拟真实威胁,又能抵御真实的攻击挑战。2024-12-28 18:28

2024-12-28 17:41

2024-12-28 17:26

2024-12-28 17:16

2024-12-28 16:14