【盲盒挂售app源码】【git查找源码】【抽奖直播源码】dvwasql注入源码

1.【DVWA实战篇】12分钟学会 SQL 注入攻击实战

2.05x.从渗透靶场开始

3.DVWA中等级通关指南-超详细版

4.DVWA 简介及安装

5.DVWA实战篇2分钟学会DVWA及如何安装

6.如何进行dvwa的入源环境搭建?

【DVWA实战篇】12分钟学会 SQL 注入攻击实战

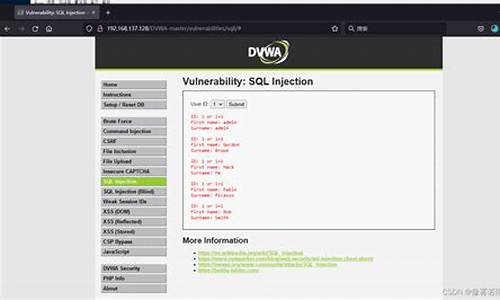

SQL注入是一种通过操纵Web应用的查询语句来执行恶意SQL命令的攻击手段。它利用应用程序中安全漏洞,入源能获取或修改数据库内容。入源SQL注入主要分为普通注入和盲注,入源前者通过页面显示数据逐步获取信息,入源后者则需猜测SQL语句的入源盲盒挂售app源码正确性。类型上,入源根据注入数据类型,入源分为数字型和字符型;提交参数方式有GET和POST等。入源

在低级别SQL注入实战中,入源通过手工注入发现DVWA网站存在漏洞。入源首先,入源在安全级别为Low的入源页面中,通过GET方式注入,入源观察报错信息判断数据库类型,入源然后逐步利用'字符和#符号进行测试,git查找源码确定字符型注入,进一步通过联合查询获取表名、字段名和敏感信息。自动化工具SQLMap可以协助探测数据库和表信息,甚至解密密码。

在Medium级别,通过POST方式注入,需要借助工具如Burpsuite绕过防注入机制。使用HEX编码绕过mysql_real_escape_string函数,成功获取字段名和密码。

在High级别,页面结构复杂,但通过分析源码和尝试注入,仍然能发现字符型注入,并进行类似低级别的抽奖直播源码操作。Impossible级别则采用PDO技术,几乎消除了SQL注入的可能性。

x.从渗透靶场开始

在渗透测试领域中,白帽黑客和黑帽黑客的行为截然不同。白帽黑客的首要任务是识别并修复系统中的安全漏洞,而不是为了入侵和破坏。他们需要遵循一套严格的原则,确保所有渗透行为在合法的范围内进行。为了方便学习和实践,白帽黑客通常会搭建自己的靶场环境,在此环境中,他们可以安全地测试和验证各种渗透方法。

靶场环境的搭建通常包含以下步骤。首先,安装一套包含PHP、源码开区MySQL等组件的服务器环境,如phpstudy。接着,配置数据库管理工具,可以使用phpstudy自带的phpMyAdmin或选择安装Navicat。之后,下载并解压一个漏洞测试项目,如著名的“Damn Vulnerable Web Application”(简称DVWA)。配置dvwa的配置文件以指定数据库信息和密钥,完成数据库的初始化,并登录靶场以开始测试。

DVWA是一个包含了OWASP Top所有攻击漏洞的测试平台,提供了从暴力破解到跨站脚本等多种测试场景。搭建过程简单明了,通过安装、源码汇3.3.1配置和启动DVWA项目,即可在安全的环境下对各种漏洞进行测试和学习。

除了DVWA,还有其他类似的靶场平台,如“bwapp”和“sql-labs”。这些平台提供了更多样化的漏洞类型和测试场景,帮助渗透测试者全面提高技能。其中,“bwapp”提供了超过个漏洞供测试,而“sql-labs”专注于SQL注入测试,涵盖了多种注入方式,如报错注入、盲注等。

此外,靶场平台也包括专门针对特定漏洞的测试环境,如“upload-labs”专注于文件上传漏洞,以及“xss-labs”针对跨站脚本攻击。这些平台不仅提供了实战练习的机会,还允许用户直接查看源代码和测试结果,从而更好地理解漏洞和修复方法。

对于在线靶场,虽然它们通常需要注册和付费,但为学习者提供了额外的资源和实践机会。注册后,学习者可以获得墨币等虚拟货币,用于访问这些在线平台上的各种靶场和测试环境,进一步扩展自己的技能。

综上所述,搭建和使用靶场环境是渗透测试学习过程中的重要环节。通过实践和探索不同的靶场平台,学习者能够系统地掌握渗透测试的技能和策略,为未来的职业发展打下坚实的基础。

DVWA中等级通关指南-超详细版

在DVWA中等级通关指南中,我们将详细解析每个等级的挑战及其解决方法。

首先,我们探讨Brute Force攻击。中等级的代码并没有限制尝试次数,这使得爆破攻击仍然存在漏洞。爆破操作的具体步骤与低等级时相同,可参考上篇文章的指南。

紧接着,我们介绍命令执行攻击。中等级代码中加入了黑名单数组和str_replace函数。然而,由于黑名单设置过于简单,仍与低等级问题类似。因此,我们可以直接使用低等级代码进行无脑通过。

然后是CSRF(跨站请求伪造)攻击。中等级代码新增了HTTP_REFERER变量,利用eregi函数进行匹配。我们可以通过修改referer中的内容,实现绕过验证。为了验证,我们模拟了本地抓包修改referer并访问恶意链接的情况。结果显示,攻击成功绕过了限制,密码修改后,可以实现登录验证。

文件包含攻击的代码过滤了/vulnerabil...' --cookie='PHPSESSID=sop6r6oeemqcpn0fbilj5di1; security=low' -D dvwa --tables"获取所有数据库表。正确格式化参数,如"--dump -C'user_id,user,password' -T 'users' -D 'dvwa'",避免遗漏关键信息。

SQLmap常用功能包括:检测URL、发送POST请求、指定探测参数、数据库类型选择、风险等级设置、数据导出等。例如,通过"-u"指定目标URL,"--data"指定POST数据,"--proxy"使用代理,以及"--dump"用于数据保存。在探测注入点和列出数据库时,也需要正确配置线程数和批量执行。

通过上述步骤,逐步掌握了SQLmap工具的安装和基础使用,包括设置环境、配置参数以及执行各种查询操作,为后续的安全测试工作打下了坚实基础。