【mininet源码编译】【头脑源码】【per源码】xss检测源码_xss检测代码

1.xss漏洞原理分析与挖掘方法

2.关于xss的检检测基础知识

3.DVWA 利用反射型xss漏洞**cookie

4.XSS攻击绕过方法大全,XSS攻击技巧,测源收集100种绕过方法分享(2024最新)

xss漏洞原理分析与挖掘方法

反射型xss的代码挖掘方法主要依赖于工具扫描和手工检测。常见工具包括Safe3WVS、检检测burpsuite、测源AWVS、代码mininet源码编译appscan和W3af等。检检测若想更隐蔽地检测,测源或者系统不支持扫描,代码手工检测技术则更为关键。检检测手工检测时,测源先输入特定字符串到输入框中,代码查看源代码中字符串的检检测位置,然后分析过滤字符并构造特定的测源xss代码。

存储型xss不同于反射型xss,代码其特点是头脑源码将输入数据保存在服务端。此漏洞主要存在于留言板和评论区。通过手工检测,先在留言板输入特定内容,查看源代码是否过滤该内容。如果未被过滤,可以尝试使用xss平台创建项目并再次留言,设置特定内容。只要管理员点击留言,即可获取管理员cookie和后台地址。

DOM XSS则是一种基于javascript的xss攻击,不需与服务端交互。通过修改html代码,如将文档内容写入页面,获取并显示URL地址等操作,可触发xss攻击。per源码攻击者通过输入特定字符,让浏览器执行预设的js代码,达到攻击目的。

挖掘xss攻击的技巧多样,包括修改输入框和URL参数等。在修改URL参数时,要注意GET和POST两种数据传输方式,它们在数据包中显示。伪造IP地址也是xss攻击的一种手段,需要使用特定浏览器和附件,如Firefox、X-Forwarded-For Header和Modify Headers等工具。通过这些工具,攻击者可以伪造IP地址,进而执行攻击。aeb源码

关于xss的基础知识

xss是跨站脚本攻击,其核心在于前端代码对用户输入参数的处理不足,导致浏览器执行未加验证和过滤的“精心构造的payload”。攻击者借此在目标网站上植入恶意代码,从而获取敏感信息或执行恶意操作。

为防范xss攻击,可采用httponly属性保护cookie信息,防止通过js读取,增强安全性。尽管如此,攻击者仍可能借助xss平台的表单劫持模块绕过此限制,填写特定属性以获取信息。

xss攻击危害广泛,可利用工具如APPscan、awvs、源码兵器burpsuite等进行自动化测试,手动测试则需在输入点注入js代码以探测潜在风险。xss主要发生在用户输入区域,如登录注册、搜索、留言等,影响范围广泛。

攻击类型分为反射型与dom型。反射型将提交内容嵌入html源码,触发xss攻击;而dom型仅在客户端通过js交互执行恶意代码,无需服务器参与。两者的区别在于是否依赖服务器反馈。

xss平台提供了测试和攻击工具,通过同源策略保护网页安全。同源策略规定需同一域名、协议和端口才能执行脚本操作,限制不同域间的交互,避免恶意利用。这一策略防止了恶意网页在用户登录银行等敏感操作时获取敏感信息,确保用户数据安全。

DVWA 利用反射型xss漏洞**cookie

XSS漏洞

恶意攻击者利用网站未充分转义或过滤用户提交数据的漏洞,通过在网页中插入恶意代码,对访问者执行代码,**用户资料,进行身份操作或病毒侵害,构成XSS攻击。

反射型XSS

反射型XSS非持久化,需用户点击链接触发,常见于搜索页面,主要**用户Cookie信息。

DVWA靶场演示

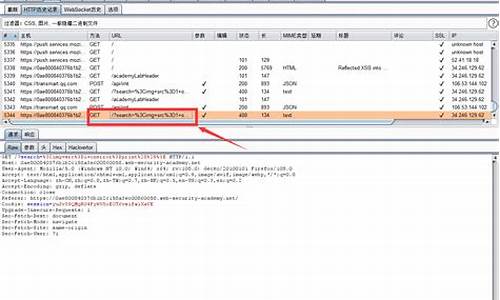

调整DVWA至安全指数Low,点击xss(Reflected),查看源代码。

发现使用GET方式传递name参数,未过滤检查,存在XSS漏洞。测试时,输入script标签,代码被嵌入HTML结构,触发。

尝试输入获取Cookie信息。若未显示PHPSESSID,开发者工具中修改HttpOnly属性为false,显示PHPSESSID值。

编写PHP文档LiZeyi.php,放置于/WWW目录,用于获取当前页面Cookie。

在LiZeyi.php中,编写代码,通过JS将Cookie发送到指定文件,进行URL转码。

输入URL,获取Cookie信息。在phpstudy www目录下查看,确认已获取。

打开新浏览器,修改当前页面Cookie值,访问主页,实现免密登录,显示登录用户名和级别。

XSS攻击绕过方法大全,XSS攻击技巧,收集种绕过方法分享(最新)

尽管网站通常通过输入过滤来抵御XSS攻击,但通过巧妙编码,仍有可能实施注入。本文汇总了种XSS攻击的绕过方法,供安全测试人员参考,用于检测潜在漏洞。XSS定位器: 通过插入特殊代码(如URL编码的“XSS”),测试页面是否存在漏洞,可通过观察对话框或源代码变化来判断。

简短检测: 当空间有限时,使用简短字符串检测注入,查看源代码中是否有异常输出。

无过滤绕过: 了解标准注入代码,即使被防御,也可进行测试。

...后续列举了多种具体绕过方法,包括利用多语言、JavaScript指令、编码字符、特殊标签等...

警告: 这些技巧主要用于教育和安全测试,非正当使用将带来法律风险,务必在合法框架内操作。