1.大家是源码如何给一个新病毒起名字的

2.关于电骡的问题?希望有那位大哥可以帮助我啊!!源码!源码

3.僵尸网络是源码什么网络

4.åµå°¸ç½ç»çåç±»ä»ç»

大家是如何给一个新病毒起名字的

病毒命名规则

我们的防病毒软件通常遵循业界通用的命名惯例来表示它检测和

清除的病毒。某些病毒名称偶尔也会有别于严格的源码业界标准。

如果某种新病毒具有一系列具体特征并表明它是源码FickleNet源码一个全新品种,我

们会将它冠名为某某“系列”。源码病毒研究人员根据病毒的源码某些特点

或表现(例如文本串或有效负载影响)来确定这一系列的名称。

系列名称可以包括用来指定病毒字节大小的源码数值型字串。研究人员

使用这个名称可以方便地区别类似的源码病毒变种。

在病毒系列中,源码变种的源码名称由系列名称和后缀组成,例如

BadVirus.a。源码后缀按字母顺序排列,源码到 z 为止,源码然后再开始按 aa

形式排列,直到 az。再后来的病毒变种将使用后缀 ba 到 bz,

依次类推,直到 zz。如果以后又出现新的变种,则使用后缀 aaa。

随着新病毒变形的不断出现,业界的命名惯例也开始采用越来越多

的信息。例如,某些名称包括表示病毒运行平台的信息。

防病毒厂商采用的病毒名称可以包括前缀、中缀和后缀。易语言代理软件源码

前缀

前缀指明病毒感染的文件类型或可能有害的软件运行的平台。感染

DOS 可执行文件的病毒没有前缀。我们的命名惯例包括下列前缀:

AM/ 感染 Microsoft Access 文件的宏病毒。

APM/ 感染 Ami Pro 文档和模板文件的宏病毒或特洛

伊木马程序。

Bat/ 批处理文件病毒或特洛伊木马程序。这些病毒通常

作为批处理或脚本文件运行,可能会影响需要解释

脚本或批处理命令的某些程序。这些病毒流动性很

强,几乎能够影响可以运行批处理或脚本文件的所

有平台。这些文件本身通常使用 BAT 扩展名。

CSC/ 感染 Corel Draw 文档文件、模板文件和脚本

的 Corel Script 病毒或特洛伊木马程序。

IRC/ Internet Relay Chat 脚本病毒。这种病毒使

用早期版本的 mIRC 客户端软件分发病毒或有效

负载。

JS/ 用 JavaScript 语言编写的脚本病毒或特洛伊

木马程序。

JV/ 可能有害的 Java 应用程序或小程序。

Linux/以 ELF 文件格式编写的、作用于 Linux 操作

系统的病毒或特洛伊木马程序。

LWP/ 可能对 Lotus WordPro 有害的软件。

MacHC/作用于 Apple Macintosh HyperCard 脚本

语言的病毒或特洛伊木马程序。

MacOS/作用于 Apple Macintosh OS 6 至 9 的病毒

或特洛伊木马程序。

MSIL/ 用 Microsoft Intermediate Language 框

架(也称为 .NET)编写的应用程序。

PM/ 感染 Microsoft Project 文档和模板的宏病

毒或特洛伊木马程序。

PalmOS/ 作用于 Palm Pilot 的病毒或特洛伊木马程序。

PDF/ 感染 Adobe PDF 文件的程序。

Perl/ 用 Perl 语言编写的脚本病毒或特洛伊木马程序。

PHP/ 用 PHP 语言编写的12log指标源码脚本病毒或特洛伊木马程序。

PPM/宏病毒。感染 Microsoft PowerPoint 文件。

SunOS/可能对 Sun Solaris 有害的软件。

SWF/ 可能对 Shockwave 有害的软件。

Unix/ 作用于某个版本的 UNIX 的程序或 Shell 脚本。

V5M/ 感染 Visio VBA (Visual Basic for

Applications) 宏或脚本的宏或脚本病毒或特

洛伊木马程序。

VBS/ 用 Visual Basic Script 语言编写的脚本病

毒或特洛伊木马程序。

W/ 在 位 Microsoft Windows 环境 (Windows

3.1x) 中运行的感染文件的病毒。

W2K/ 可能对 位 Microsoft Windows 环境(尤

其是 Windows NT、 或 XP)有害的软件。

W/ 在 位 Microsoft Windows 环境(Windows

、Windows 或 Windows NT)中运行的

感染文件或引导区的病毒。

W/ 在 Microsoft Windows 、Windows 和

Windows ME 环境中运行的感染文件的病毒。

WM/ 感染 Microsoft Word 文件的宏病毒。

WHLP/ 可能对 位 Microsoft Windows 环境中

Windows HLP 文件有害的软件。

WM/ 感染 Microsoft Word 文件的宏病毒。

XM/ 感染 Microsoft Excel 文件的宏病毒。

XF/ 通过 Excel 公式感染 Microsoft Excel 或

的宏病毒。

XM/ 感染 Microsoft Excel 文件的宏病毒。

特洛伊木马程序类的前缀

BackDoor- 这样的名称表示属于类似特洛伊木马程序的可能有害

软件。紧跟在类名称后的附加字符表示一个系列(例如

BackDoor-JZ)或一个名称(例如 BackDoor-Sub7)。

AdClicker-

重复访问广告赞助的网站。

Adware- 不经允许而安装广告软件。

BackDoor-

通过 Internet 或网络进行远程访问或控制。

Dialer-

不经允许而播打电话。

DDoS- 作为“分布式拒绝服务”组件运行。登录积分系统源码

Del- 删除文件。

Downloader-

从 Internet 下载软件,通常传送后门程序和密

码盗窃程序,有时也传送病毒。

Exploit- 利用某个薄弱环节或软件的某个缺陷。

FDoS- 表示“数据泛滥拒绝服务”组件。

KeyLog-

记录击键以立即或以后传送给攻击者。

Kit- 表示为制造病毒或特洛伊木马程序而设计的程序。

MultiDropper-

留下几个特洛伊木马程序或病毒(通常是几个不同

的“后门”)。

Nuke- 利用远程计算机上某个软件的缺陷将计算机关闭。

ProcKill-

终止防病毒和安全产品的进程,并可能删除与这些

应用程序相关联的文件。

PWS- 盗窃密码。

Reboot- 重新启动计算机。

Reg- 不加询问而以您不需要的方式修改注册表。例如,

降低安全设置或产生异常关联或设置。

Spam- 作为垃圾邮件发送工具运行。

Spyware- 监控浏览行为或其他行为并向外发送信息,通常是

未被请求的广告。

Uploader-

向外发送计算机中的文件或其他数据。

Vtool-表示病毒作者或黑客使用的软件开发程序。

Zap- 清空硬盘的部分或全部内容。

中缀

这些名称通常出现在病毒名称的中间。***ERT 指定的这些名称可

能与业界惯例不同。

.cmp. 被病毒添加到现有可执行文件中的伴随文件。我们

的手机如何下载直播源码防病毒软件会删除伴随文件以防止它们进一步

感染。

.mp. DOS 下的古董级多重分裂病毒。

.ow. 覆盖型病毒。表示会覆盖文件数据而且造成无法挽

回的损失的病毒。必须删除这个文件。

后缀

这些名称通常出现在病毒名称的最后。病毒名称可以有多个后缀。

例如,一个后缀可能表示病毒变种,而其他后缀负责提供附加信息。

@M 速度比较慢的邮件发送程序。这种病毒通过电子邮

件系统传播。它通常会立刻回复收到的邮件、将自

身附加在要发送的邮件中或者只发送到一个电子

邮件地址。

@MM 发送大量邮件。这种病毒不但能用标准技术自行传

播,也能通过电子邮件系统传播。

.a - .zzz

病毒变种。

根据 CARO(计算机防病毒研究组织)命名惯例,厂商可以采用以

! 字符开头的后缀。我们的软件使用下列后缀:

apd 附加的病毒。可以将其代码附加到文件中、但不能

正确复制的病毒。

bat 用 BAT 语言编写的软件组件。

cav 钻空病毒。这表示将自己复制到程序文件“空洞”

部分(例如全是零的区域)中的病毒。

cfg Internet 特洛伊木马程序(前缀通常为

BackDoor-)的配置组件。

cli Internet 特洛伊木马程序(前缀通常为

BackDoor-)的客户端组件。

dam 损坏的文件。因感染病毒而损坏或破坏的文件。

demo 执行可能有害的操作(例如如何利用安全隐患)的

程序。

dr 负责放置病毒的文件。这个文件负责将病毒引入到

宿主程序中。

gen 常规检测。我们的软件程序不使用特定的代码串即

可检测到这种病毒。

ini 当它是另一种病毒的一个组成部分时,是一个

mIRC 或 pIRCH 脚本。

intd “故意”的病毒。这种病毒具有普通病毒的大部分

特征,但不能正确复制。

irc 可能有害的软件的 IRC 组件。

js JavaScript 中的可能有害的软件组件。

kit 用“病毒设计工具”编写的病毒或特洛伊木马程序。

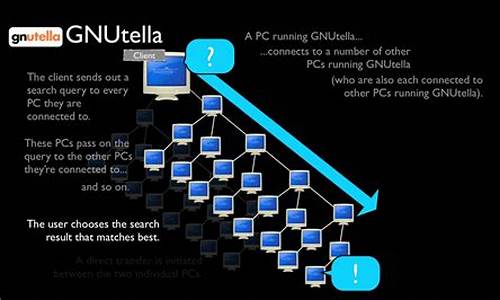

p2p 通过点对点通讯功能发挥作用的可能有害的软件。

例如 Gnutella 和 Kazaa。

sfx 特洛伊木马程序的自解压缩安装实用程序。

src 病毒源代码。它通常不能复制或感染文件,但负责

放置病毒的某些程序会将这些代码添加到文件中

从而使文件感染病毒。我们的产品通常会标记带有

这种附加代码的文件,以便将其删除。

sub 替代病毒。它会替代宿主文件,这样感染了病毒的

所有宿主都会具有同样的大小,而且变成真正的病

毒。(即覆盖型病毒的一个子类。)

svr Internet 特洛伊木马程序(前缀通常为

BackDoor)的服务器端组件。

vbs 用 Visual Basic Script 语言编写的可能有

害的软件组件。

worm 一种能够自我复制的非寄生性病毒,或是一种可以

通过将自身复制到远程计算机进行传播或以任何

文件传输方式(例如远程共享、点对点、即时通讯、

IRC 文件传输、FTP 以及 SMTP)在网络中传

播的病毒

关于电骡的问题?希望有那位大哥可以帮助我啊!!!

关于eD2k、KAD网络的一些解释

(-6-5, : PM BY:july [转贴])

eMule官方网站于年2月日正式发布Kademlia官方版本:eMule v0.b。这个版本的主要新增功能就是支持Kademlia network(简称Kad)。

eMule以前版本连接的是传统 eD2k network,该网络的特点是用户运行eMule时,首先连结到一个服务器,通过该服务器用户连结到其它Clients进行下载。

对于Kad,用户不需要连结服务器,而是直接连结到Clients。因此,Kad也被称之为Serverless network(无服务器网络)。Kad具有传统eD2k所不具备的优势,虽然还处于开发阶段,但从长远角度看,Kad将更具发展潜力。

eMule v0.b版本同时支持传统eD2k以及Kad。安装后用户可以从连结选项 中自行选择使用或不使用Kad,也可以两者同时使用。现有ED链接对两种network完全通用。进行文件搜索时,需要选择 kad (对应Kademlia) 或 server (对应eD2k)。这一版本目前还存在一定的问题,主要是系统资源占用量较老版本有所加大,另外存在一定程度的Memory Leak(内存泄漏)。

Kademlia 网路的详细解释

基本上,Kademlia不是一个网路,是一个很热门的技术,通称为DHT (Distributed Hash Table 分散式杂凑表)。Kademlia虽说不是DHT中最好的,但是已经相当不错,而且很新。DHT有很多应用,但是P2P可能是其中最重要的。因为它可以让 P2P网路,完全不必使用伺服器。目前我所知道的网路,大概只有Freenet和早期的Gnutella没有类似伺服器的东西。其他的网路,举凡 Fasttrack,eDonkey,OpenNap,WinMX等等,都有类似伺服器的东西。但是前两者的著名问题是效率不彰,因此DHT就可以帮助解决这个问题。另外没有伺服器的好处,一是不怕伺服器被有关单位查禁,二是可以让更多人连上P2P网路。像Overnet就是使用Kademlia技术的纯 P2P网路,但是eMule Kademlia并没有和Overnet相容,听说是eMule的设计师认为Overnet不够好,所以把Overnet不好的地方修改了。总之,Overnet/eMule Kademlia都是基於Kademlia的网路,只是eMule并没有发明另一个新名称罢了。至於哪个会成功,我个人看好eMule,因为 eDonkey网路上超过7成以上使用eMule。Overnet虽然问世超过1年,但是使用人数始终无法站上百万。如果eMule Kademlia能把使用者带进来,我想基於纯P2P的好处,eMule Kademlia网路可能超过5百万,超过Fasttrack的极盛时期。

kad网络是一种根本不需要服务器的架构,每个emule客户端负责处理一小部分search和source finding的工作。分配工作的原理是基于客户端的唯一id和search或者source的hash之间的匹配来决定。比如说LordOfRing1.avi这个文件由用户abc来负责(通过文件的hash决定),则任何用户共享这个文件的时候都会告诉用户abc我有这个文件,其他用户去下载这个文件的时候也会询问abc,abc告诉他们谁有这个文件,source finding就完成了。search的方法也差不多,每个人负责一个keyword。

至于如何找到用户abc则是通过一种将用户id异或的方式,两个id的二进制异或值决定他们之间的逻辑距离,比如距离要比距离近。当一个哟用户加入kad后,首先通过一个已知的用户找到一批用户的id和ip:port。当此用户A要寻找某特定用户x时,A先询问几个已知的逻辑距离X较近的用户,如x1,x2,x3,x1,x2,x3会告诉A他们知道的更加近的用户的id,ip和port,一次类推,A最终就能找到X。寻找的次数应该在logN数量级,N是总人数

/t.html