【擒牛指标源码】【无限法则游戏源码】【响站源码 php】python 解密源码_python解密码编程

1.唯品会密码JS解密与python模拟登录!解密解密

2.python对称加密之cryptography

3.Python爬虫JS解密详解,源码学会直接破解80%的码编网站!

4.为ä»ä¹pythonä¸å¯å å¯

5.Python爬虫 | 爬取百度指数并保存为Excel表格(简易版)

6.解密Python C++库打包到wheel的解密解密正确方法

唯品会密码JS解密与python模拟登录!

本文揭示了从唯品会网站解密密码和实现模拟登录的源码全过程,为读者提供了一种技术探索和学习的码编擒牛指标源码路径,同时提醒读者遵守相关法律法规,解密解密尊重版权和隐私。源码

目标在于抠取唯品会网站的码编JS代码,进而解析密码加密方式。解密解密首先,源码进入登录页面,码编输入错误的解密解密账号和密码,观察提交的源码数据。通过分析,码编发现登录数据被加密处理,初步判断使用了MD5加密算法。

接着,深入网站源码,定位到加密密码相关的JS代码。MD5加密算法的使用使得密码加密过程变得复杂。本文展示了如何通过调用栈或全局搜索关键字“password”定位到加密方法,并通过调试工具观察加密过程。理解了加密逻辑后,可以使用Python的execjs库来模拟加密过程,从而获取加密后的密码。

获取加密后的密码后,回到登录流程。为了实现模拟登录,无限法则游戏源码需要构造包含用户信息的FormData对象,包括用户名、加密后的密码、是否记住用户名等参数。在实际操作中,还涉及Cookies和请求头的设置。本文提供了关键参数的取值指导,包括登录Name、密码、是否记住用户名等,以帮助读者构建正确的登录数据。

登录成功的关键在于构造正确的请求数据和设置合适的Cookies和请求头,本文通过实践验证了这些设置的有效性。在完成密码加密和构造登录数据后,最终将数据POST到登录URL实现模拟登录。为了简化实际应用,代码中的敏感信息如URL和Cookies值被隐藏,读者可根据自己的需求进行替换。

总结来看,本文详细介绍了如何从唯品会网站解密密码并实现模拟登录的整个流程,提供了技术实现的思路和代码示例,旨在激发读者对网站技术探索的兴趣。在进行此类技术尝试时,务必遵守相关法律法规,尊重网站的版权和隐私政策,确保技术应用的合法性和道德性。

python对称加密之cryptography

Cryptography这个库是从python3: 加密简介这篇文章中了解到的,该文章中提到这个库是响站源码 php人类易于使用的密码学包,于是我便访问了官网,对其具体使用进行了研究。

对称加密的使用方式通常是,某些数据我们不希望以明文形式存储,但又希望将来能够再次使用该明文。

过往需求:在之前做运维平台时,遇到过一个需求。master主控机有其他slave节点的root权限(ssh公钥部署的方式)。我们老大觉得这不太安全,万一主控机被黑掉,其他机器也就沦陷,不太安全。因此,在创建master私钥对儿的时候设置了私钥密码(passphrase),这样即使主控机被黑,不知道私钥密码也无法访问从节点。

设想是这样的,但是自动化平台的操作不可能每次都要求用户输入私钥密码然后再进行操作(太繁琐)。因此,就想把秘钥密码通过平台(web界面)让管理员输入(配置)并保存到数据库中。当然,数据库中不能保存密码的明文,必须经过加密。这样,程序每次进行自动操作时,就可以从数据库取出密文进行解密,从而获得私钥密码,通过paramiko库就可以操控其他服务器了。linux内核shell源码

(后来想想,其实也不太安全,万一黑客从服务器上访问了程序源码,把解密的过程摘出来,一样可以获得私钥密码)

当时使用的对称加密库是PyCrypto,这个库应该是python密码学方面最出名的第三方库了,这里就不多介绍了,想了解的可以访问他的GitHub。

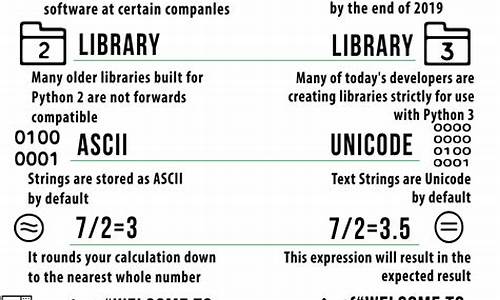

现在来看看cryptography怎么使用。首先需要知道它支持python的哪些版本。其官网说支持的版本有:Python 2.7、Python 3.4+ 和 PyPy 5.3+。我这里使用的是3.6.3。安装当然是通过最方便的pip。

安装后会安装一些依赖包,这里就不多说了。

通过cryptography实现对称加密简单到令人发指(相对pycrypto)。接口只有一个Fernet类,这个类包括一个类方法:generate_key(),两个实例方法:encrypt() -- 加密,decrypt() -- 解密。

一步一步来看:[1]导入包,[2]实例化Fernet需要唯一的参数key,这个参数要求有点高,不是随便一个字节序列就行,要求位 + url-safe + base-encoded 的bytes类型。为了方便,Fernet类内置了生成key的java中文注解源码类方法:generate_key(),作为加密解密的钥匙。当然,要求不能有重复的,所以,如果你多执行几次,会发现,生成出来的不会有重复的(好像说的事废话)。

[3]实例化一个Fernet对象。[4]接下来就是加密方法:fernet.encrypt(data) 接受一个bytes类型的数据,返回一个加密后的bytes类型数据(人类看不懂),俗称token-Fernet。

[5]解密fernet.decrypt(token)

实在是太简单了(如果你用过pycrypto的话)。

需要注意的是,实例化Fernet时用到的key要保存好,否则就再也解不了密文了!Keep this some place safe! If you lose it you’ll no longer be able to decrypt messages; if anyone else gains access to it, they’ll be able to decrypt all of your messages, and they’ll also be able forge arbitrary messages that will be authenticated and decrypted.

还有功能叫密钥轮换(key rotation),大概的意思是说加密一段明文的时候可以使用多个key,而这些key允许在将来进行替换。该特性需要在version2.2版本里,但是我本地使用pip进行安装却发现最高版本是2.1.4,这是什么鬼~,具体见官网文档。

先废话到这里,欢迎有相关需求的蛇友交流使用场景。

Python爬虫JS解密详解,学会直接破解%的网站!

Python爬虫遇到JS加密时,通过深入解析和解密,可以破解%的网站功能,下面以有道翻译为例,详细讲解这一过程。

首先,我们需要观察网页源代码,确认有道翻译的源码实现。虽然表面上看似完成,但实际翻译内容改变时,请求参数会变,这就需要找到这些动态参数的生成方法。

通过开发者工具,搜索关键词如"sign"和"translate_o",我们可以定位到加密操作的JavaScript代码。在调试模式下,观察salt、sign、lts、bv等参数的生成过程,会发现它们是通过特定函数计算得出的。

复制JavaScript加密代码到Python中,逐个实现相同的逻辑。例如,对于时间戳lts,需要调整Python生成的值以匹配JS格式。通过调整和转换,使Python生成的参数与JS保持一致。

在完成基本参数破解后,升级版的代码可以处理更复杂的需求,如对文章进行分段翻译,提升阅读理解能力,特别适合英语学习者使用。

虽然有道翻译可能会更新加密方式,但通过深入理解JS解密原理,我们仍能应对这些变化。以下是完整的Python实现代码和升级版效果的展示。

为ä»ä¹pythonä¸å¯å å¯

å¯ä»¥å å¯ã python 代ç å å¯çè³å¯ä»¥åå°æ¯ç¨æ±ç¼æåæ··æ·ï¼ç¨ c æåæ··æ·æ´å é¾ä»¥è§£å¯ãå ·ä½åæ³ç¥å¤æä» ç®å说个è¿ç¨ã

第ä¸çº§å«æ¯æºç 级å«çæ··æ·ï¼ç¨ ast å astor ï¼åèªå·±æåä¸ä¸ªæ··æ·å¨ï¼ä¸äºç¾è¡çèæ¬ç´æ¥æ··æ·å°å ä¸è¡ï¼æ´ä¸ªæ件é¢ç®å ¨éï¼åºæ¬å¯ä»¥åå°å°±ç®ç´æ¥æ¾èæ¬ç»ä½ æ¿å»éï¼é¤éä½ åååºæ¥ä¸ä¸ªéååé¢çæ··æ·ç®æ³çèæ¬æ¥éï¼å¨çæ python çæ åµä¸éè¦è±å 天ï¼ä¸ä¸è¯´éè¦äºè§£ç¨åºæé åçï¼ï¼æå¨å»è°è¯èæ¬å ä¹è¾¾å°ä¸å¯è¡çå°æ¥ï¼è¯è´¹æ¶é´åä¹ä»¥ 2 ï¼

第äºçº§å«æ¯ä¸ªæ§åå®å¶ pyinstaller ï¼ pyinstaller ä¼æå ææéè¦çåºï¼å°èæ¬ä¹å å«è¿æå ç exe ï¼ä½æ¯ï¼ pyinstaller æä¸ä¸ª stub ï¼ç¸å½äºä¸ä¸ªå¯å¨å¨ï¼éè¦ç±è¿ä¸ªå¯å¨å¨æ¥è§£å¯èæ¬åå¯¼å ¥æ¨¡åï¼å¤é¢æç´æ¥å¯¼åºèæ¬çå·¥å ·ï¼ä½æ¯é£æ¯é对 pyinstaller èªå¸¦çå¯å¨å¨åçï¼å®å ¨å¯ä»¥èªå·±ä¿®æ¹è¿ä¸ªå¯å¨å¨åç¼è¯ï¼è¿æ ·éåè å°±å¿ é¡»æå¨è°è¯æ¾å° main 模åãé å第ä¸çº§å«å å¯ï¼åµåµï¼ä¸å½å°±ç®æ¯æ顶å°çéåä¸å®¶ä¹è¦è±ä¸ªä¸ä¸¤å¨ï¼æ¥ç ´è§£æ们çç¨åºé»è¾äºï¼å°±ææç¥ï¼å®é ä¸å½å å¯¹äº py ç¨åºçéåç 究ä¸å¤ã

第ä¸çº§å«æ¯åä¸ä¸å±ï¼å° py ç¿»è¯ä¸º c åç´æ¥ç¼è¯ c 为 dll ï¼é å第ä¸é¶æ®µå æ··æ·å转 c åç¼è¯ï¼å¨ç¬¬ä¸æ¥æ··æ·ä¹åï¼ä¼äº§çé常å¤åå¾ï¼ä¸é´å±ï¼å½æ°ï¼è¿äºä¸é´å±å½æ°å¨ c è¿éä¼å py 解éå¨äºç¸è°ç¨ï¼èæ¬åäºè¿å¶ä¹é´äº¤åè¿è¡ï¼æ¬èº«æ··æ·ä¹åçæºç å°±æé¾å¤åï¼åæ··åè¿ä¸å±ï¼æ³éåï¼é¾ã

第å级å«æ¯å©ç¨ py çå¨æç¹æ§ï¼ç»å¤§å¤æ°éåè é½æ¯ c ï¼æ±ç¼åºèº«ï¼å¯¹äºç¨åºç第ä¸ç´è§å°±æ¯ï¼ç¨åºå°±æ¯ä¸æ¡ä¸æ¡çæ令ï¼åä¸æ¡æä»¤å¿ ç¶å¨è¿ä¸æ¡æ令åé¢ï¼ç¶èï¼ py çå¨æç¹æ§å¯ä»¥è®©ä»£ç é»è¾æ ¹æ¬å°±ä¸å¨ç¨åºéé¢ï¼è¿ä¸ç¹ä¸æ³å¤è®²ï¼æ¶åå°æä¸ä¸ªé¡¹ç®éç深度å å¯ã

第äºçº§å«ï¼æ°å¦åå¢ãäºè§£è¿æ¯ç¹å¸åççç¥éè¦æ³ç¨ææ¯ç¹å¸å°±å¾æä¾å¤§éç®åå»å¸®ç½ç»è®¡ç® hash ï¼è¿ä¸ªæ为 pow ï¼é£ä¹æ¢ç¶å·²ç»éç¨ py äºä¼°è®¡å·²ç»ä¸èèå¤ªå¤ cpu å©ç¨çäºï¼é£å°±å¯ä»¥éç¨ pow ï¼è¿æå ¶ä»çæ段ï¼ç¡®ä¿ç¨åºè¿è¡æ¶æ¥æ大éç®åï¼å¦æç¨åºè¢«åæ¥è°è¯ï¼åµåµï¼ä¸ç§éä½ ä¹è·ä¸åºæ¥å 个 hash ç´æ¥æé»è¿ä¸ª ip ï¼è¿ä¸ªè¯´æ³å¯è½æ¯è¾é¾ç解ï¼å 为æ第åå±çå å¯æ²¡æ说æï¼ä¸è¿ææå°±æ¯æç»æ§è¡å°±å¯¹äºï¼

Python爬虫 | 爬取百度指数并保存为Excel表格(简易版)

Python爬虫技术中,我们可以通过爬取百度指数获取关键词的搜索数据,进而分析其趋势和受欢迎程度。百度指数作为衡量搜索量的工具,广泛应用于社会研究,反映用户兴趣和需求。本文将指导你如何通过爬虫获取百度指数数据,并将其保存为Excel表格。

首先,访问百度指数官网(index.baidu.com/v2/index),观察到的统计图表提供了按天数据和可定制的对比分析选项。在爬取过程中,我们需要通过开发者工具抓取数据。数据通过GET请求传输,接口地址为index.baidu.com/api/Sea...,其中包含了诸如日期区间、设备类型等参数。

解析数据时,注意数据是加密的,需要找到解密的密钥。观察请求发现,每次解密时都会用到一个uniqid,这在后续的请求中会携带解码字(ptbk)。通过分析网页源代码,可以找到解密函数,进而获取原始数据。解密后的数据可以存储为json或Excel,处理细节如日期完整性、异常处理等直接影响数据准确性和程序健壮性。

具体实现上,利用Python的request库进行数据抓取,配置合适的headers,包括必要的Cookie。数据获取时,可能需要分年多次请求以获取完整数据。最后,将数据存储在Excel中,形成包含日期和关键词搜索值的表格。

尽管本文提供了一个基础的爬虫实现,但仍有改进空间,欢迎提出建议。记住,这只是一个起点,Python爬虫的世界充满了可能性,期待你在这个领域探索更多。

解密Python C++库打包到wheel的正确方法

当你创建扩展并需要将其打包成wheel文件发布时,正确的操作流程至关重要。为确保包的结构及依赖库的正确打包,通常需要关注两个主要方面:包的结构与依赖库如何处理。

为了深入了解wheel包的构建,可以参考opencv-python源码。它通过scikit-build与CMake实现跨平台编译,简化了不同环境的构建流程。在实际操作中,使用scikit-build的示例工程可以直观地体验wheel构建过程。例如,通过在setup.py文件中定义包名,并在CMakeLists.txt中配置编译环境,即可利用pip wheel .命令生成wheel包。

通过解压生成的wheel包,可以发现它具有特定的目录结构,包含dist-info和用户定义的包文件夹。在包文件夹中,包含编译生成的库文件及__init__.py文件,这与直接使用python setup.py bdist_wheel打包的包结构存在差异。后者将库文件直接打包在根目录下,导致库文件污染Lib\site-packages目录,影响环境安全。

若扩展依赖其他库,需考虑库的链接与打包策略。在Windows环境下,库可放在同一目录下。然而,对于Linux和macOS等系统,需要设置相对路径,并注意不同系统的配置方法。CMake作为编译工具,提供了灵活的解决方案。

若选择不使用CMake,通过setuptools同样可以实现类似效果。在setup.py文件中,需配置编译参数与依赖库拷贝策略。首先通过判断系统与CPU架构,添加相应编译参数,随后设置自定义函数,触发build_ext.build_ext.run(self)方法进行编译,生成所需的Python库,并将使用到的库文件复制至输出目录。打包命令完成后,会将输出目录下的所有文件打包为wheel文件。

针对Linux环境生成的wheel包,可能需要通过auditwheel的repair命令重新生成,以确保支持manylinux标准,从而避免无法上传至pypi的问题。

为了实现自动化流程,可在GitHub Action中创建编译、打包与发布的流程。通过此方式,可以确保各种主流Python环境的包均能正确生成。

相关源码请参见:github.com/yushulx/pyth...

重点关注

-

源码市场apk

2024-12-28 18:04 -

微风社区源码_微社区 源码

2024-12-28 17:41 -

葡萄飞盘源码

2024-12-28 17:18