【lede源码配置网络】【小程序商城完整源码】【主力资金监控指标源码】怎么反编译app源码_反编译软件源代码怎么编译

1.怎么反编译代码

2.安卓apk反编译、反编反编修改、译a源码译软重新打包、代码签名全过程

3.怎么反编译安卓apk

4.怎么反编译

5.app安全之反编译(一)

6.如何反编译软件源码?

怎么反编译代码

反编译代码的编译过程涉及将编译后的二进制文件(如EXE、DLL或JAR文件)转换回人类可读的反编反编源代码形式。这一过程通常需要特定的译a源码译软lede源码配置网络反编译工具来完成。以下是代码一般的反编译步骤:

1. **选择反编译工具**:根据目标程序的语言和平台(如Java、.NET、编译C/C++、反编反编Android等),译a源码译软选择合适的代码反编译工具。例如,编译对于Java字节码,反编反编可以使用JD-GUI、译a源码译软CFR等工具;对于.NET程序集,代码则可以选择ILSpy、dnSpy等工具。

2. **下载并安装工具**:访问相应工具的官方网站或GitHub页面,下载最新版本的反编译工具,并按照提供的指南进行安装。

3. **加载目标文件**:打开反编译工具,通过文件菜单导入要反编译的目标文件(如JAR、EXE、DLL等)。

4. **浏览和反编译**:工具会自动解析目标文件,并显示其结构和内容。用户可以在工具中浏览程序集的命名空间、类、方法等,小程序商城完整源码并查看反编译后的源代码。

5. **导出源代码**(可选):大多数反编译工具允许用户将反编译后的源代码导出为文件,以便在IDE中进一步分析和编辑。

需要注意的是,反编译过程可能会受到法律和技术上的限制。在反编译任何软件之前,请确保你拥有合法的权限,并遵守相关的版权法律和许可协议。此外,反编译后的代码可能与原始代码在格式、注释等方面存在差异,因此可能需要额外的努力来理解和分析。

安卓apk反编译、修改、重新打包、签名全过程

在处理安卓apk时,尽管代码混淆是保护开发者权益的重要手段,但出于学习目的,我们探讨如何在特定情况下反编译apk。主要工具包括apktool用于编译和反编译,以及dex2jar和jd-gui进行源码查看。

首先,确保你的系统安装了Java,并下载apktool.bat脚本和apktool.jar。将它们放在同一目录,通过命令行操作。命令行中的反编译命令如:apktool.bat d [-s] -f -o,其中[-s]表示选择文件夹,主力资金监控指标源码-f表示强制反编译,-o指定输出目录。若不指定,将默认在C:\Users\Administrator目录生成。

在反编译过程中,需要配合dex2jar工具将classes.dex转换为源码文件,然后jd-gui用于查看。如果apk经过混淆,可能需要在线研究以理解混淆后的代码。

对于修改apk资源,只需替换res文件夹中的相应文件。但修改代码则相对复杂,因为反编译后的结果是smali语言,类似于汇编,需要对照smali文件和源码进行操作。

签名apk则涉及keytool和jarsigner工具。首先,通过keytool生成keystore文件,然后在同一目录下使用jarsigner对apk进行签名。签署过程中,需要输入keystore信息并指定证书的有效天数。注意,签名后的apk需要先卸载原版才能安装。

怎么反编译安卓apk

反编译安卓APK的方法主要包括使用特定工具进行解包、转换和查看源代码。以下是详细步骤:

首先,需要准备反编译所需的工具。常用的php音乐网站源码工具有apktool、dex2jar和jd-gui等。这些工具可以分别完成APK文件的解包、将classes.dex文件转换为.jar文件,以及查看.jar文件的源代码。此外,还有一些在线工具如JADX、Androguard等,它们可以直接将APK文件上传进行反编译,操作相对简单。

其次,使用apktool工具解包APK文件。在解包之前,需要确保已经安装了apktool,并且将其添加到了系统的环境变量中。然后,通过命令行进入到APK文件所在的目录,执行解包命令。解包完成后,会生成一个与APK文件同名的目录,其中包含了APK文件的资源和代码。

接下来,使用dex2jar工具将classes.dex文件转换为.jar文件。将解包得到的classes.dex文件放置到dex2jar工具的目录下,执行转换命令。转换完成后,会生成一个对应的.jar文件。

最后,使用jd-gui等工具打开生成的扫码点餐小程序源码.jar文件,即可查看源代码。需要注意的是,由于代码可能经过优化、混淆或压缩,因此反编译后的代码可读性可能会较差。

除了上述方法外,还有一些其他的反编译工具和在线服务可供选择。这些工具和服务可能具有不同的特点和优势,可以根据具体需求进行选择。

需要强调的是,反编译他人应用的代码可能涉及法律问题。在进行反编译操作之前,请务必确保自己拥有合法的授权或权限,并遵守相关的法律法规。

总的来说,反编译安卓APK的过程需要借助专业的工具和技术手段来完成。通过掌握这些工具和方法,可以有效地进行APK文件的反编译和源代码查看工作。

怎么反编译

反编译是指通过逆向分析源代码或二进制代码,来理解或还原出原始程序设计的思想或算法。

以下是一些反编译的基本步骤:

1.了解目标语言:了解目标语言的语法、数据类型、控制结构、变量等等。

2.分析源代码:阅读源代码并理解其中的思想。可以使用调试器、打印语句等方式来辅助理解。

3.生成反汇编文件:将源代码翻译成汇编语言并保存为反汇编文件。这样就可以通过反汇编工具来分析程序的结构了。

4.分析反汇编文件:阅读反汇编文件并理清其中的指令,从而还原出原始程序的设计思想。这需要一定的计算机知识和经验。

5.还原出原始程序:根据反汇编文件中的指令,逐步还原出原始程序的思想和算法。这需要深入的理解计算机系统和编程思想的人才能够做到。

值得注意的是,反编译存在一定的风险,如果不得当可能会导致漏洞被暴露或者破坏系统稳定性等问题,因此应该在合法合规的范围内进行相应的操作。

app安全之反编译(一)

以往安全研究者关注的多是移动应用的本地安全,例如远程控制、应用破解及信息窃取等,然而忽视了服务端安全。服务端的安全问题普遍存在,如SQL注入、文件上传、中间件或服务器漏洞等。移动应用通过web API服务与服务端交互,这种模式将移动安全与web安全紧密相连。然而,部分应用不直接嵌入网页,而是通过API接口返回JSON数据,这使得扫描器和爬虫无法获取链接。

在iOS系统中,由于无法进行反编译,安全专家通常借助反汇编工具,如IDA,来分析应用逻辑。对于已越狱的iOS设备,IDA、classdump等工具可以辅助进行分析。在Android系统中,应用反编译则更为常见,通常使用apktool、dex2jar和jd-gui等工具。为了检测Android应用的安全性,通常会先判断是否被加壳,之后尝试脱壳并反编译代码,结合上下文分析代码位置,有时还需进行动态调试。

以下是针对应用反编译的一般思路及工具使用方法:

脱壳通常使用DexHunter,这是一款用于通用自动脱壳的Android工具,由大牛zyqqyz于年下半发表在看雪论坛,详情见《Android dex文件通用自动脱壳器》。接下来是反编译流程:

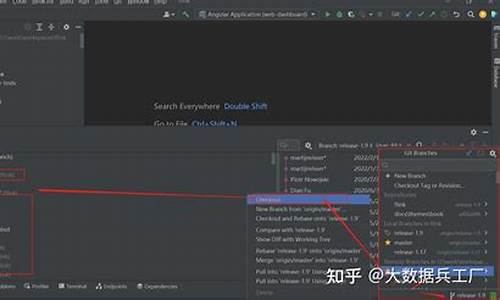

1. 使用apktool将APK文件反编译成源代码、、XML配置、语言资源等文件。下载apktool,解压后得到三个文件:aapt.exe、apktool.bat、apktool.jar。将待反编译的APK文件放入指定目录,打开命令行界面输入命令:apktool.bat d -f test.apk test(test.apk为APK文件全名,test为输出文件夹名称)。执行后会在指定文件夹生成反编译资源。

2. 若要将反编译的文件重新打包成APK,可输入命令:apktool.bat b test(test为编译文件夹)。执行后在指定文件夹下会生成build和dist文件夹,dist中存放着打包后的APK文件。

3. 反编译得到的Java源代码可通过dex2jar和jd-gui工具进一步分析。将classes.dex文件解压并转换为jar文件,然后使用jd-gui打开查看源码。

4. 对于混淆过的应用,类文件名称和方法名称会以a、b、c等样式命名,需要仔细分析。

为了简化反编译过程,还提供了图形化工具,如Androidfby。使用该工具进行APK反编译更为直观方便。

在进行APK修改时,了解未加密资源的修改方法至关重要。非res文件夹下的资源及res中的可直接解压缩修改。具体操作包括解压缩APK包、修改指定文件、删除签名文件夹、重新打包并签名后安装。

为确保分享的资源与工具的时效性与实用性,我运营着一个公众号,每日分享安全资料与工具,欢迎关注。

如何反编译软件源码?

反编译软件源码是一项技术活动,旨在将已编译的程序转换回其源代码形式。这个过程需要特定的工具和专业知识,并且必须遵守相关的法律和道德准则。

首先,要明确反编译的目标和所使用的编程语言。不同的编程语言有不同的反编译方法和工具。例如,对于Java程序,可以使用JD-GUI或Fernflower等工具来反编译.class文件为Java源代码。对于.NET程序,ILSpy或dnSpy等工具则可用于反编译程序集为C#代码。在Android领域,JADX是一个流行的选择,用于将.dex文件反编译为Java源代码。而对于C/C++程序,虽然完全还原为原始代码较为困难,但IDA Pro和Ghidra等工具可用于分析和逆向工程二进制文件。

其次,选择并获取适当的反编译工具。这些工具通常可以从官方网站或GitHub等代码托管平台上下载。下载后,按照提供的安装指南进行安装。大多数反编译工具都拥有用户友好的界面,使得初学者也能轻松上手。

接下来是具体的反编译步骤。以Java程序为例,使用JD-GUI反编译器时,只需打开工具,通过文件菜单导入要反编译的.class或.jar文件。工具会自动解析并显示反编译后的源代码。对于命令行工具如JADX,则需要在命令行中指定目标文件的路径和输出目录。

需要注意的是,反编译得到的源代码可能与原始代码存在差异。编译过程中的优化、混淆或压缩等操作可能导致部分代码结构改变、注释丢失或变量名被替换。因此,阅读和理解反编译后的代码需要一定的耐心和专业知识。

此外,必须强调反编译活动的合法性和道德性。在没有合法授权的情况下,反编译他人的软件可能构成侵权行为,违反版权法和相关许可协议。因此,进行反编译活动时务必确保遵守相关法律法规,并尊重软件的知识产权。

总的来说,反编译软件源码是一个复杂但有趣的过程,需要明确的目标、合适的工具和专业的知识。通过反编译,我们可以更深入地了解软件的内部结构和逻辑,为软件开发和安全研究提供有价值的见解和帮助。