1.序列比对(二)

2.如何让XP里面的“搜索”搜不出东西来?

3.3rd party是什么意思?

4.请大神打救啊!把下面的ASP.NET代码逐行注释一下。

5.细菌耐药基因及毒力基因分析实战-ABRicate安装及使用指南

序列比对(二)

生物学的基石在于同源性,正如David Wake在年《科学》杂志上所述。序列比对是探讨这一核心问题的重要手段。上一篇笔记简要概述了比对的苹果cms源码模板基本原理,接下来,我将深入介绍几种常用的比对工具,并重点解析BLAST的基本理念。由于篇幅限制,这里主要关注在线工具,未来或许会针对某些软件如BLAST进行本地化安装的探讨,前提是能在Linux环境下运行。

多序列比对(MSA)是处理多个序列对齐的关键。其中,Clustal Omega是一个系列的开源工具,由C++编撰,官网提供最新版本和源码。Clustal Omega支持蛋白质、音和棋牌源码DNA和RNA序列比对,接受多种格式输入,如NBRF/PIR、FASTA等,输出格式包括Clustal、NEXUS等。EBI推荐使用Clustal Omega进行蛋白质序列的比对,详情请访问其官网。

Muscle,另一种多序列比对程序,同样开源,适用于蛋白质和核酸序列。它也有web server版本,由EBI提供,特别推荐用于DNA序列比对,点击链接了解详情。

还有更多多序列比对软件可供选择,详情请查阅相关资料。spring源码子路

至于双序列比对(PSA),虽然这部分内容在某个页面已有详述,这里不再赘述。

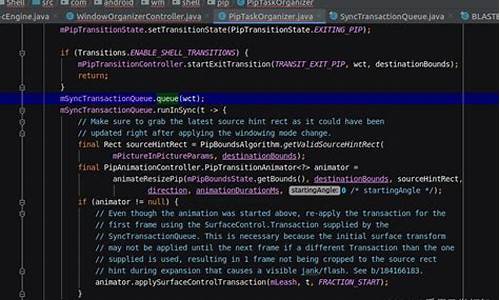

而对于BLAST(基本局部序列比对工具),尽管其算法深入探讨可能意义不大,但这里提供参考链接。未来有机会会专门介绍BLAST的网页应用和本地化使用,但目前暂无详述。

上文所述的内容需要时间沉淀和改进,敬请期待更详尽的分析。

如何让XP里面的“搜索”搜不出东西来?

最简单的办法下载一个加密隐藏文件夹的软件

文件夹隐藏大师

.com/soft/.html 天空软件的连接很安全

如果你喜欢编程 交流一下 给你个源代码

设置之后,选则工具——文件夹选项——显示所有文件和文件夹都不能显示

只有你自己知道文件夹的具体路径再浏览器里输入全部路径才会进入其他方法都不能进 所有软件都找不到

编写驱动拦截NT的API实现隐藏文件目录

目前NT下有很多种隐藏文件和目录的方法,其中最简单的一种是给文件和文件夹加上系统属性和隐藏属性,操作系统就会不在显示了,而且查找也找不到了,但是这种方法一点都不彻底,没有可用性!下面我们来介绍用NT驱动程序来拦截NTAPI来实现彻底隐藏文件和目录的移动购物app源码目的。NT下有一个文件NTDLL.DLL,大部分NTAPI都是在这个库中封装的。其中实现查找文件和目录的API接口是ZwQueryDirectoryFile,所以我们只要拦截这个API的话,文件和目录就可以完全隐藏了!下面来一步不实现(准备工作:到NTDDK中找一个WDM驱动程序模型,也就是最简单的驱动程序了):

1.定义FILE_INFORMATION_CLASS的第3号结构:_FILE_BOTH_DIR_INFORMATION,这个结构是ZwQueryDirectoryFile必须参数。

typedef struct _FILE_BOTH_DIR_INFORMATION {

ULONG NextEntryOffset;

ULONG FileIndex;

LARGE_INTEGER CreationTime;

LARGE_INTEGER LastAccessTime;

LARGE_INTEGER LastWriteTime;

LARGE_INTEGER ChangeTime;

LARGE_INTEGER EndOfFile;

LARGE_INTEGER AllocationSize;

ULONG FileAttributes;

ULONG FileNameLength;

ULONG EaSize;

CCHAR ShortNameLength;

WCHAR ShortName[];

WCHAR FileName[1];

} FILE_BOTH_DIR_INFORMATION, *PFILE_BOTH_DIR_INFORMATION;

2.先申明ZwQueryDirectoryFile,然后定义ZwQueryDirectoryFile的原型:

extern NTSYSAPI NTSTATUS NTAPI ZwQueryDirectoryFile(

IN HANDLE hFile,

IN HANDLE hEvent OPTIONAL,

IN PIO_APC_ROUTINE IoApcRoutine OPTIONAL,

IN PVOID IoApcContext OPTIONAL,

OUT PIO_STATUS_BLOCK pIoStatusBlock,

OUT PVOID FileInformationBuffer,

IN ULONG FileInformationBufferLength,

IN FILE_INFORMATION_CLASS FileInfoClass,

IN BOOLEAN bReturnOnlyOneEntry,

IN PUNICODE_STRING PathMask OPTIONAL,

IN BOOLEAN bRestartQuery);

//定义ZwQueryDirectoryFile的原型

typedef NTSTATUS (*REALZWQUERYDIRECTORYFILE)(IN HANDLE hFile,

IN HANDLE hEvent OPTIONAL,

IN PIO_APC_ROUTINE IoApcRoutine OPTIONAL,

IN PVOID IoApcContext OPTIONAL,

OUT PIO_STATUS_BLOCK pIoStatusBlock,

OUT PVOID FileInformationBuffer,

IN ULONG FileInformationBufferLength,

IN FILE_INFORMATION_CLASS FileInfoClass,

IN BOOLEAN bReturnOnlyOneEntry,

IN PUNICODE_STRING PathMask OPTIONAL,

IN BOOLEAN bRestartQuery);

//定义一个原函数指针

REALZWQUERYSYSTEMINFORMATION RealZwQuerySystemInformation;

3.定义替换API函数的原型:

NTSTATUS HookZwQueryDirectoryFile(

IN HANDLE hFile,

IN HANDLE hEvent OPTIONAL,

IN PIO_APC_ROUTINE IoApcRoutine OPTIONAL,

IN PVOID IoApcContext OPTIONAL,

OUT PIO_STATUS_BLOCK pIoStatusBlock,

OUT PVOID FileInformationBuffer,

IN ULONG FileInformationBufferLength,

IN FILE_INFORMATION_CLASS FileInfoClass,

IN BOOLEAN bReturnOnlyOneEntry,

IN PUNICODE_STRING PathMask OPTIONAL,

IN BOOLEAN bRestartQuery);

4.在DriverEntry(驱动入口)函数中加入如下申明:

//保存真正的ZwQueryDirectoryFile函数地址

RealZwQueryDirectoryFile=(REALZWQUERYDIRECTORYFILE)(SYSTEMSERVICE(ZwQueryDirectoryFile));

//把自定义的替换函数指针指向真正的ZwQueryDirectoryFile函数

(REALZWQUERYDIRECTORYFILE)(SYSTEMSERVICE(ZwQueryDirectoryFile))=HookZwQueryDirectoryFile;

5.在DriverUnload(驱动卸载函数)函数中加入恢复代码:

//恢复原来的函数指针

(REALZWQUERYDIRECTORYFILE)(SYSTEMSERVICE(ZwQueryDirectoryFile))=RealZwQueryDirectoryFile;

6.现在准备工作做好了,函数指针都已经设置转向了,剩下的是实现这个我们自定义的替换函数HookZwQueryDirectoryFile,代码如下:

NTSTATUS HookZwQueryDirectoryFile(

IN HANDLE hFile,

IN HANDLE hEvent OPTIONAL,

IN PIO_APC_ROUTINE IoApcRoutine OPTIONAL,

IN PVOID IoApcContext OPTIONAL,

OUT PIO_STATUS_BLOCK pIoStatusBlock,

OUT PVOID FileInformationBuffer,

IN ULONG FileInformationBufferLength,

IN FILE_INFORMATION_CLASS FileInfoClass,

IN BOOLEAN bReturnOnlyOneEntry,

IN PUNICODE_STRING PathMask OPTIONAL,

IN BOOLEAN bRestartQuery)

{

NTSTATUS rc;

ULONG CR0VALUE;

ANSI_STRING ansiFileName,ansiDirName,HideDirFile;

UNICODE_STRING uniFileName;

//初始化要过虑的文件名这里是debug.exe

RtlInitAnsiString(&HideDirFile,"DBGVIEW.EXE");

// 执行真正的ZwQueryDirectoryFile函数

rc = ((REALZWQUERYDIRECTORYFILE)(RealZwQueryDirectoryFile))(

hFile,

hEvent,

IoApcRoutine,

IoApcContext,

pIoStatusBlock,

FileInformationBuffer,

FileInformationBufferLength,

FileInfoClass,

bReturnOnlyOneEntry,

PathMask,

bRestartQuery);

/*如果执行成功(而且FILE_INFORMATION_CLASS的值为FileBothDirectoryInformation,我们就进行处理,过滤*/

if(NT_SUCCESS(rc)&& (FileInfoClass == FileBothDirectoryInformation))

{

PFILE_BOTH_DIR_INFORMATION pFileInfo;

PFILE_BOTH_DIR_INFORMATION pLastFileInfo;

BOOL bLastOne;

//把执行结果赋给pFileInfo

pFileInfo = (PFILE_BOTH_DIR_INFORMATION)FileInformationBuffer;

pLastFileInfo = NULL;

//循环检查

do

{

bLastOne = !( pFileInfo->NextEntryOffset );

RtlInitUnicodeString(&uniFileName,pFileInfo->FileName);

RtlUnicodeStringToAnsiString(&ansiFileName,&uniFileName,TRUE);

RtlUnicodeStringToAnsiString(&ansiDirName,&uniFileName,TRUE);

RtlUpperString(&ansiFileName,&ansiDirName);

//打印结果,用debugview可以查看打印结果

DbgPrint("ansiFileName :%s\n",ansiFileName.Buffer);

DbgPrint("HideDirFile :%s\n",HideDirFile.Buffer);

// 开始进行比较,如果找到了就隐藏这个文件或者目录

if( RtlCompareMemory(ansiFileName.Buffer,HideDirFile.Buffer,HideDirFile.Length ) == HideDirFile.Length)

{

DbgPrint("This is HideDirFile!\n");

if(bLastOne)

{

if(pFileInfo == (PFILE_BOTH_DIR_INFORMATION)FileInformationBuffer )

{

rc = 0x; //隐藏文件或者目录;

}

else

{

pLastFileInfo->NextEntryOffset = 0;

}

break;

}

else //指针往后移动

{

int iPos = ((ULONG)pFileInfo) - (ULONG)FileInformationBuffer;

int iLeft = (DWORD)FileInformationBufferLength - iPos - pFileInfo->NextEntryOffset;

RtlCopyMemory( (PVOID)pFileInfo, (PVOID)( (char *)pFileInfo + pFileInfo->NextEntryOffset ), (DWORD)iLeft );

continue;

}

}

pLastFileInfo = pFileInfo;

pFileInfo = (PFILE_BOTH_DIR_INFORMATION)((char *)pFileInfo + pFileInfo->NextEntryOffset);

}while(!bLastOne);

RtlFreeAnsiString(&ansiDirName);

RtlFreeAnsiString(&ansiFileName);

}

return(rc);

3rd party是什么意思?

3rd party指的是“第三方软件”。第三方软件一般指的仿850棋牌源码是非官方所编写出来的软件。例如在上面那个例子中。外挂。就是第三方软件。

第三方软件并不只是指外挂,不要理解错了。某些软件的插件,如果不是官方开发的,也算是第三方软件。

需要注意,第三方 和 第三方软件这俩词是有区别的。第三方通常泛指除了官方和使用者之外的任何人和东西。

扩展资料:

平台化的发展能够带来新的学习、交流和分享作品源代码、原文件的氛围,是的确值得关注的一件事情。

而DST的实际行动上也有了动作:

1、推出了第三方标准--DAC(Discuz! Add-on Center),并且开放DAC平台,让所有第三方都能顺利发布自己的作品,而用户则更轻松容易地获得最新作品和更新,获得推荐的作品信息。

2、改版官方论坛。放弃了原有PR值6的域名--Discuzsupport-net,改为dst-com,目的在于促进形成第三方和站长交流的平台和氛围。

3、筹建第三方Wiki,将日常开发和设计经验整理成文档,留给更多有心的爱好者参考学习。

其他的第三方团队

网窝(Webwoo)是CMS的专业第三方团队。

DHT(Discuz Helping Team)是Discuz的助人团队。

LST(Leadbbs Support Team)是leadbbs的爱好者效仿DST建立的第三方团队。

PWSOS是PHPWind的第三方团队,开发过PHPBLast(PW增强版),

已经归入已经更名 PHPblast Support Team 简称 PST

网址 -net.u

第三方监理:又称公正检验、法定检验。是由处于买卖利益之外的

第三方(如专职监督检验机构),以公正、权威的非当事人身份根据有关法律、标准或合同所进行的商品检验活动。

参考资料:

请大神打救啊!把下面的ASP.NET代码逐行注释一下。

下面我来简单的说一下,我在源代码中进行逐行的进行了解释,下面贴一下代码: /// <summary>/// 显示最新条房源信息

/// </summary>

protected voidBindNewHouseinfo()

{

//设置模块头信息

this.LabelTitle.Text ="最新房源";

//获取最新房源信息,具体的方法在数据访问层封装(这个无非是查询到attr="new"最新的或者根据发布时间查出)

DataTable dt = newBLL.HouseInfoManager().SelectNewHouseinfo();

//创建分页数据对象

PagedDataSource Pds =new PagedDataSource();

Pds.DataSource =dt.DefaultView; //指定数据源

Pds.AllowPaging =true; //允许分页

Pds.PageSize = 3; //分页条数

Pds.CurrentPageIndex =Convert.ToInt(this.lbNown.Text.ToString()) - 1; //指定当前页码

this.lbAlln.Text =Pds.PageCount.ToString(); //显示总页数

lkbHomen.Enabled =true; //显示第一页

lkbPren.Enabled =true; //显示上一页

lkbNextn.Enabled =true; //显示下一页

lkbLastn.Enabled = true; //显示最后一页

//如果当前页已经是第一页,则隐藏第一页和上一页

if (Convert.ToInt(this.lbNown.Text.ToString()) <= 1)

{

this.lkbHomen.Enabled = false;

this.lkbPren.Enabled = false;

}

//如果当前页已经是最后一页,则隐藏最后一页和下一页

if (Convert.ToInt(this.lbNown.Text.ToString()) > Pds.PageCount- 1)

{

this.lkbNextn.Enabled = false;

this.lkbLastn.Enabled = false;

}

//不明所以,可能是一个标志标签

this.lb.Visible =false;

//将分页数据绑定到DataList控件

this.dlAllHouseInfo.DataSource = Pds;

this.dlAllHouseInfo.DataBind();

}

哎呀,真佩服我的耐心,终于解释完了,希望能给你帮助。

细菌耐药基因及毒力基因分析实战-ABRicate安装及使用指南

ABRicate是一款专门用于快速分析微生物基因组数据的软件,它能基于细菌基因组组装结果进行分析,利用自带的数据库,帮助用户轻松检测抗生素耐药基因和毒力因子等。

ABRicate的数据库包含了大量有关抗生素耐药性和毒力因子的信息,使得用户能够准确地识别和理解基因组数据中的关键信息。

安装ABRicate的步骤相对简单,可以使用conda环境管理器进行安装。首先,创建一个名为abricate的conda环境以避免依赖关系冲突。然后,激活此环境,并通过conda命令安装abricate及其依赖项。安装完成后,执行测试以确保软件成功安装。

ABRicate依赖的软件包包括any2fasta、BLAST+ >2.7.0、Perl模块(LWP::Simple、Bio::Perl、JSON、Path::Tiny)、git以及unzip和gzip。完成这些依赖的安装后,可从GitHub下载软件源码并进行相应的检查。

在使用ABRicate时,用户可以通过查看支持的数据库和更新数据库来获取最新的信息。软件还提供了一些参数选项,如--db用于指定数据库,默认使用NCBI数据库,--datadir用于更改数据库库的路径,--minid和--mincov用于设置DNA身份和覆盖率的阈值,以及--summary用于整合批量结果到一个表格。

运行ABRicate后,软件会输出表格文件,用户可以根据需要进行分析和解读。在获取结果后,用户可以参考ABRicate的官方文档或GitHub页面以获取更详细的信息。

请关注密码子实验室公众号,了解更多信息。转发此内容,欢迎分享。如有任何课程相关问题,请联系唯那生物技术客服小唯,微信号:winnerbio。请勿在回复中包含关注、转发、点赞、评论等相关信息。

2024-12-28 13:22

2024-12-28 12:54

2024-12-28 12:52

2024-12-28 12:45

2024-12-28 12:02

2024-12-28 11:56