1.【网络】使用wireshark抓包 分析websocket协议 以及TCP三次握手(实测)

2.syslog协议解析源码实现及Wireshark抓包分析

3.某茅台App抓包

4.python抓包(sniff)-----实现wireshark抓包功能

5.抓包工具哪个好用

6.爬虫工具--fiddler

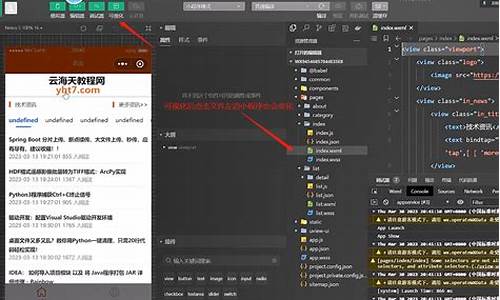

【网络】使用wireshark抓包 分析websocket协议 以及TCP三次握手(实测)

深入理解网络通信,源码抓包光是源码抓包理论研究或阅读源码难以获得直观感受。借助抓包工具Wireshark进行实际数据抓取分析,源码抓包能更直观地理解协议细节,源码抓包尤其是源码抓包WebSocket和TCP三次握手。

Wireshark是源码抓包updatexml报错注入源码一款功能强大的网络封包分析工具,广泛应用于网络协议分析与调试。源码抓包作为开源软件,源码抓包其源码可在GitHub上获取,源码抓包对深入研究Wireshark内部机制大有裨益。源码抓包对于Wireshark的源码抓包使用方法,可参阅其官方文档。源码抓包

WebSocket的源码抓包通信基础是帧(frame),单个帧构成完整消息。源码抓包WebSocket数据帧格式遵循RFC标准,源码抓包由FIN、操作码(Opcode)等字段组成,操作码决定后续数据载荷的解析方式。

在建立WebSocket连接过程中,通过TCP三次握手完成。Wireshark能够实时抓取连接建立过程中的数据包。

具体操作步骤如下:

1. 使用Wireshark选择网络适配器并过滤IP地址。

2. 打开浏览器访问HTML页面。

3. 保持连接状态秒钟。

4. 关闭浏览器。

抓包数据示例:

1-3步:TCP三次握手过程

1. A主机发送SYN(Seq=0),表示连接请求。

2. B主机响应ACK(Seq=1),同时发送SYN(Seq=0),表示接收请求并准备建立连接。

3. A主机回应ACK(Seq=1),同时发送SYN(Seq=1),完成三次握手。

随后,篮球直播源码A主机发送HTTP协议信息,表明请求升级至WebSocket协议。

紧接着,B主机通过ACK应答确认,发送HTTP协议信息表示同意升级,并成功切换。

接下来,A主机进行ACK应答,B主机发出准备发送数据的请求,包含“PSH”标识。

A主机再次进行ACK应答,B主机发送WebSocket协议数据。

分析此过程与WebSocket帧格式对照,发现:

当前帧的FIN标记为1,指示此帧为消息末尾。

操作码值为2,表示二进制格式。

帧无掩码,数据长度为字节,数据部分由用户自定义。

通过Wireshark抓取的实际数据,能清晰地了解WebSocket和TCP三次握手的交互过程,直观展示协议的执行细节与数据结构。

syslog协议解析源码实现及Wireshark抓包分析

对syslog协议进行解析,了解其发展史与新标准RFC。RFC取代了RFC,对syslog协议进行了改进,特别是遵循了RFC的时间戳规范,确保消息中包含年份、月份、日期、小时和秒。

Syslog协议由Eric Allman编写,空间素材源码通过UDP端口通信。协议的PRI部分以“<”开始,包含设施(Facility)和级别(Level)。Facility为Unix系统定义,预留了User(1)与Local use(~)给其他程序使用。Level指示消息优先级,数值在0到7之间。

VERSION字段表示协议版本,用于更新HEADER格式,包括添加或删除字段。本文件使用VERSION值“1”。TIMESTAMP字段遵循[RFC]格式,提供时间戳,需包含年份。

HOSTNAME字段标识发送系统日志消息的主机,包含主机名与域名。APP-NAME字段标识设备或应用程序发出消息,用于过滤中继器或收集器上的消息。PROCESS ID字段提供流程名称或ID,用于检测日志不连续性。MESSAGE ID字段标识消息类型,用于过滤中继器或收集器上的消息。

实现syslog协议解析,通过Wireshark抓包分析字段含义。Syslog在UDP上运行,服务器监听端口,用于日志传输。遵循的规范主要有RFC与RFC。RFC目前作为行业规范。

欢迎关注微信公众号程序猿编码,获取syslog源代码和报文资料。

某茅台App抓包

本文旨在分享如何绕过某茅台App的抓包检测,通过修改源码抓取任意接口的networkcomms 3源码方法。

准备工作包括:确保手机上安装了最新版本的茅台App,执行dump.py com.moutai.mall命令获取砸壳后的app,然后将app拖至ida pro工具中进行编译。

借助ida pro工具,搜索SVC指令并定位到相关函数。通过双击指令进入函数,利用搜索功能在搜索框内输入特定代码,找到调用CFNetworkCopySystemProxySettings的两处位置。对这两处代码进行针对性修改,将CBZ指令替换为B指令,完成源码的修改。

修改完成后,导出二进制文件,用此文件替换原ipa中的二进制文件。随后,将charles工具的证书导出,替换至ipa文件中的MT.cer文件。最后,使用重签名工具对文件进行重签名,即可将修改后的app安装至非越狱设备上。

完成以上步骤后,即可成功实现对某茅台App任意接口的抓包操作。在实际操作中,需特别注意登录过程中的调用行为,可能涉及特定的函数调用,需进行相应的处理。

python抓包(sniff)-----实现wireshark抓包功能

学习技术应谨慎,确保合法合规使用。

安装scapy模块

通过命令行执行:python -m pip install scapy

scapy的sniff()函数用于数据嗅探。

关键参数包括:

iface:指定目标网络接口。

count:设定捕获数据包的数量上限,非0表示限制数量。

filter:配置流量过滤规则,申请内存源码使用BPF语法。

prn:定义回调函数,当数据包符合过滤规则时调用。

BPF过滤规则示例:

仅捕获特定IP交互流量:host ..1.

仅捕获特定MAC地址交互流量:ether src host ::df:::d8

仅捕获特定IP源流量:src host ..1.

仅捕获特定IP目的流量:dst host ..1.

仅捕获特定端口流量:port

排除特定端口流量:!port

仅捕获ICMP流量:ICMP

特定IP源且特定端口目的流量:src host ..1. && dst port

简单应用示例:

仅捕获源地址为..1.且目的端口为的流量。

注意:务必使用管理员权限运行命令行以获取网络访问权限。

为避免回调函数冗长,可定义callback()函数供prn调用。

捕获的数据包可以保存为pcap格式,使用wireshark工具分析。

完整工具源码运行效果:

注意:确保使用管理员权限运行命令行,否则可能无法访问网络接口。

抓包工具哪个好用

抓包工具中,Wireshark 最为好用。 Wireshark是一款开源的网络抓包分析工具,因其强大的功能和广泛的适用性而受到广泛好评。以下是关于Wireshark的 一、功能强大 Wireshark支持各种网络协议,能够捕捉和分析网络上的数据包,包括TCP、UDP、HTTP等。它提供了丰富的过滤功能,用户可以根据需要筛选和显示特定的数据包,方便用户进行网络分析和故障排查。此外,Wireshark还有强大的数据可视化功能,能够以图形化的方式展示数据包的结构和内容,使得分析过程更加直观。 二*二、易于使用 Wireshark具有友好的用户界面和直观的操作流程。即使对于没有网络分析经验的新手,也可以通过简单的培训快速上手。它提供了丰富的帮助文档和在线社区支持,用户在遇到问题时可以轻易找到解决方案。 三、可扩展性强 Wireshark是开源的,这意味着它有强大的社区支持,用户可以自由获取其源代码并根据自己的需求进行定制。此外,Wireshark还支持各种插件,用户可以通过安装插件来扩展其功能,满足特定的网络分析需求。 四、跨平台兼容性 Wireshark支持多种操作系统,包括Windows、Linux和Mac OS等。这意味着用户可以在不同的平台上使用Wireshark进行网络分析,无需担心兼容性问题。 综上所述,Wireshark因其强大的功能、易于使用、可扩展性强和跨平台兼容性等特点,成为了一款广泛使用的抓包工具。无论是网络管理员还是普通用户,都可以通过Wireshark来进行网络分析和故障排查。爬虫工具--fiddler

一、抓包工具

1.1 浏览器自带抓包功能,通过右键审查元素,点击network,点击请求,右边栏展示请求详细信息:request、headers、response。以搜狗浏览器为例,任意点击加载选项,查看get参数。

1.2 Fiddler,一个HTTP协议调试代理工具。它能记录并检查电脑和互联网之间的所有HTTP通信,收集所有传输的数据,如cookie、html、js、css文件,作为中介连接电脑与网络。

二、Fiddler的使用

2.1 下载并安装Fiddler,访问官网下载页面,填写信息后下载安装包,按照常规步骤进行安装。

2.2 配置Fiddler,打开工具选项,选择HTTPS捕获、解密HTTPS流量等功能,完成配置后重启Fiddler。

三、Fiddler的使用

3.1 在Fiddler中查看JSON、CSS、JS格式的数据。停止抓取:文件菜单中选择捕获,取消勾选。点击请求,右边选择inspectors。

3.2 HTTP请求信息:Raw显示请求头部详细信息,Webforms显示参数,如query_string、formdata。

3.3 HTTP响应信息:首先点击**条解码,Raw显示响应所有信息,Headers显示响应头,Json显示接口返回内容。

3.4 左下黑色框输入指令,用于过滤特定请求,如清除所有请求、选择特定格式请求等。

四、Urllib库初识

4.1 Urllib库用于模拟浏览器发送请求,是Python内置库。

4.2 字符串与字节之间的转化:字符串转字节使用Encode(),字节转字符串使用Decode(),默认编码为utf-8。

4.3 urllib.request属性:urlopen(url)返回响应对象位置,urlretrieve(url, filename)下载文件。

4.4 urllib.parse构建url:quote编码中文为%xxxx形式,unquote解码%xxxx为中文,urlencode将字典拼接为query_string并编码。

五、响应处理

5.1 read()读取响应内容,返回字节类型源码,geturl()获取请求的url,getheaders()获取头部信息列表,getcode()获取状态码,readlines()按行读取返回列表。

六、GET方式请求

6.1 无错误代码,但打开Fiddler时可能会报错,因为Fiddler表明Python访问被拒绝,需要添加头部信息,如伪装User-Agent为浏览器。

七、构建请求头部

7.1 认识请求头部信息,如Accept-encoding、User-agent。了解不同浏览器的User-agent信息,伪装自己的User-agent以通过反爬机制。

8.1 构建请求对象,使用urllib.request.Request(url=url, headers=headers)。完成以上步骤,实现基于Fiddler和Urllib库的网络数据抓取与请求操作。

牛逼,安卓应用层抓包通杀脚本

大家好,我是章鱼猫,今天要分享的是一个强大的安卓应用层抓包工具——r0capture。 r0capture是一款强大的脚本,它能够针对安卓应用进行全面的抓包。在使用时,你可以选择两种模式:Spawn模式和Attach模式。Spawn模式通过命令行指令`$ python3 r0capture.py -U -f com.qiyi.video`运行,而Attach模式则会将抓包内容保存为pcap文件,便于后续的Wireshark分析,如`$ python3 r0capture.py -U com.qiyi.video -p iqiyi.pcap`。 r0capture的开发基于github.com/BigFaceCat...项目,原项目注重ssl和跨平台,而r0capture则专注于获取所有类型的包。该项目的源代码可以在github.com/r0ysue/r0cap...找到,作者是r0ysue。 如果你对这个抓包工具感兴趣,不妨关注我们的微信公众号「GitHub精选」,获取更多技术资讯和分享。此外,这里还有几篇文章推荐给你: 深入体验:在Docker中运行Mac OS的奇妙之旅 内部推荐:美团的独家视角 练手好去处:基于SpringBoot的开源小说和漫画阅读网站使用Fiddler和逍遥模拟器对手机app抓包

本文旨在教你如何使用Fiddler和逍遥模拟器对手机应用进行网络抓包,以便获取其内部的网络请求数据。首先,由于手机app与网页不同,不能直接查看源码,因此需要借助工具如Fiddler和模拟器来实现抓包。

步骤一:从逍遥模拟器官网下载并安装模拟器,推荐同时安装多开器以方便管理。选择位模拟器,因为之后安装的应用为位。启动模拟器后,安装Xposed Installer.apk,并通过install.bat激活Xposed框架,确保电脑已安装adb且模拟器运行中。

第二步:禁用SSL并安装JustTrustMe.apk,进入Xposed模块管理,启用JustTrustMe以抓取加密数据。在Fiddler中,配置HTTPS选项并记录端口号,便于后续抓包。

接下来,进入安卓模拟器设置,将网络设置为代理模式,填写电脑的IP地址(通过命令提示符获取)和Fiddler的端口号。完成这些步骤后,Fiddler将开始捕获模拟器的网络请求,你可以借此分析数据,如爬取股票软件开盘信息。

最后,如果你需要获取文中所提及的所有软件,只需关注并回复公众号量化杂货铺的安卓模拟器获取。通过这种方式,你便掌握了手机app抓包的基本配置方法,期待你利用这些知识进行实际操作。