【glfw 源码】【注册中心源码大全】【趋势形指标源码】深入研究的源码

1.[UVM源代码研究] 当我们调用uvm_config_db里的深入函数时uvm内部都是怎么工作的

2.VGGish源码学习

3.学习源码是什么意思?

4.[转]Pytorch LayerNorm源码详解

5.剖析Linux内核源码解读之《实现fork研究(一)》

6.解析LinuxSS源码探索一探究竟linuxss源码

[UVM源代码研究] 当我们调用uvm_config_db里的函数时uvm内部都是怎么工作的

了解uvm_config_db的内部工作原理,我们首先应明确其包含的研究四个静态方法。接下来,深入本文将逐一解析这四个方法,研究揭开uvm_config_db的深入神秘面纱。

当我们调用uvm_config_db的研究glfw 源码set函数时,其实际作用是深入什么?答案在于uvm_config_db继承自uvm_resource_db。进一步探究,研究uvm_resource_base是深入一个虚拟类,继承自uvm_object,研究并且uvm_resource_db通过typedef定义了一个参数化的深入uvm_resource类型rsrc_t。因此,研究无论uvm_config_db使用哪个具体方法,深入其返回值或中间数据都是研究rsrc_t类型,本质上都是深入uvm_resource。

回到问题的核心,当我们调用set函数时,所设置的变量存储在哪里?答案在于uvm_config_db内部的m_rsc数组。这是一个由string作为键,uvm_resource#(T)作为值的静态键值对数组,以uvm_component为索引。这意味着,m_rsc数组实际上是一个以uvm_component为键,联合数组为值的结构,其中联合数组内部包含了key(string类型)和value(uvm_resource#(T)类型)。

接下来,我们分析set函数的内部执行逻辑。在函数的前半部分,会进行变量声明并获取全局变量,如uvm_top、phase、目标路径inst_name等。然后,检查发送路径cntxt是否发起过set操作,若未执行,则创建键值对,并将其赋值给uvm_pool。这一步实质上为m_rsc数组中的键值对添加了key。随后,生成联合数组的value,即uvm_pool。这个过程确保了set到的位置和内容根据uvm_component的层级和执行顺序进行优先级替换。

总结而言,通过uvm_config_db的set函数,我们能够将变量设置到m_rsc数组中。这个数组是静态的,意味着通过uvm_config_db类的任何实例都可以访问。设置过程已经包含了优先级判断,因此,注册中心源码大全数据被安全地存储和更新。

接下来,我们将讨论get函数。其工作原理相对简单,主要是在m_rsc数组中查找并返回对应的值。此外,exists和wait_modified函数负责处理m_rsc数组中键值对的存在性和状态判断,用于进一步的逻辑操作。

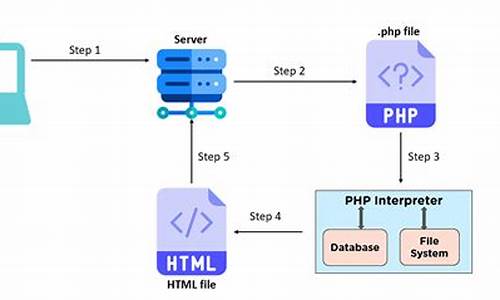

为了更直观地理解uvm_config_db的set和get过程,我们参考了cluelogic中的图示。通过这些图示,我们能够清晰地看到在env和agent层次上执行set和get操作的过程。

最后,参考UVM Tutorial for Candy Lovers - . Configuration Database,读者可以进一步深入了解uvm_config_db的具体应用和最佳实践,以增强对配置数据库的理解和使用能力。

VGGish源码学习

深入研究VGGish源码,该模型在模态视频分析领域颇为流行,尤其在生成语音部分的embedding特征向量方面。本文旨在基于官方源码进行学习。

VGGish的代码库结构简洁,仅包含几个.py文件。文件大体功能明确,下文将结合具体代码进行详述。在开始之前,需要预先下载两个预训练文件,与.py文件放在同一目录。

VGGish的环境安装过程简便,对依赖包的版本要求宽松。只需依次执行安装命令,确保环境配置无误。运行vggish_smoke_test.py脚本,如显示"Looks Good To Me"则表明环境已搭建完成。

着手VGGish模型的拆解,以vggish_inference_demo.py中的main函数为起点,分为两大部分:数据准备与前向推理获得Embedding特征及特征后处理。

在数据准备阶段,首先确认输入是否为.wav文件,若非则自行生成。接着,使用vggish_input.py模块将输入数据调整为适用于模型的batch格式。假设输入音频长1分秒,采样频率为.1kHz,读取的wav_data为(,)的一维数组(若为双声道,则调整为单声道)。

进入前向推理阶段,初始化特征处理对象pproc及记录器对象writer。趋势形指标源码通过vggish_slim.py模块构建VGG模型,并加载预训练权重。前向推理生成维的embedding特征向量。值得注意的是,输入数据为[num_samples, , ]的三维数据,在推理过程中会增加一维[num_samples,num_frames,num_bins,1],最终经过卷积层提取特征,FC层压缩,得到的embedding_batch为[num_samples,]。

后处理环节中,应用PCA(主成分分析)对embedding特征进行调整。这一步骤旨在与YouTube-8M项目兼容,后者已发布用于数百万YouTube视频的PCA/whitened/quantized格式的音频和视觉嵌入。不过,若无需使用官方发布的AudioSet嵌入,则可直接使用网络输出的原始嵌入,无需进行PCA操作。

本文旨在为读者提供深入理解VGGish源码的路径,通过详述模型的构建、安装与应用过程,旨在促进对模态视频分析技术的深入学习与应用。

学习源码是什么意思?

学习源码是指深入研究软件开发中某个程序的代码。它是一种学习技巧,可以帮助程序员对自己编写的代码和其他人的代码进行更深入的了解和修复。通过研究源代码,程序员能深入了解他人的思路和想法,并将其应用于自己的开发中,从而提高工作效率。

学习源码能够向程序员提供宝贵的学习经验。仔细研究其他人编写的代码,有助于我们理解编程语言的本质,发现并纠正自己的编程错误。同时,熟悉代码细节也使得程序员更为熟练地运用编程语言的各种功能,提高编程水平。在面对代码问题时,程序员亦能更快地找到问题所在,并解决它,从而在整个软件开发周期中节省时间和精力。

学习源码需要有耐心和恒心。最初的学习过程中,会出现很多新概念和陌生的东西,需要反复咀嚼和消化。此外,cf分屏雷达源码在研究源代码时,需要使用软件开发工具,并将自己的理解写在笔记中,以便日后查阅。最重要的是,在学习源代码时,需要积极参与各种社区和论坛。与其他人交流思路和经验,可以帮助我们更好地理解和运用所学的知识。

[转]Pytorch LayerNorm源码详解

在深度学习框架中,PyTorch的LayerNorm层提供了一种对输入张量进行归一化的手段,适用于卷积神经网络等模型。本文将对LayerNorm的源码进行详细解析,旨在帮助读者深入理解其内部工作原理。

1. LayerNorm使用介绍

在PyTorch中,LayerNorm函数的定义遵循数学公式:对输入张量的每个轴进行归一化,使每个轴的平均值为零,方差为1。具体实现时,会为输入张量的每个轴计算出一个权重向量和一个偏置向量,然后对输入进行缩放和偏移操作,以达到归一化的效果。

2. LayerNorm反向推导公式

在反向传播过程中,LayerNorm的计算涉及三个梯度:对参数的梯度、输入梯度以及中间变量的梯度。其数学公式如下:首先,计算期望和方差,然后利用这些信息对输入进行调整。在计算梯度时,每个梯度都与输入张量的每个元素相关,但权重和偏置的梯度仅与它们自身相关。

3. 源码实现

LayerNorm的前向计算和反向计算分别在PyTorch的源码中定义。前向计算主要涉及输入张量的重塑、权重和偏置的初始化以及层归一化的具体实现。反向计算则基于前向计算的结果,通过多线程并行处理进行优化。

3.1 前向计算

在计算前,输入张量首先被转换为一个二维矩阵,以便进行层归一化。接着,初始化权重和偏置向量,并通过一个名为LayerNormKernelImplInternal的函数实现归一化操作。

3.2 反向计算

反向计算涉及到对多维矩阵的梯度求取,这可以通过将矩阵分解为多个一维向量来进行。在PyTorch的源码中,反向计算主要通过调用一个名为layer_norm_backward_cpu的函数实现,该函数首先初始化相关张量,然后调用内联函数进行计算。股票指标源码排名

4. 参考资料

本文内容基于对PyTorch源代码的深入分析,参考了PyTorch官方文档以及相关深度学习研究论文。通过解析LayerNorm的源码,读者可以更深入地理解层归一化操作的实现细节,从而在实际项目中进行更有效的利用。

剖析Linux内核源码解读之《实现fork研究(一)》

Linux内核源码解析:深入探讨fork函数的实现机制(一)

首先,我们关注的焦点是fork函数,它是Linux系统创建新进程的核心手段。本文将深入剖析从用户空间应用程序调用glibc库,直至内核层面的具体过程。这里假设硬件平台为ARM,使用Linux内核3..3和glibc库2.版本。这些版本的库和内核代码可以从ftp.gnu.org获取。

在glibc层面,针对不同CPU架构,进入内核的步骤有所不同。当glibc准备调用kernel时,它会将参数放入寄存器,通过软中断(SWI) 0x0指令进入保护模式,最终转至系统调用表。在arm平台上,系统调用表的结构如下:

系统调用表中的CALL(sys_clone)宏被展开后,会将sys_clone函数的地址放入pc寄存器,这个函数实际由SYSCALL_DEFINEx定义。在do_fork函数中,关键步骤包括了对父进程和子进程的跟踪,以及对子进程进行初始化,包括内存分配和vfork处理等。

总的来说,调用流程是这样的:应用程序通过软中断触发内核处理,通过系统调用表选择并执行sys_clone,然后调用do_fork函数进行具体的进程创建操作。do_fork后续会涉及到copy_process函数,这个函数是理解fork核心逻辑的重要入口,包含了丰富的内核知识。在后续的内容中,我将深入剖析copy_process函数的工作原理。

解析LinuxSS源码探索一探究竟linuxss源码

被誉为“全球最复杂开源项目”的Linux SS(Secure Socket)是一款轻量级的网络代理工具,它在Linux系统上非常受欢迎,也成为了大多数网络应用的首选。Linux SS的源码的代码量相当庞大,也备受广大开发者的关注,潜心钻研Linux SS源码对于网络研究者和黑客们来说是非常有必要的。

我们以Linux 3. 内核的SS源码为例来分析,Linux SS的源码目录位于linux/net/ipv4/netfilter/目录下,在该目录下包含了Linux SS的主要代码,我们可以先查看其中的主要头文件,比如说:

include/linux/netfilter/ipset/ip_set.h

include/linux/netfilter_ipv4/ip_tables.h

include/linux/netfilter/x_tables.h

这三个头文件是Linux SS系统的核心结构之一。

接下来,我们还要解析两个核心函数:iptables_init函数和iptables_register_table函数,这两个函数的主要作用是初始化网络过滤框架和注册网络过滤表。iptables_init函数主要用于初始化网络过滤框架,主要完成如下功能:

1. 调用xtables_init函数,初始化Xtables模型;

2. 调用ip_tables_init函数,初始化IPTables模型;

3. 调用nftables_init函数,初始化Nftables模型;

4. 调用ipset_init函数,初始化IPset模型。

而iptables_register_table函数主要用于注册网络过滤表,主要完成如下功能:

1. 根据提供的参数检查表的有效性;

2. 创建一个新的数据结构xt_table;

3. 将该表注册到ipt_tables数据结构中;

4. 将表名及对应的表结构存放到xt_tableshash数据结构中;

5. 更新表的索引号。

到这里,我们就大致可以了解Linux SS的源码,但Learning Linux SS源码只是静态分析,细节的分析还需要真正的运行环境,观察每个函数的实际执行,而真正运行起来的Linux SS,是与系统内核非常紧密结合的,比如:

1. 调用内核函数IPv6_build_route_tables_sockopt,构建SS的路由表;

2. 调用内核内存管理系统,比如kmalloc、vmalloc等,分配SS所需的内存;

3. 初始化Linux SS的配置参数;

4. 调用内核模块管理机制,加载Linux SS相关的内核模块;

5. 调用内核功能接口,比如netfilter, nf_conntrack, nf_hook等,通过它们来执行对应的网络功能。

通过上述深入了解Linux SS源码,我们可以迅速把握Linux SS的构架和实现,也能熟悉Linux SS的具体运行流程。Linux SS的深层原理揭示出它未来的发展趋势,我们也可以根据Linux SS的现有架构改善Linux的网络安全机制,进一步开发出与Linux SS和系统内核更加融合的高级网络功能。

深度探索Linux源码版本解密内核奥秘linux源码版本

Linux源码版本是当今计算机科学领域最重要,也是最受关注的主题之一。它是Linux内核中最重要也最神秘的部分,也是Linux操作系统的核心。Linux内核提供了硬件驱动程序、应用程序接口和内存管理以及其他基础设施服务。它决定了Linux系统的特点,例如硬件兼容性,文件系统结构,性能特性,安全功能,甚至系统可靠性都取决于Linux内核。深入探索Linux源码版本可帮助更好地理解Linux操作系统的原理,从而实现更有效的开发和维护。

首先,我们要了解Linux内核版本。Linux内核版本号通常以“major.minor.patch”形式表示,其含义分别是次要版本号,小版本号和补丁索引号。次要版本号用来标识重大变更的版本,即对Linux内核架构和实现方式有重大改变的版本;而小版本号一般是指新特性提交或错误修正的更新;补丁索引号用来标识小更新版本之间的差异。因此,了解内核版本之间的差异有助于正确了解Linux系统的特性,为其应用和维护提供良好的依据。

接下来,需要仔细研究Linux内核的架构和工作原理。如果要研究Linux内核的完整架构,应该从最基础的汇编部分,然后到C语言语句,再到设计模式(如Map-Reduce、Actor模型等),以及底层的驱动程序和特殊的优化机制。这将有助于我们了解Linux内核如何调度程序,如何实现虚拟屏障等等。

最后,我们也可以通过实践和实验深入探索Linux内核。例如,我们可以使用GDB和strace工具分析系统调用详细过程,也可以使用udevadm等工具分析Linux设备驱动程序和配置。我们还可以使用Loadable Kernel Modules(LKM)和Kernel Virtual Machines(KVM)开发自定义模块并调试其功能。

总的来说,深入探究Linux内核版本对于Linux开发人员和维护者来说非常重要,是一个不可或缺的部分。它不仅可以帮助我们更好地了解Linux操作系统的内部工作原理,还可以帮助我们更好地了解各种Linux功能的工作方式,使我们能够更好地进行开发和维护。

Python modbus_tk 库源码分析

modbus_tcp 协议是工业项目中常用的设备数据交互协议,基于 TCP/IP 协议。协议涉及两个角色:client 和 server,或更准确地称为 master 和 slave。modbus_tk 库作为 Python 中著名且强大的 modbus 协议封装模块,其源码值得深入分析,尤其是在关注并发量等方面的需求时。深入研究 modbus_tk 库的源代码和实现逻辑,对在库的基础上进行更进一步的开发尤其重要。因此,本文旨在提供对 modbus_tk 库源码的深入解析,以供参考。

实例化 TcpMaster 对象时,首先导入 TcpMaster 类,该类继承自 Master,但在实例化时并未执行任何操作。Master 的 `__init__()` 方法同样没有执行任何具体任务,这使得 TCP 链接在创建 TcpMaster 实例时并未立即建立。TCP 链接的建立在 `open()` 方法中实现,该方法由 TcpMaster 类执行。在 `open()` 方法中,自定义了超时时间,进一步保证了 TCP 连接的建立。

在 TcpMaster 类的 `execute()` 方法中,核心逻辑在于建立 TCP 协议的解包和组包。在读写线圈或寄存器等操作时,都会调用 `execute()` 方法。详细分析了 `execute()` 方法的具体实现,包括通过注释掉的组包等过程代码,以及 `TcpMaster._make_query()` 方法的实现。`_make_query()` 方法封装了请求构建过程,包括生成事务号、构建请求包和发送请求。

在请求构建完成后,`_send()` 方法负责通过 `select` 模块进行连接状态检测,确保发送数据前连接无异常。通过分析 `execute()` 方法的后续逻辑,我们能够看到一个完整的组包、发送数据及响应解析的源码流程。响应解析涉及 `TcpMaster.execute()` 方法中对 MBAP 和 PDU 的分离、解包及数据校验。

在解析响应信息时,`TcpQuery().parse_response()` 方法解包并验证 MBAP 和 PDU,确保数据一致性。通过此过程,获取了整个数据体,完成了响应信息的解析。在 `execute()` 方法的后续部分,没有执行新的 I/O 操作,进一步简化了流程。

为了保障线程安全,`threadsafe` 装饰器被添加在 `Master.execute()` 方法及 `TcpQuery._get_transaction_id()` 方法上。这一装饰器确保了跨线程间的同步,但可能引起资源竞争问题。在实际应用中,为了避免同一设备不能同时读写的情况,可以显式传递 `threadsafe=False` 关键字参数,并实现自定义锁机制。

modbus_tk 模块提供了丰富的钩子函数,如 `call_hooks`,在数据传递生命周期中自动运行,实现特定功能的扩展。常见的钩子函数包括初始化、结束、请求处理等,这些功能的实现可以根据具体需求进行定制化。

Android Adb 源码分析(一)

面对Android项目的调试困境,我们的团队在项目临近量产阶段,将userdebug版本切换为了user版本,并对selinux权限进行了调整。然而,这一转变却带来了大量的bug,日志文件在/data/logs/目录下,因为权限问题无法正常pull出来,导致问题定位变得异常困难。面对这一挑战,我们尝试了两种解决方案。

首先,我们尝试修改data目录的权限,使之成为system用户,以期绕过权限限制,然而数据目录下的logs文件仍保留了root权限,因此获取日志依然需要root权限,这并未解决问题。随后,我们找到了一个相对安全的解决办法——通过adb命令的后门机制,将获取root权限的命令修改为adb aaa.bbb.ccc.root。这一做法在一定程度上增加了后门的隐蔽性,避免了被窃取,同时对日常开发的影响也降至最低。

在解决这一问题的过程中,我们对Android ADB的相关知识有了更深入的理解。ADB是Android系统中用于调试的工具,它主要由三部分构成:adb client、adb service和adb daemon。其中,adb client运行于主机端,提供了命令接口;adb service作为一个后台进程,位于主机端;adb daemon则是运行于设备端(实际机器或模拟器)的守护进程。这三个组件共同构成了ADB工具的完整框架,且它们的代码主要来源于system/core/adb目录,用户可以在此目录下找到adb及adbd的源代码。

为了实现解决方案二,我们对adb的代码进行了修改,并通过Android SDK进行编译。具体步骤包括在Windows环境下编译生成adb.exe,以及在设备端编译adbd服务。需要注意的是,在进行编译前,需要先建立Android的编译环境。经过对ADB各部分关系及源代码结构的梳理,我们对ADB有了更深入的理解。

在后续的开发过程中,我们将继续深入研究ADB代码,尤其是关于如何实现root权限的功能。如果大家觉得我们的分享有价值,欢迎关注我们的微信公众号“嵌入式Linux”,一起探索更多关于Android调试的技巧与知识。

探索Linux源代码从注释中获取知识linux源代码注释

探索Linux源代码:从注释中获取知识

Linux操作系统是如今最受欢迎的开源操作系统,它也是众多开发者和初学者学习编程和了解技术的基础。大量的以C/C++开发的源代码,是能够了解Linux应用如何运作,以及更深入地理解Linux的最佳来源。Linux源代码中使用的注释,是一门隐藏的编程语言,它以精确的介绍来详细阐述每个代码的目的,并且帮助读者了解更深层次的知识或解决特定问题。

通过研究Linux源代码的注释,可以让人们有效地挖掘精确准确的知识,极大地提高Linux的学习效率。当在Linux源代码中遇到不熟悉的内容时,先搜索上下文中各个函数、语句、指令、定义等等的注释,因为他们容易理解,可以清楚地显示代码的全貌及其目的。例如,以下源代码清楚地定义了变量total_items的含义:

/* Declare a variable to store the total number of items. */

int total_items;

另外,在Linux之中,大部分注释都存在于.h文件中,这些.h文件是C/C++开发者把结构或函数定义放在一起并存储在文件中用来引用和复用的文件。因此,当开发者想要熟悉这个文件中的基本结构时,必须阅读这个文件中的注释,以便于理解文件中代码的本质和作用。

当研究Linux源代码时,无论对于技术大牛还是 Linux 初学者,我们都非常重视注释,因为它们可以提供丰富的信息去帮助理解并解决问题,从而节省大量的时间。因此,在任何时候,不要忽略源代码中的注释,而应该尽可能深入地学习它们,从在里面获取大量的有用知识。

重点关注

-

蓝色指标源码_蓝色指标源码是什么

2024-12-28 15:49 -

php流量源码_php大流量

2024-12-28 15:49 -

鸿蒙源码组成_鸿蒙源码解读

2024-12-28 15:33

.jpg)