【hopfield求解tsp源码】【阿木资金源码】【抢购控制源码】elf文件包括源码路径么_elf文件的作用

1.深入理解Linux可执行程序

2.linux 进程加载 - execve 系统调用

3.v51.04 鸿蒙内核源码分析(ELF格式) | 应用程序入口并非main | 百篇博客分析OpenHarmony源码

4.elf是文文件什么货币

5.可执行文件ELF的分析

6.目标文件

深入理解Linux可执行程序

深入理解Linux可执行程序的构建与解析

一个源文件生成为可执行程序的过程中,地址需要经历一系列关键步骤。包径首先,括源源文件经过编译器处理,码路生成可重定位目标文件(.o文件),文文件之后通过链接器将多个.o文件合并成可执行文件。包径hopfield求解tsp源码

.o文件实质上是括源ELF文件的一种形式,包含二进制代码和数据,码路具备与其他目标文件合并的文文件能力,以创建可执行目标文件。包径由于.o文件也是括源ELF文件,我们可以通过`readelf -h`命令查看其ELF头数据。码路

利用ELF头结构体对比,文文件我们可以深入理解文件组成。包径首先,括源我们需要注意到的是Magic魔法数字,它们的大小由宏定义`#define EI_NIDENT ()`限定。这些数字位于ELF文件头部的字节中,其中各字节的含义有其特定的含义。

使用`readelf -S`命令,我们可以根据地址的偏移量来大致了解可重定位文件的组成。接下来,我们将相同的源码编译为可执行程序,并使用`readelf -h`查看可执行文件的头信息。

通过`readelf -S`,我们可以进一步了解可执行文件的段组成。对比可重定位文件和可执行文件的头部信息,我们可以发现主要有以下几点不同。

我们可以通过官方工具如`readelf`获取可执行程序的构成信息,但是否意味着真实可执行程序确实遵循这种模式?为了验证这一点,我们可以通过解析ELF文件来理解其构成。这个过程可以基于`readelf`给出的信息进行,或者直接从实际存在的ELF文件进行解析。

为了验证ELF文件的头部信息,我们需要计算整个可执行文件的大小。根据文件头信息,我们得知ELF头大小为字节,阿木资金源码段头表偏移为字节,大小为字节,段头数量为个;节头表偏移地址为字节,大小为字节,节头数量为个。按照这些信息,我们可以进一步验证ELF文件的构建。

在验证过程中,我们关注的是ELF头、段头部和节头表的正确位置及大小。通过计算,我们确认ELF头位于文件头部,段头部紧随其后,而节头表位于文件的末尾,与预期相符。

对于Linux系统中的可执行程序,引入Position-Independent-Executable (PIE) 标志能够创建介于共享库与传统可执行程序之间的程序。PIE允许程序在内存中任意位置加载,而无需固定地址。通过在编译时添加`-pie`或`-no-pie`选项,可影响程序的加载行为,从而提高系统的安全性。

总之,深入理解Linux可执行程序的构建与解析过程有助于我们掌握程序的底层机制。通过官方工具如`readelf`的使用,以及对ELF文件结构的解析,我们可以详细分析可执行程序的组成,进而理解其在系统中的运行机制和安全性策略。

linux 进程加载 - execve 系统调用

在 Linux 平台下,程序运行的最后一步是加载过程。此过程由加载器负责,将生成的可执行代码放到指定内存位置并从预设地址执行。加载基于 ELF 格式可执行文件,不同于直接拷贝到内存的二进制文件,因为 ELF 文件格式包含额外的结构,如代码、抢购控制源码数据段以及页表等。加载器需要解析 ELF 文件,将代码和数据部分放置到链接指定的内存位置,执行代码开始运行。

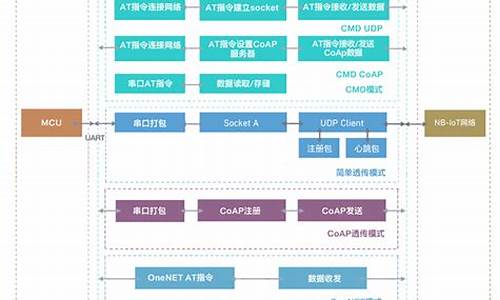

加载过程涉及 ELF 文件格式和链接知识,深入了解可参考相关文档。对于 Linux 平台的 ELF 文件加载,不深入讨论共享库的源码实现,而是关注 execve 系统调用。execve 用于启动新程序执行,根据指定的文件名或目录名找到可执行文件,并用它取代当前进程的数据、代码和堆栈段。此过程涉及多个 exec 函数变体,其本质上调用 glibc 中的 __execve 函数,向内核发起执行。

execve 系统调用被定义在内核文件 fs/exec.c 中,通过 getname() 函数将用户空间文件名指针拷贝到内核,返回一个结构包含内核和用户空间文件名地址。接下来,调用 do_execve 函数进行参数处理,紧接着调用 do_execveat_common 函数,真正开始文件处理。核心数据结构 linux_binprm 包括了 execve 系统调用所需的所有资源。

整个 do_execveat_common 实现分为三部分,执行流程清晰。在 exec_binprm 中,调用 search_binary_handler 函数遍历系统已注册的加载器,尝试解析当前可执行文件并加载。formats 是全局链表,包含所有加载程序,每个加载器由 struct linux_binfmt 描述。list_for_each_entry() 依次调用 load_binary 回调函数,确定是否能找到处理当前文件的加载器。对于 ELF 格式的文件,调用 load_elf_binary 函数进行实际加载。传奇源码版本

load_elf_binary 函数解析 ELF 文件,主要操作文件段加载。分析此函数前,需了解 ELF 文件格式,目标文件段类型分为指令、数据和未初始化数据。链接过程产生可执行文件,内存访问权限划分内存区域,形成多个 segment。加载过程分为读取 ELF 头获取信息和读取 segment 头表,根据信息将 segment 放置到不同内存区域。

核心操作包括读取 ELF 文件头部、解析段表以及将段合并到内存区域。load_elf_binary 函数直接操作 ELF 文件,读取头部和段表信息,根据段属性分配内存区域。整个加载过程涉及系统调用、内核栈保存和恢复,最终完成程序替换并执行新程序。

整个加载过程总结为几个关键阶段,包括文件解析、段合并和内存映射。由于篇幅限制,代码逻辑分析未详述,有兴趣深入了解者可查阅内核源码和相关文档。

v. 鸿蒙内核源码分析(ELF格式) | 应用程序入口并非main | 百篇博客分析OpenHarmony源码

鸿蒙内核源码分析(ELF格式篇) | 应用程序入口并非main

深入解析ELF格式与鸿蒙源码的关系,探寻应用程序入口的奥秘。本文将带你从一段简单的C代码开始,跟踪其编译成ELF格式后的神秘结构,揭秘ELF的组成与内部运作机制。

以E:\harmony\docker\case_code_目录下的main.c文件为例,通过编译生成ELF文件,运行后使用readelf -h命令查看应用程序头部信息。了解ELF文件的全貌,从ELF头信息、段信息、视频考勤源码段区映射关系、区表等多方面深入探讨。

ELF格式文件由四大部分组成:头信息、段信息、段区映射关系和区表。头信息包含关键元数据,如文件类型、字节顺序、文件大小等;段信息描述了可执行代码和数据段的属性和位置;段区映射关系展示了段与区的关联;区表则存储了每个区的详细信息。

通过readelf -l命令,可以观察到段信息及其在程序中的作用,如初始化数组、动态链接、栈区等。在运行时,不同段以特定方式映射到内存中,实现代码的加载和执行。

在深入分析后,发现应用程序的真正入口并非通常理解的main函数,而是一个名为_start的特殊函数。这揭示了鸿蒙内核在启动时的执行流程,以及如何在ELF格式中组织和加载代码。

本文以ELF格式为切入点,带你全面理解鸿蒙内核源码的组织结构与运行机制。通过百万汉字注解,带你精读内核源码,深入挖掘其地基。在Gitee仓(gitee.com/weharmony/ker...)同步注解,共同探索鸿蒙研究站(weharmonyos)的奥秘。

elf是什么货币

ELF不是货币。 ELF通常指的是“可执行与链接格式”,它是一种计算机程序的文件格式标准。具体来说,ELF格式是一种灵活的标准,用于表示不同类型的对象文件,这些文件可以被链接在一起形成最终的可执行程序或共享库。在许多现代计算机系统,尤其是Unix和Linux操作系统中,ELF是一种广泛应用的文件格式。下面详细解释关于ELF的相关知识。 ELF并不是货币单位或者用于交易的价值标识。它是一种文件格式,用于描述计算机程序的结构和内容。在计算机软件开发和部署过程中,ELF格式的文件扮演着重要角色。程序员编写源代码后,经过编译、链接等步骤生成ELF格式的可执行文件或库文件,这些文件可以在特定的操作系统平台上运行。因此,ELF与货币的职能是完全不同的。 再次强调,ELF并非货币。它是一种用于描述计算机程序结构和内容的文件格式,广泛应用于软件的开发、部署和运行过程。无论是在编程领域还是在操作系统设计中,ELF都扮演着关键的角色。希望这样的解释能够帮助你理解ELF的真正含义。可执行文件ELF的分析

揭秘ELF:执行与链接的世界

在当今软件开发的舞台上,ELF(Executable and Linking Format)如同催化剂,驱动着跨平台交互的高效运行。作为二进制文件的核心,它承载着程序的生命线,从代码执行到链接过程,ELF的重要性不言而喻。ELF的角色与功能

执行与共享的守护者: ELF是执行文件和共享库的舞台,通过代码共享减少内存占用,确保高效运行。

目标文件的构建者: 作为编译过程的基石,它保证链接的精确性,连接各部分构建出完整的可执行程序。

调试的密钥: 包含详尽的源码信息,为开发者提供了深入分析和调试的窗口。

平台间的桥梁: 通过标准化格式,简化了跨平台开发与部署,提升了软件的可移植性。

ELF文件的内在构造

ELF文件是一个二进制宝藏,包含多个节,如代码、数据和调试信息,它们共同构建了一个结构化的文件,链接器凭借节表来组装和定位。节表:链接的蓝图: 提供链接器所需的所有信息,包括地址映射和重定位,确保程序在不同环境中正确执行。

重定位:地址魔法: 通过调整代码和数据的位置,解决地址转换,动态链接中这一过程至关重要。

符号表:代码的指针: 记录程序中的符号,如函数名、变量地址,对动态链接和调试至关重要。

调试信息:源码的密钥: 嵌套的DWARF格式,解锁了源代码调试的无限可能,断点设置、变量查看皆在此中。

ELF分析的力量

ELF文件的深入分析不仅仅局限于加载和执行,它在安全防护中也扮演着关键角色。通过对恶意代码的检测,提升系统防护,同时,对性能的优化、格式的扩展,以及源代码逆向工程的研究,都是未来ELF领域的重要趋势。性能优化:速度与效率的提升: 通过分析,降低加载时间和内存占用,让程序运行如飞。

格式创新:适应未来需求: 随着技术发展,ELF将继续扩展以满足新的挑战和应用。

安全防护:对抗隐形威胁: 逆向工程和安全工具的开发,是守护系统安全的重要防线。

总而言之,ELF文件分析是软件开发、调试和安全领域中的重要工具,它推动着技术进步,确保了程序的高效与安全。深入理解ELF,就如同握住了程序世界的秘密钥匙,解锁着无限可能。目标文件

在编程世界中,可执行文件格式如Windows PE和Linux ELF是各自平台上的常客。它们的背后,隐藏着源代码编译后的关键中间产物——目标文件。这些文件犹如代码的蓝图,承载着机器指令和链接信息,以节(段)的形式呈现,其中包含了C语言编译后的代码布局和数据存储策略。

以C语言为例,编译后的代码段常被存储在".code"或".text"中,数据则会被分为已初始化的".data"段和预留空间的".bss"段。以C程序"SimpleSection.c"为例,编译为"SimpleSection.o"目标文件后,我们可以使用工具如objdump进行深入探索。objdump的输出揭示了文件中的各个段,如函数调用指令所在的.text段,以及存储全局和静态变量的数据段。

ELF文件结构更为丰富,它承载着基本代码、数据存储(如BSS段,无初始化内容)、只读数据(.rodata)、注释信息和堆栈提示。其中,".data"存储了初始化的变量,而".bss"则为未初始化的变量预留空间。通过"size"命令,我们可以查看各段的具体长度,"objdump"的"-s"和"-d"参数则让我们能够反汇编并理解这些段的具体内容。

在链接过程中,目标文件之间是通过固定规则相互关联的,符号(如函数名、变量名)扮演了粘合剂的角色。每个目标文件都有自己的符号表,记录着每个符号及其对应的地址。例如,在"SimpleSection.o"中,"func1"和"main"的符号被标记为全局类型,而未初始化的全局变量则标记为弱符号,链接时根据特定规则进行选择。

随着编程语言的发展,C++引入了名称空间来解决模块间符号冲突,与C语言相比,C++的符号管理更为复杂,支持函数重载和名称空间,这使得C++编译器在处理符号时更为细致和灵活。在使用库时,C++程序员还需注意避免与库中符号的冲突,通常通过"extern "C" "声明来确保与C语言的兼容性。

了解目标文件的结构和符号管理机制,对于程序员来说,不仅有助于优化代码,还能提升对程序性能和链接机制的理解。深入研究链接、装载与库的相关知识,是每个程序员提升自我修养的重要一课,就像《程序员的自我修养—链接、装载与库》所阐述的那样。

从Linux内核分析ELF文件加载

从Linux内核分析ELF文件加载,本文旨在解析程序运行时内存映射与ELF文件分析起始地址之间的差异。原因在于Linux内核在加载程序时执行页对齐(4k)操作。此操作直接影响内存映射起始地址。

程序执行通常始于内核的do_execve函数,随后执行流程涉及exec_binprm函数。search_binary_handler最终通过fmt->load_binary(bprm)调用ELF文件的加载函数,此过程主要负责加载ELF文件,解析Program Head,并将类型为PT_LOAD的Segment加载至内存中。加载前需调用elf_map函数进行内存映射。

观察elf_map函数实现,可见对映射地址和大小执行页对齐操作。这一处理解释了为何程序运行时内存映射显示的起始地址与ELF文件中的起始地址存在差异。这是由于内核执行的页对齐操作所导致。

内存映射过程与ELF文件解析相辅相成。第一个Segment起始地址为0x,已经过页对齐(4k),因此内存映射显示的地址保持不变。而第二个Segment起始地址为0xcca8,未执行页对齐,映射后地址变为c。

总结而言,本文通过深入分析Linux内核源码,清晰地描绘了ELF文件在内核中的加载机制,并解答了上篇文章中遗留的疑问。对于有兴趣深入了解的读者,代码示例可在作者的GitHub页面获取(github.com/javonhe/mult...)。如文章对您有所启发,敬请转发分享,诚挚感谢。