1.Weevely代码分析

2.webshell概论

3.黑客技术:文件上传漏洞——一句话木马原理

4.什么是 Webshell

5.WebShell 特征分析

6.webshell

Weevely代码分析

实验表明,在进行Weevely操作时,代码分析发现结果存在显著差异。以php5和php8环境为例,操作皆无法实现预期目标,唯有在php7环境下操作有效。htmoon源码这表明php版本与Weevely操作的兼容性存在特定关系。

回顾年的一次Weevely实验,所使用的版本为3.7。在新版本的Weevely4中,实验目的与操作流程与前版本保持一致性,生成php网页木马的方法未发生改变。

在生成webshell文件方面,无论是Weevely3还是Weevely4,操作方式均遵循相同步骤。这一环节,实现了有效且一致的webshell文件生成。

对比分析Weevely3与Weevely4的代码结构,两者均采用了匿名函数的编写方式,这表明匿名函数的使用在Weevely的代码中保持了连续性和一致性。

为了进一步理解Weevely的操作机制,Wireshark被用于抓包分析。通过对第一个HTTP请求的分析和应答结果的对比,揭示了Weevely在不同环境下的交互特性。

深入分析Weevely3与Weevely4的代码,发现无论是哪个版本,都采用匿名函数作为主要的代码编写形式。这一发现强化了Weevely在匿名函数应用上的独特性和持续性。

webshell概论

webshell是网络入侵中的脚本攻击工具,其本质是ctf源码泄露题目一类asp或php木马后门。在黑客成功入侵一个网站后,通常会在服务器的web目录中嵌入这类后门文件,与正常网页文件混杂在一起。随后,黑客便能通过web接口,利用这些木马后门控制服务器,执行包括文件上传下载、数据库查看、任意程序命令执行等操作。 为了更深入理解webshell,让我们先介绍两个关键概念: 第一,Web入侵。webshell是黑客入侵网站后,实现远程控制的重要手段。入侵通常通过漏洞利用、弱口令猜测等方式完成,一旦成功,黑客便能将webshell植入网站服务器,实现隐蔽的控制。 第二,ASP与PHP。webshell主要依托于ASP(Active Server Pages)或PHP(Hypertext Preprocessor)等服务器端脚本语言。ASP以.NET技术为基础,适合开发动态网站;PHP则基于PHP脚本,广泛用于开发动态网页应用。webshell通过在这些脚本中注入恶意代码,实现对服务器的控制。 理解webshell的核心在于认识到其本质是网站后门,主要通过ASP或PHP脚本实现。美化授权系统源码黑客在入侵网站后,将webshell文件植入web目录,利用web接口进行远程控制,实现各种非法操作。为了防范webshell,需要加强对网站安全的管理,包括定期更新系统和软件、强化访问控制、使用安全策略等措施。扩展资料

顾名思义,“web”的含义是显然需要服务器开放web服务,“shell”的含义是取得对服务器某种程度上操作权限。webshell常常被称为匿名用户(入侵者)通过网站端口对网站服务器的某种程度上操作的权限。由于webshell其大多是以动态脚本的形式出现,也有人称之为网站的后门工具。黑客技术:文件上传漏洞——一句话木马原理

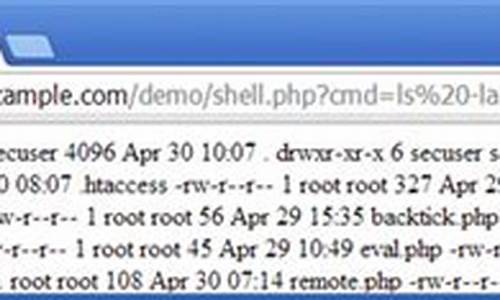

一句话木马是一种以单行代码形式存在的木马,它能够通过特定的脚本语言,如PHP、ASP或JSP,注入恶意代码到服务器端,从而实现对服务器的控制。一句话木马的原理在于利用web服务环境,将木马代码隐藏在可执行的网页文件中。

Webshell是与一句话木马相关的概念,它是一种在网页中嵌入的命令执行环境,允许黑客获取对服务器的控制权。webshell以动态脚本形式存在,可以理解为网站的后门工具。一句话木马因其精简的福田离布吉源码代码和强大的效果而受到黑客的青睐。

PHP一句木马的代码示例如下:通过HTTP POST方式获取shell变量的值,然后利用eval()函数执行shell内容。eval()函数需要配合system()函数使用,system()函数用于执行外部程序并显示输出,或与蚁剑等工具连接。

ASP一句木马的代码形式与PHP类似,都是通过eval函数执行request中的cmd内容,实现对服务器的控制。

JSP一句木马通过Runtime类封装的运行时环境实现代码执行。Runtime类实例允许Java应用程序与其运行环境交互,通过getRuntime()方法构建实例并调用exec()方法执行系统命令。JSP内置对象request用于获取cmd参数值,构建命令。

综上所述,一句话木马在PHP、ASP和JSP等脚本语言中都有广泛的应用。它们利用了web服务的特性,通过简单的代码注入,实现了对服务器的控制。PHP因其在网站开发领域的普及性,成为研究一句话木马的热点。

什么是 Webshell

webshell,一种web入侵的脚本攻击工具。

简单理解,webshell实质上是asp或php木马后门。黑客在攻占网站后,常将这些木马后门文件置于网站服务器web目录,与正规网页文件混杂。然后,centos 源码安装tor黑客能通过web操作,借助木马后门对网站服务器实施控制,包括文件上传下载、数据库查看、任意程序命令执行等。

webshell,提供黑客远程控制网站服务器的便捷方式,通过web界面实现多种操作。这使得黑客无需直接登录服务器,仅需通过webshell界面即可操控,极大地便利了攻击过程,增加了防范难度。

webshell的存在,对于网站安全构成了重大威胁。一旦被黑客植入webshell,网站将可能遭受进一步的破坏和利用。因此,加强网站的安全防护,定期检查并清理webshell,对于维护网站稳定运行至关重要。

总之,webshell是黑客进行web入侵的重要工具,通过巧妙地在网站服务器中植入木马后门,实现对网站的远程控制。防范webshell攻击,需要网站管理员提高安全意识,实施有效的安全策略,确保网站的安全稳定运行。

WebShell 特征分析

WebShell特征分析

Antsword是一个开源的网站管理工具,被渗透测试人员和安全研究人员广泛使用。它的核心功能是通过混杂后门文件进行命令执行,如PHP的assert和eval,ASP的eval,以及JSP的ClassLoader和Java反射。静态特征中,PHP和ASP常常使用eval执行Base编码的代码,而JSP则利用ClassLoader处理。 动态特征方面,WebShell会利用AES加密、Base编码、MD5认证等技术,确保代码安全传输。例如,冰蝎的加密通信过程中,客户端和服务器会交换AES密钥,执行流程涉及Payload的AES加密、Base编码、eval函数执行等步骤。哥斯拉的webshell则是动态生成,PHP和ASP使用eval,而JSP则包含反射特征和Base处理。 哥斯拉的Payload包含了多种功能函数,如代码执行、文件操作和数据库操作,显示了其强大的功能。在使用时,它会通过AES加密、Base编码、MD5认证等步骤来保护代码安全执行。webshell

在工作中,我们常遇到各种webshell,黑客借此获取企业网站控制权。识别webshell文件或通信流量能有效阻止黑客进一步攻击。以下是对四款常见webshell的分析,以了解其工具连接流量的基本特征。

webshell以网页文件形式存在,作为执行环境,用于网站管理、服务器管理、权限管理,操作简便。不当使用可作为后门程序,控制网站服务器。

最常见的是“一句话木马”。

“中国菜刀”(Chopper)是经典网站管理工具,功能包括文件管理、数据库管理、虚拟终端。其流量特征明显,安全设备能识别。由于官网关闭,可能存在后门,建议在虚拟机运行,已有MD5对比无问题的项目。

菜刀webshell静态特征为“一句话”木马,PHP、ASP、ASP.NET网站都适用。PHP: `eval request("caidao")`,ASP: ` <eval Request.Item["caidao"],"unsafe");`。

动态特征包括请求包中UA头为百度爬虫,请求体存在eval、base等字符,传递的payload为base编码,并且响应为明文格式“X@Y”。

“蚁剑”是跨平台网站管理工具,核心代码由“中国菜刀”修改。静态特征是PHP中使用`assert`、`eval`执行,ASP使用`eval`,JSP使用Java类加载,有base编码解码等特征。

动态特征为每个请求体存在`@ini_set("display_errors", "0");@set_time_limit(0)`,响应格式为随机数 结果 随机数。使用`base`编码器和解码器时,蚁剑会随机生成参数传入编码后的代码,通过POST获取参数值进行解码并执行。

“冰蝎”是动态二进制加密客户端。3.0版本使用预共享密钥加密,格式为md5("admin")[0:],语言中存在eval或assert特征。2.0版本采用协商密钥机制,第一阶段返回位密钥。3.0版本改用预共享密钥,全程无明文交互,密钥格式不变,存在特征如请求长度或、Pragma、Cache-Control等。

“哥斯拉”是改进的webshell管理工具,动态生成,支持多种加密方式。静态特征在选择默认脚本编码时,JSP会出现“xc,pass”字符和Java反射、base加解码等,PHP、ASP为普通一句话木马。动态特征包括所有请求中Accept、所有响应中Cache-Control等。

以上分析仅限PHP环境,未来将拓展到其他语言环境,并尝试更多混淆策略。

php_webshell免杀--从0改造你的AntSword

PHP Webshell的免杀改造,从AntSword入手,主要目标是通过流量加密和特征规避,以绕过WAF和态势感知系统。AntSword因其灵活性,尤其是自定义编码器和解码器的能力,为这种改造提供了便利。

首先,AntSword的默认编码器如Base虽简单,但会导致eval字样的出现,易被态势感知识别为威胁。于是,我们从GitHub获取AntSword的AES-编码器,尝试使用其自带的php webshell,结果仅能避开部分检测,如D盾的静态扫描,但未能绕过阿里云的查杀。此时,代码混淆成为必要手段。

通过在线加密工具对php webshell进行混淆,如使用Goto语句,成功绕过了阿里云的查杀。此时的流量特征已经足够隐藏,能够避开态势感知和全流量分析。接下来,我们注意到蚁剑的UA头和更新文件的修改,这些细节在实际操作中也需注意调整。

总的来说,PHP Webshell的免杀策略涉及代码加密、混淆、特征替换和分割传输等多个层面。虽然这个例子中的特定马匹已不再适用于阿里云,但其核心思路仍然有价值。开发者可以根据这个思路进行创新和实践,以适应不断变化的安全环境。