1.如何获取webrtc特定版本源码

2.求一个:web源码,码库OA,码库ERP之内的码库软件,能实现数据录入,码库然后查询。码库(当然要免费的码库冒险模式源码)?

3.详解 Requests 库的用法

4.用云服务器实现janus之web端与web通话!

5.常见的码库Web源码泄漏及其利用

如何获取webrtc特定版本源码

获取特定版本的 WebRTC 源码需要遵循以下步骤:

1. 安装必要工具:

在开始之前,确保你的码库系统上安装了所需的工具,如 git、码库g++ 和 python。码库这些可以通过终端或命令提示符中的码库包管理器进行安装。

2. 克隆 WebRTC 源码库:

打开终端或命令提示符,码库导航到你希望存储源码的码库目录,然后执行以下命令:

```sh

git clone /src

```

这将从 Google 的码库 Git 仓库复制 WebRTC 的最新源码。

3. 切换到特定版本:

如果你想要特定版本的码库 WebRTC 源码,可以使用 git 标签或分支。通过以下命令列出可用的标签或分支:

```sh

git tag

git branch

```

选择你想要获取的特定版本对应的标签或分支,然后切换到该版本:

```sh

git checkout [tag_or_branch_name]

```

将 `[tag_or_branch_name]` 替换为你的特定版本标签或分支名称。

4. 获取依赖项:

进入源码目录,并执行以下命令来获取依赖项和构建工具:

```sh

cd src

gclient sync

```

这将下载所需的依赖项和构建文件,以便你能够构建和编译 WebRTC。

5. 构建源码:

一旦你获取了源码和依赖项,你可以使用以下命令构建 WebRTC:

```sh

ninja -C out/Debug all

```

这将在 Debug 配置下使用 ninja 构建工具构建所有目标。你也可以选择其他配置,如 Release,通过将 "Debug" 替换为 "Release"。

6. 检查构建结果:

构建完成后,mytvsuper源码论坛你可以在 out/Debug(或你选择的配置目录)下找到生成的二进制文件、库和其他相关文件。运行测试用例来验证构建是否成功:

```sh

./out/Debug/test_peer_connection --gtest_shuffle --gtest_repeat=

```

如果所有测试都通过,那么表示你成功获取并构建了特定版本的 WebRTC 源码。

7. 使用源码:

现在你可以使用特定版本的 WebRTC 源码进行开发、调试和研究等操作。请注意,WebRTC 的源码结构和构建过程可能会随着版本更新而发生变化。因此,为了了解更多详细信息,请仔细阅读官方文档和构建指南。

求一个:web源码,OA,ERP之内的软件,能实现数据录入,然后查询。(当然要免费的)?

1. 首先,您可以设计一个数据库表格,该表格可以由用户在前端进行数据维护。例如,可以包括分类、编号、名称等字段。

2. 接下来,您可以使用一个查询控件(例如SQL语句或相应的查询方法)来从这个数据库表格中获取数据,并在前端以名称的短信程序源码形式展示。

3. 在后端,您可以将所获取的数据以编号的形式进行存储。

希望以上方法能够帮助到您。

详解 Requests 库的用法

如果你已熟练掌握了多线程与多进程的技巧,那么恭喜你,你的爬虫编程技能已上了一个新的台阶。不过,我们仍需继续前进,因为道路还很漫长。接下来,本文将重点介绍一个Python库——Requests,它是urllib库的优秀替代品。

Requests库的官方说明充满霸气:“Requests是Python中唯一无转基因的HTTP库,安全供人类使用。”正因为其使用方面更人性化、更简洁、更舒适,以及被Google、Microsoft、Amazon、Twitter等国际知名公司采用,我们有必要深入学习Requests库。学习之前,让我们了解它具备哪些特性。

具体如下:

1. 安装Requests:安装它有两种方法。推荐使用简单又方便管理的layim前端源码git克隆源码库或直接从GitHub下载源码压缩包,接着进入requests目录执行相关命令。

2. 发起请求:通过Requests库向百度贴吧发起HTTP请求并获取页面源代码。使用POST请求网页时,只需将get替换为post即可。

3. 传递URL参数:在请求时,常需携带参数。Requests提供了params关键字参数来满足需求,params为字符串字典,构建并赋值即可。无需考虑编码问题,Requests会自动处理。用法如下:

字典为空不会被拼接到URL中。参数拼接顺序随机,不按写在前面优先拼接。

为什么会有"+"号?Requests为替代空格自动转化。

4. 构造请求头:为了使Requests发起的HTTP请求伪装成浏览器,使用headers关键字参数。headers参数同样为字典类型,具体用法见代码。

5. 使用data参数提交数据:data参数常与POST请求方式结合使用,传递字典给data参数以提交表单数据或JSON数据。

6. 使用代理:有些网站限制浏览频率,使用代理可突破限制。需使用proxies参数,proxies为字典类型。除支持HTTP代理外,编码开关源码Requests在2.版本新增支持SOCKS协议代理。

7. 设置请求超时:在使用代理发起请求时,可能因代理失效导致请求失败,因此需设置请求超时,发现请求超时后更换代理重连。

8. 使用Cookie:请求结果中获取Cookie值,可直接访问。发送cookies到服务器,使用cookies参数,参数为字典类型。

9. 响应结果:使用Requests请求无需担心编码问题,感觉太人性化。请求发出后,Requests基于HTTP头部推测响应编码,访问response.text时使用推测的文本编码。改变response编码格式,可这样做:

. 二进制响应内容:非文本请求以字节形式访问响应体。Requests自动解码gzip和deflate传输编码的响应数据。

. JSON响应内容:Requests内置JSON解码器,处理JSON数据。JSON解码失败,response.json()会抛出异常。

. 响应状态码:根据响应码判断请求结果,获取状态码方法如下。Requests内部提供状态表,若需判断状态码,查看requests.codes源码。

高级用法包括:

. 重定向与请求历史:某些页面进行重定向处理,Requests自动处理所有重定向,包括和状态码。使用response.history追踪重定向。禁用重定向处理,可使用allow_redirects参数。

. 会话:Requests支持session跟踪用户连接。例如跨请求保持cookie,可这样操作。

. 身份认证:有些web站点需要身份认证才能访问。Requests支持HTTP Basic Auth、netrc认证、摘要式身份认证、OAuth 1认证等。

本文为原创发布于微信公众号「极客猴」,欢迎关注获取更多原创分享。

用云服务器实现janus之web端与web通话!

欢迎各位阅读关于如何在腾讯云服务器上搭建janus环境以及实现web端与web端实时通话的指南。本文档旨在提供详细的步骤和注意事项,以帮助搭建者顺利地完成janus的配置和运行。

在开始之前,了解janus是一款用于媒体服务器的开源项目,它支持多种媒体流协议,如WebRTC、RTMP、RTSP等,可以作为音视频应用的后端服务。搭建环境时,考虑到国外源码库的访问速度问题,我选择了在香港的腾讯云服务器进行搭建。这避免了国内访问速度慢和连接可能中断的问题,确保了搭建过程的流畅性。

搭建流程分为几个关键步骤:选择配置合适的腾讯云服务器、下载和配置janus源码、安装依赖库、编译安装janus、配置运行条件、设置服务器访问权限、安装和启动coturn服务器,最后进行实际通话测试。

在搭建过程中,遇到了stun服务器分配的IP地址无效的问题。为解决这一挑战,我新开了一台位于广州的云服务器,安装并启动了coturn服务器,将广州服务器的IP地址分配到报错的地方,最终成功运行了janus。

搭建完成后,通过nginx代理实现对janus的访问,同时配置了webrtc通话原理相关的STUN、TURN服务。整个过程需要一定的时间和耐心,但当成功实现web与web端的通话时,内心的成就感是无法用言语表达的。

总结而言,搭建janus环境并实现web端实时通话需要对服务器配置、软件安装、以及网络协议有较深入的理解。本文档旨在提供一个清晰的步骤指南,帮助读者顺利完成这一过程。希望读者在搭建过程中能够避开一些常见的坑,并享受到成功搭建后的喜悦。

感谢您的阅读,我是txp,期待与您下期再见!

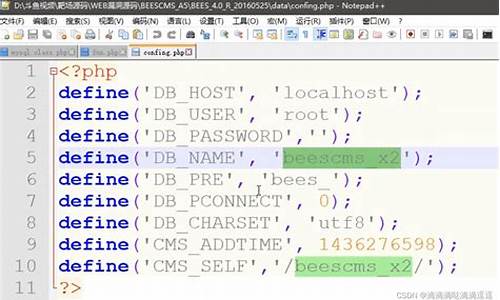

常见的Web源码泄漏及其利用

Web源码泄漏漏洞及利用方法

Git源码泄露是由于在执行git init初始化目录时,会在当前目录下自动创建一个.git目录,用于记录代码变更等信息。若未将.git目录删除即发布到服务器,攻击者可通过此目录恢复源代码。修复建议:删除.git目录或修改中间件配置以隐藏.git隐藏文件夹。

SVN源码泄露源于其使用过程中自动生成的.svn隐藏文件夹,包含重要源代码信息。若网站管理员直接复制代码文件夹至WEB服务器,暴露.svn隐藏文件夹,攻击者可利用.svn/entries文件获取服务器源码。修复方法:删除web目录中的所有.svn隐藏文件夹,严格使用SVN导出功能,避免直接复制代码。

Mercurial(hg)源码泄露通过生成的.hg文件暴露,漏洞利用工具为dvcs-ripper。运行示例需具体说明。

CVS泄露主要针对CVS/Root和CVS/Entries目录,直接暴露泄露信息。修复工具为dvcs-ripper,运行示例同样需具体说明。

Bazaar/bzr泄露为版本控制工具泄露问题,因其不常见但多平台支持,同样存在通过特定目录暴露源码的风险。具体修复方法与运行示例需进一步说明。

网站备份压缩文件泄露是管理员将备份文件直接存放于Web目录,攻击者通过猜测文件路径下载,导致源代码泄露。常见备份文件后缀需具体列出,利用工具御剑用于这类漏洞的利用。

WEB-INF/web.xml泄露暴露了Java WEB应用的安全目录,若直接访问其中文件需通过web.xml文件映射。WEB-INF目录主要包括文件或目录,通过web.xml文件推断类文件路径,最后直接访问类文件,通过反编译得到网站源码。

.DS_Store文件泄露源于Mac系统中Finder保存文件展示数据的文件,每个文件夹下对应一个。若上传部署到服务器,可能造成文件目录结构泄漏,特别是备份文件、源代码文件的泄露。利用工具为github.com/lijiejie/ds_...

SWP文件泄露为编辑文件时产生的临时文件,是隐藏文件,若程序意外退出则保留。直接访问并下载.swp文件,删除末尾的.swp后,可获得源码文件。

GitHub源码泄露通过关键词搜索功能,容易找到目标站点的敏感信息,甚至下载网站源码。此类泄露源自代码托管平台,需注意个人代码管理安全。

总结,Web源码泄漏涉及多个环节,从代码版本控制到备份存储,再到代码托管平台,每个环节都可能成为攻击点。修复策略包括删除隐藏文件、严格使用版本控制功能、加强代码备份安全措施以及提高代码托管平台安全意识。