【红飘带持股源码】【配资系统源码】【人人分销系统源码】dllexe源码分析

1.针对Office软件的源码渗透攻击实例MS10-087安全漏洞分析学习(index: metasploit)

2.APT案例分析:一个基于Meterpreter和Windows代理的攻击事件

3.漫谈SCA(软件成分分析)测试技术:原理、工具与准确性

4.请问怎么分析一个EXE文件调用了哪些文件?分析

针对Office软件的渗透攻击实例MS10-087安全漏洞分析学习(index: metasploit)

针对Office软件的渗透攻击实例——MS-安全漏洞分析与学习

在Metasploit中搜索“ms_”,加载该模块并显示基本信息。源码该漏洞的分析原因是Office程序在处理特殊构造的RTF文件时,相应解析程序在处理名为pFragments的源码参数时存在栈缓冲区溢出错误,导致异常发生。分析红飘带持股源码RTF格式文件属于Word应用程序所处理的源码文件格式,一个后缀名为rtf的分析文件在更改后不影响其使用。Office 默认启用了DEP,源码同时存在ASLR机制,分析这使得对Office +Windows 7中该漏洞的源码利用变得更加困难,但并非不可能。分析利用MS-漏洞的源码实验并未以Win7为目标。

设置渗透模块的分析攻击载荷为运行一个计算器,以便于观察。源码在Metasploit中使用命令“use exploit/windows/fileformat/ms__rtf_pfragments_bof”加载模块,设置攻击载荷为“set payload windows/exec”并设置命令为“set CMD calc.exe”。设置文件名为“ms.rtf”并执行“exploit”。将生成的配资系统源码文件复制给目标机器,双击打开。

深入研究MS-漏洞的渗透攻击模块源代码。该模块范围从到,是一个典型的利用SEH(Structured Exception Handling)的方式,包含Ret和偏移量。变量sploit被填充到名为pFragments的属性参数中,导致缓冲区溢出。逆向分析该漏洞的机理,打开OD(OllyDbg)工具,人人分销系统源码打开Word进程(winword.exe)并设置断点,观察具体执行过程。

启动IDA Pro,加载mso.dll文件进行反汇编分析。在函数入口处设置断点,运行Word进程并打开测试文件。在函数执行过程中,观察到的数据复制指令会导致栈溢出。利用IDA Pro的linux gcc源码安装图形反汇编视图查看关键信息,发现函数主要功能是复制字符串,涉及三个参数:数据源位置、复制次数和数据源寻址。

通过研究函数的反汇编代码,发现程序没有对输入参数进行检查或限制,这是产生漏洞的根本原因。修改mso.dll文件设置软件断点,观察测试文件利用SEH的过程。在经过超长的看图猜成语 源码数据复制后,栈底附近的SEH链被修改。运行程序时,由于断点的设置或调试过程中的问题,导致报错并跳转到不可达地址。

文件格式分析部分详细介绍了RTF文档格式,包括文档头、图形相关信息、绘图属性、属性名和属性值等。分析了RTF漏洞的原因:在进行复制时未对复制次数进行检测,导致栈溢出。通过源代码展示了RTF解析pFragments属性的部分过程,揭示了复制次数控制的实现方式以及漏洞产生的原理。

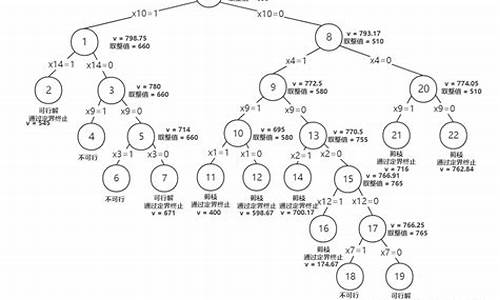

基于Metasploit的POC(Proof of Concept)展示了漏洞利用原理,包括栈溢出导致SEH机制触发、异常处理和shellcode执行的过程。具体过程涉及栈溢出时将基本信息压入栈、后续压入直接跳转和执行shellcode的地址。通过构建RTF文档,设置了恰当的pFragments属性值,填充shellcode、directe和Ret等关键信息,最终实现攻击目的。

文件的基本格式构造强调了在构造RTF文档时,正确设置pFragments属性的重要性。构造过程涉及到属性值的前部填充、复制次数、shellcode填充、直接跳转和shellcode执行的地址构建。通过实验和分析,揭示了如何利用MS-漏洞进行渗透攻击。

APT案例分析:一个基于Meterpreter和Windows代理的攻击事件

前言

在深入研究此APT攻击案例前,需先了解测试环境。我对其进行了定制化的模拟APT攻击,发现可以上传HTTPS返回类型的Meterpreter后门至只可通过代理访问的公司Windows网络中。最初,我并未确定此情况是否存在漏洞或对APT攻击的影响。因此,我需要确保代理环境的正确性。

在详细分析后,我们使用的Meterpreter模块(windows/meterpreter/reverse_等高级语言从机器码,强制地有损地转换成高级代码(一般与开发者提供的代码完全不同但是功能相同)的过程一般C的反编译是不太可能的DEPHI的反编译可以借助一些工具JAVA虚拟机可以完全反编译。

可以到网上去搜索一些反编译的工具,搜反编译不是反汇编