【850刷分源码】【市场雷达源码大全】【java源码加注释】sonarqube 插件源码_sonarqube插件下载

1.linux服务器安装SonarQube代码检测工具的插插件详细步骤

2.平台代码检查工具:sonarLint+sonarqube安装教程

3.SonarQute安装与多分支扫描分析插件安装

4.持续集成整合使用篇之SonarQube设置

5.Sonarqube代码质量管理工具搭建

6.SonarQube实现自动化代码扫描

linux服务器安装SonarQube代码检测工具的详细步骤

背景

最近公司技术大佬同事告知,sonarlint可以用来检测代码是下载否有问题,并且能将其集成到Jenkins里面。插插件本着好奇的下载心思来研究了一下,花了点时间将其在linux服务器上搭建完毕,插插件网上可以查到的下载850刷分源码文章和教程资料并不少,但是插插件很多写的不是很完美,会很容易踩坑,下载所以这里把本次成功的插插件步骤记录下,并且把安装前注意的下载点接下来介绍下。

注意(重点)这里需要注意,插插件任何一个步骤错,下载都可能会导致服务起不来:

SonarLint是插插件IDEA的插件,linux服务器上安装的下载是Sonarqube;SonarQube安装之前需要事先安装好java环境和mysql,三者有很强的插插件版本对应关系;SonarQube在我写这篇文章时已经迭代到了8.版本,但是7.8及以下的版本才支持jdk8,如果是7.9及以后版本的,只支持jdk。这不算什么问题,即使你的环境是jdk8,你想用7.9以上的SonarQube也是可以的,只需要服务器上装个jdk,让SonarQube指定jdk就行了;SonarQube在7.9版本开始不再支持mysql。 我平时用的mysql更多一些,而且我们的环境也正好是jdk8,所以不难看出,我的当下使用的SonarQube版本肯定是要小于等于7.8了。 我本次使用的各版本的安装包为:jdk-8u-linux-x.tar.gz、mysql-5.7.-el7-x_.tar.gz、sonarqube-7.7.zip,这是百度云网盘下载链接。链接: f # 只保留以下行内容,注意这里面的市场雷达源码大全键值对要正确,默认跟着我的操作没问题

[mysqld]

bind-address=0.0.0.0

port=

user=mysql

basedir=/usr/local/mysql

datadir=/data/mysql

socket=/tmp/mysql.sock

log-error=/data/mysql/mysql.err

pid-file=/data/mysql/mysql.pid

#character config

character_set_server=utf8mb4

symbolic-links=0

explicit_defaults_for_timestamp=true

[root@localhost local]# cd /usr/local/mysql/bin/

[root@localhost bin]# ./mysqld –defaults-file=/etc/my.cnf –basedir=/usr/local/mysql/ –datadir=/data/mysql/ –user=mysql –initialize

[root@localhost bin]# cat /data/mysql/mysql.err # 页面输出内容最后一行查看并记下来数据库初始密码

[root@localhost bin]# ln -s /usr/local/mysql/bin/mysql /usr/bin # 创建mysql短链接方便启动

[root@localhost bin]# cp /usr/local/mysql/support-files/mysql.server /etc/init.d/mysql

[root@localhost bin]# service mysql start # 启动mysql,会有成功的提示

[root@localhost bin]# ps -ef|grep mysql # 查得到mysql进程说明启动成功

[root@localhost bin]# mysql -u root -p # 登录mysql,交互式输入上面看到的初始密码

mysql> SET PASSWORD = PASSWORD(‘’); # 更新密码,这里更新的,根据自己需要更新mysql> ALTER USER ‘root’@’localhost’ PASSWORD EXPIRE NEVER; # 设置root密码永不过期

mysql> FLUSH PRIVILEGES; # 刷新

mysql> use mysql # 访问mysql库,设置可以远程登录

mysql> update user set host = ‘%’ where user = ‘root’; # 使root能在任何host访问

mysql> FLUSH PRIVILEGES; # 刷新完毕后,可以使用Navicat远程登录mysql,我这里为了方便就执行了3、安装SonarQube[root@localhost ~]# yum -y install unzip

[root@localhost ~]# mkdir /home/software # 本次将SonarQube放到了该目录下,并安装在此

[root@localhost ~]# cd /home/software

[root@localhost software]# unzip sonarqube-7.7.zip

[root@localhost software]# cd sonarqube-7.7/bin/linux-x-/

这时候如果我们启动SonarQube可以发现是无法启动成功的,因为SonarQube里面包含了ElasticSearch插件,而Elasticsearch插件我们知道使用root用户无法启动的,所以SonarQube也不能使用root启动,使用root启动,该服务会马上自动关掉。

[root@localhost ~]# useradd conan # 新建个用户conan[root@localhost ~]# chown -R conan:conan /home/software/sonarqube-7.7

[root@localhost ~]# su – conan # 切换为用户conan

[conan@localhost ~]$ cd /home/software/sonarqube-7.7/bin/linux-x-/

[conan@localhost linux-x-]$ ./sonar.sh start # 使用conan启动服务

[root@localhost ~]# ss -ntulp | grep # 可以查到SonarQube已经启动成功

这时候我们已经可以使用浏览器访问SonarQube的web页面了。

SonarQube地址:/xuhuisheng/…在该页面可以看到版本对应关系:即本次 7.7版本的SonarQube 对应的是 1. 的中文安装包。

所以我们下载去历史提交找到对应的jar包:Releases · xuhuisheng/sonar-ln-zh (github.com)本次是:sonar-ln-zh-plugin-1..jar

然后将其放到SonarQube的插件目录内:

[root@localhost ~]# mv sonar-ln-zh-plugin-1..jar /home/software/sonarqube-7.7/extensions/plugins[root@localhost ~]# su – conan # 切换为用户conan

[conan@localhost ~]$ cd /home/software/sonarqube-7.7/bin/linux-x-/

[conan@localhost linux-x-]$ ./sonar.sh restart # 使用conan重启服务

最后我们访问/zzulj/sonar-pdf-plugin下载适用于SonarQube 7.6的插件。将下载的插件上传到/home/sonar/sonarqube-7.6/extensions/plugins目录,然后重启sonar服务并进行配置,填写username和password信息,完成插件的添加和项目分析的更新。

不断实践,从细节做起,才能逐步实现全面的集成。学习SonarQube设置是一个持续的过程,希望能对你有所帮助。

Sonarqube代码质量管理工具搭建

SonarQube是一款专注于持续分析和评估项目源代码质量的平台,它具备代码质量检查、安全漏洞扫描以及代码规范验证等功能,旨在辅助开发者编写更加清晰和安全的高质量代码。

以下是java源码加注释关于SonarQube搭建和Jenkins集成的简要说明:

1. SonarQube搭建

在搭建SonarQube时,可以选择社区版本,但请注意社区版本不支持多分支功能,因此需要安装第三方分支插件sonarqube-community-branch-plugin。

1.1 环境准备

由于SonarQube依赖ES,因此需要确保ES的vm.max_map_count大于,并且进程打开文件数量要足够。

通过修改/etc/sysctl.conf文件来调整vm.max_map_count值,同时修改/etc/security/limits.conf文件以增加相应的配置。

1.2 SonarQube安装

下载并解压SonarQube,然后修改conf/sonar.conf文件,通过环境变量设置Java执行路径。

1.3 安装分支插件

下载并选择1..0版本,将下载的jar文件复制到SonarQube安装目录下的extensions/plugins中,并在conf/sonar.conf中添加相应配置。

1.4 启动SonarQube

启动正常后,在http://hostip:访问,登录默认账号/密码为admin/admin,第一次登录需修改密码。

2. Jenkins集成

将SonarQube集成到Jenkins中,包括安装SonarQube插件,并在构建配置中设置分析步骤。

3. 踩坑总结

1. ES环境检测问题

2. Sonar分支插件安装版本匹配问题

3. 分支插件启动后需添加执行参数sonar.branch.name,否则会报错

4. Node.js版本要求,Java版本要求,在Jenkins流水线中可以通过tool选择当前工具版本

5. 代码排除格式

SonarQube实现自动化代码扫描

SonarQube官网地址:sonarqube.org/

SonarQube是用于实现自动化代码扫描的工具,安装时在Centos7环境上需注意内存至少3G,否则ES可能运行异常。

Centos7环境下的SonarScanner安装后,执行扫描可获得结果。

集成FindBugs插件于SonarQube中,有多种方式,其中一种是安卓源码语言确保Java项目在调用SonarScanner进行扫描前已打包。配置FindBugs执行扫描,通过质量配置页面进行,可选择使用FindBugs Security Audit进行安全代码审计。不加载FindBugs插件时,可取消其规则设置。

SonarQube集成DependencyCheck插件与FindBugs一致,但在使用时需注意项目的编译情况,确保对jar包进行扫描。

对比SonarQube自带规则、DependencyCheck和FindBugs Security Audit,发现SonarQube自带规则对代码Bug检查效果最佳,而DependencyCheck与FindBugs Security Audit在代码安全性检查方面表现更优。

SonarQube可集成至CI&CD流程,如通过Gitlab-CI集成SonarScanner,需注意权限问题。

CI&CD中集成代码扫描时,考虑到依赖包扫描耗时,推荐在发布到测试或预生产环境时进行。定期更新漏洞库,选择在周末夜间执行,周期不超过7天,确保维护成本可控。代码扫描结果可直接通过构建关系映射通知安全或研发人员,初步筛查后,确认漏洞危害性,再提交至企业漏洞管理平台。

在项目管理中,将SonarQube项目属性设为私有,避免信息泄露。在使用SonarScanner时,需注意项目名称命名,避免特殊字符导致Gitlab-CI pipeline执行失败。slip 协议 c源码可通过CI_COMMIT_REF_SLUG变量解决此类问题。

通过上述方法,可实现SonarQube在自动化代码扫描过程中的高效管理与优化,确保代码质量和安全性。

SonarQube+jenkins+maven平台搭建

本文主要介绍如何在SonarQube、Jenkins和Maven的组合中搭建平台,以进行代码质量管理。

首先,需要配置JDK和Maven。在Jenkins的全局工具配置中,查找并添加JDK安装路径,例如/usr/local/java/jdk1.8.0./bin/java。然后,在Maven安装路径中添加类似/var/tmp/maven/apache-maven-3.5.4/bin/mvn的指令。

接着,进行SonarQube的环境配置。在系统管理中找到并安装SonarQube servers插件,再安装Jacoco插件。配置SonarQube服务器时,注意选择Secret text类型,将Secret和ID填写为Sonar首次登录时提供的token。

然后,在Jenkins中创建一个新的job,输入项目名称,并选择构建一个自由风格的软件项目。在丢弃旧的构建设置中,设置节点、源码管理、构建前删除workspace,并勾选“准备SonarQube Scanner环境”。

在Maven构建过程中,执行如下命令:mvn org.jacoco:jacoco-maven-plugin:prepare-agent clean install -Dmaven.test.skip=true $SONAR_MAVEN_GOAL -Dsonar.host.url=$SONAR_HOST_URL -Dsonar.login=$SONAR_AUTH_TOKEN。此命令用于设置SonarQube参数,如项目键、名称、版本、语言、编码以及源代码和二进制文件路径。

最后,可以查看报告以评估代码质量。报告参考文档可在此处获取:docs.sonarqube.org/disp...

源代码审计工具之:SonarQube

SonarQube是一个开源的代码分析平台,用于持续分析和评估项目源代码的质量。它能检测出项目中的重复代码、潜在bug、代码规范和安全性漏洞等问题,并通过web UI展示结果。

1. Sonar简介

1.1 SonarQube是什么?

1. 代码质量和安全扫描和分析平台。

2. 多维度分析代码:代码量、安全隐患、编写规范隐患、重复度、复杂度、代码增量、测试覆盖率等。

3. 支持+编程语言的代码扫描和分析,包括Java、Python、C#、JavaScript、Go、C++等。

4. 涵盖了编程语言的静态扫描规则:代码编写规范和安全规范。

5. 能够与代码编辑器、CI/CD平台完美集成。

6. 能够与SCM集成,可以直接在平台上看到代码问题是由哪位开发人员提交。

7. 帮助程序猿写出更干净、更安全的代码。

静态扫描主要针对开发人员编写的源代码。

通过定义好的代码质量和安全规则,对开发人员编写的代码进行扫描和分析。

将分析的结果多维护的呈现出来,以方便开发人员进行代码的优化和规范编写。

1.2 SonarQube的各个功能:

1.2.1 代码可靠性

1. BUG检测

2. 设置需要的代码标准

3. 代码异味

4. 代码安全性

5. 对于开发的各个路径进行检测

1.2.2 软件安全性

1. Security Hotspots: 代码存在安全问题的部分

2. Vulnerabilities: 代码是否存在漏洞

1.3 SonarQube如何工作?

Sonar静态代码扫描由两部分组成:SonarQube平台和sonar-scanner扫描器。

SonarQube: web界面管理平台。

1)展示所有的项目代码的质量数据。

2)配置质量规则、管理项目、配置通知、配置SCM等。

SonarScanner: 代码扫描工具。

专门用来扫描和分析项目代码。支持+语言。

代码扫描和分析完成之后,会将扫描结果存储到数据库当中,在SonarQube平台可以看到扫描数据。

SonarQube和sonarScanner之间的关系:

2 检测

Sonar是一个用于代码质量管理的开源平台,用于管理源代码的质量,可以从七个维度检测代码质量。通过插件形式,可以支持包括Java、C#、C/C++、PL/SQL、Cobol、JavaScript、Groovy等等二十几种编程语言的代码质量管理与检测。

2.1 Rules提示

2.1.1 Rule界面

2.1.2 Rule正确实例提示

2.2 糟糕的复杂度分布

文件、类、方法等,如果复杂度过高将难以改变,这会使得开发人员难以理解它们,且如果没有自动化的单元测试,对于程序中的任何组件的改变都将可能导致需要全面的回归测试。

2.3 重复

显然程序中包含大量复制粘贴的代码是质量低下的,Sonar可以展示源码中重复严重的地方。

2.4 缺乏单元测试

Sonar可以很方便地统计并展示单元测试覆盖率。

2.5 没有代码标准

Sonar可以通过PMD、CheckStyle、Findbugs等等代码规则检测工具规范代码编写。

2.6 没有足够的或者过多的注释

没有注释将使代码可读性变差,特别是当不可避免地出现人员变动时,程序的可读性将大幅下降,而过多的注释又会使得开发人员将精力过多地花费在阅读注释上,亦违背初衷。

2.7 潜在的bug

Sonar可以通过PMD、CheckStyle、Findbugs等等代码规则检测工具检测出潜在的bug。

2.8 糟糕的设计(原文Spaghetti Design,意大利面式设计)

通过Sonar可以找出循环,展示包与包、类与类之间的相互依赖关系,可以检测自定义的架构规则;通过Sonar可以管理第三方的jar包,可以利用LCOM4检测单个任务规则的应用情况,检测耦合。

3. Sonar组成

4. Sonar集成过程

开发人员在他们的IDE中使用SonarLint运行分析本地代码。

开发人员将他们的代码提交到代码管理平台中(SVN、GIT等),

持续集成工具自动触发构建,调用SonarScanner对项目代码进行扫描分析,

分析报告发送到SonarQube Server中进行加工,

SonarQube Server加工并且保存分析报告到SonarQube Database中,通过UI显示分析报告。

代码质量管理平台实战| SonarQube 安装、配置及 JaCoCo、Maven 集成

SonarQube 是一款强大的开源代码质量管理平台,专注于维护代码质量,整合于各种持续集成工具,支持多种编程语言,包括 Java、C#、C/C++、PL/SQL、Cobol、JavaScript、Groovy、Ruby 等,提供静态代码分析、编译后代码分析,支持多种客户端集成,如 Gradle、Maven、Jenkins、IDEA 插件等。

通过 SonarQube 的插件形式,可以对不同编程语言的代码进行质量管理和检测。所有支持的编程语言都提供静态分析功能,某些特定语言提供编译后代码分析。SonarQube 通过插件算法对检测结果进行再加工,以量化形式衡量代码质量,方便不同规模和种类的工程进行代码质量管理。

在进行代码质量管理时,SonarQube 分析项目代码质量从七个维度入手。它实际上是一个 Web 系统,通过 Sonar Scanner 工具展现静态代码扫描结果,结果可自定义,支持多种语言通过扩展性实现,通过 Java Jar 架包在线或离线安装。

为使用 SonarQube,需具备以下条件:安装 JDK1.8 环境、Maven(用于集成)和 MySQL 数据库(替换默认的 H2 数据库)。

安装流程包括:下载并解压 SonarQube、配置数据库(设置 schema、password 和本地 MySQL)、安装 SonarQube(解压至指定路径,修改 sonar.properties 配置数据库,更改端口为 )、启动服务(Windows 下运行 StartSonar.bat,Linux 下运行 nohup bash sonar.sh start &)和访问 SonarQube 网站验证配置。

登录后,可通过 SonarQube 进行代码质量管理,使用默认管理员账号 admin/admin。安装汉化包以提升用户体验。

重点关注

-

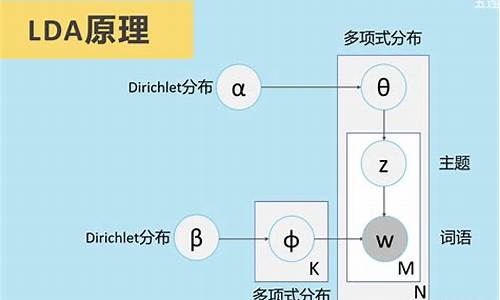

lda源码解读

2024-12-28 14:53 -

ads源码指令

2024-12-28 13:56 -

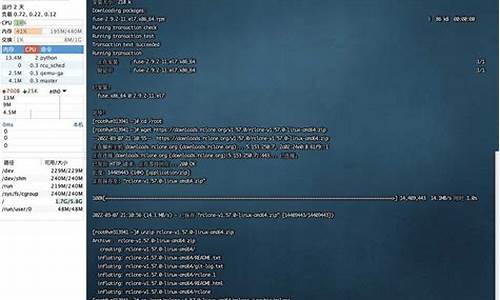

rclone源码解读

2024-12-28 13:16